VMware帮企业搞定云和数据中心里Kubernetes配置的安全问题,别让漏洞成隐患

- 问答

- 2026-01-14 22:36:59

- 3

(来源:VMware 官方博客及安全白皮书)VMware 现在特别关注企业在使用 Kubernetes 时遇到的一个大麻烦,那就是安全问题,尤其是在云上和自己的数据中心里,Kubernetes 的配置非常复杂,一不小心就会留下安全漏洞,就像给黑客留了一扇后门,VMware 的想法是,不能等到出了问题再去补救,而是要在最开始搭建和整个运行过程中,就帮企业把安全措施做扎实,让漏洞没有机会变成真正的隐患。

(来源:VMware Tanzu 产品介绍)VMware 发现,很多企业的 Kubernetes 安全漏洞,根源并不在于 Kubernetes 软件本身有 bug,而是因为配置不当,这就像买了一把非常高级的防盗锁,却因为安装时图省事,没有把所有的螺丝拧紧,甚至忘了锁门,导致锁形同虚设,企业常见的配置错误包括:用默认的管理员权限运行应用(权限太大,太危险)、把存储密钥等敏感信息直接写在配置文件里(相当于把钥匙挂在门上)、网络端口对外开放得太宽泛(谁都能进来逛一圈),以及没有给不同的团队或应用划分好安全的边界(大家挤在一个不设防的空间里)。

(来源:VMware 安全解决方案文档)为了解决这些问题,VMware 提供了一整套贯穿始终的安全方法,在开发人员编写应用定义文件(YAML 文件)的阶段,VMware 的工具就能提前介入,它就像一个有经验的安检员,能够自动扫描这些配置文件,一旦发现有不安全的设置,比如使用了过高的权限或者暴露了不安全的端口,就会立刻发出警告,甚至直接阻止有问题的配置被部署到运行环境中,这样就能在代码还没上路之前,把大多数潜在的风险点都排除掉,实现了“安全左移”,也就是把安全问题尽量在开发的早期阶段解决。

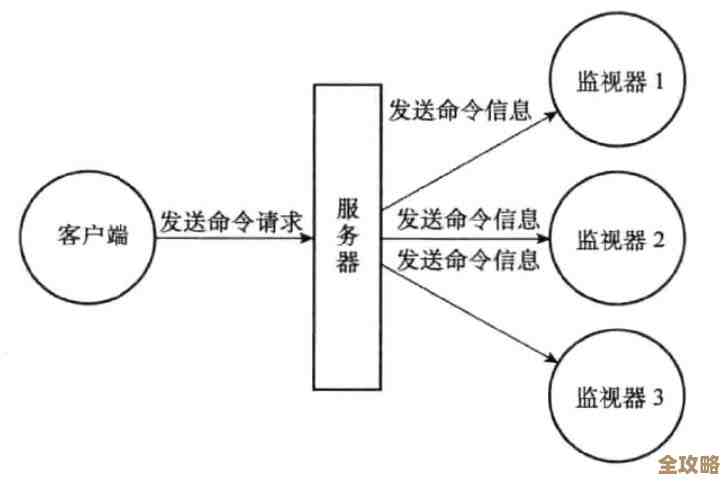

(来源:VMware NSX 及 Tanzu Service Mesh 功能说明)当应用在 Kubernetes 集群里运行起来之后,VMware 的招数依然管用,它利用自己在虚拟化网络方面的深厚功底,为集群内部的应用之间建立起了严格的微隔离,简单说,就是即使黑客攻破了集群里的某一个应用,VMware 的安全策略也能像坚固的防火墙一样,阻止这个被攻破的应用去攻击它旁边的其他重要应用,这种精细的隔离措施,极大地限制了黑客在得手后的活动范围,避免了“一点被破,全线崩溃”的悲剧,VMware 的工具还能持续监控集群的运行状态,自动检测任何不符合安全策略的异常行为,并及时告警。

(来源:VMware 关于身份认证和密钥管理的解决方案)对于最让人头疼的密钥、密码等敏感信息管理,VMware 也提供了安全的“保险箱”,企业不再需要把这些秘密信息明文写在配置里,而是可以统一存储在 VMware 的安全仓库中,当 Kubernetes 集群里的应用需要使用时,VMware 的工具会安全地将这些信息注入进去,整个过程都是加密的,避免了敏感数据泄露的风险,这就像把金库的钥匙交给了最可靠的保安队长,由他只在需要的时候安全地取用,而不是把钥匙复制好多把随意分发。

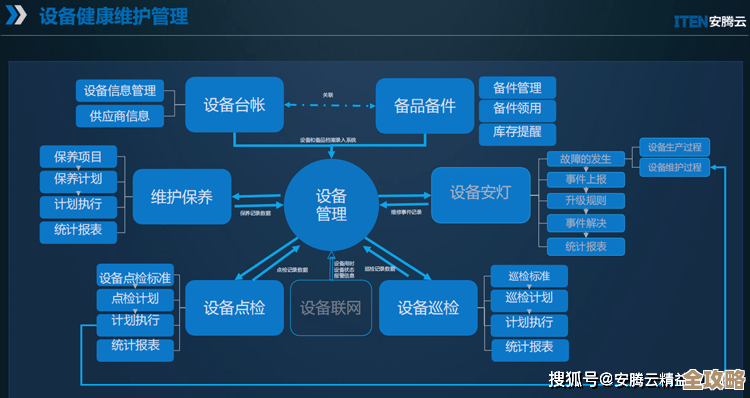

(来源:VMware 整体安全架构理念)最重要的是,VMware 强调的不是提供一个孤零零的安全工具,而是打造一个统一的安全框架,这个框架能把从基础设施(云或数据中心)、到 Kubernetes 平台、再到上面运行的应用,这几个层面的安全管控打通,企业安全团队可以从一个统一的控制中心,来制定和执行全局的安全策略,并且能清晰地看到整个系统当前的安全状态,这样就改变了过去各种安全工具各自为战、留下管理死角的局面,大大简化了安全运维的复杂度。

VMware 的核心思路是,帮助企业化被动为主动,把 Kubernetes 的安全防护从一个需要事后补救的负担,转变为一个在构建和运行之初就内置好的、持续运转的能力,通过从代码配置阶段就严格把关,在运行时进行精细的隔离和持续的监控,并统一管理密钥和全局安全策略,VMware 旨在让企业能够更放心地利用 Kubernetes 的敏捷性和强大功能,同时不必过分担忧安全漏洞所带来的巨大隐患。

本文由酒紫萱于2026-01-14发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/80801.html