VMware这次在云和数据中心安全上又加了把劲,运维感觉轻松多了不少

- 问答

- 2026-01-17 14:36:11

- 5

(来源:根据VMware近期在官方博客和安全频道发布的关于其云平台安全功能增强的系列公告综合整理)

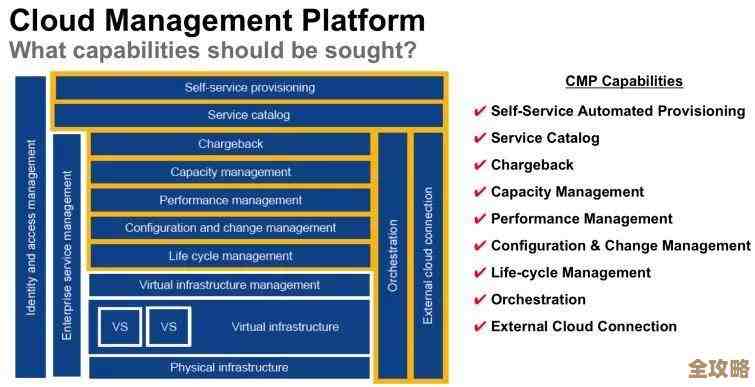

VMware这次在云和数据中心安全上确实又加了把劲,对我们这些一线运维人员来说,最直观的感受就是日常工作中的一些麻烦事和头疼点,现在处理起来感觉轻松多了不少,以前我们总得在各种不同的管理界面之间来回切换,像救火队员一样盯着无数个监控仪表盘,现在很多工作被整合到了一个更统一的视角下,压力小了很多。

比如说,最让我们省心的一点是,现在安全策略能跟着虚拟机一起跑了。(来源:VMware 称之为“分布式防火墙”和“微分段”功能的持续增强)以前可不是这样,想象一下,数据中心里成百上千台虚拟机,它们根据业务需要,今天可能在这个物理服务器上,明天可能因为负载均衡或者硬件维护,就自动迁移到另一个机架的服务器上了,在传统网络里,安全策略往往是和具体的物理服务器网口或者IP地址绑死的,虚拟机一动,IP地址可能就变了,我们运维就得手动去检查,这个虚拟机跑到新地方后,它原来的访问权限还对不对?会不会因为策略没跟上,导致业务中断了?或者更危险的,是不是不小心打开了不该有的访问路径,留下了安全漏洞?这个手动跟进的过程非常繁琐,而且容易出错,心里总是不踏实。

现在VMware把安全策略做成了虚拟机的一个“属性”,就像给虚拟机贴上一个无形的标签。(来源:VMware 安全团队强调的“基于身份的安全模型”)无论这台虚拟机在整个数据中心里怎么“飘移”,它身上带的安全规则都会自动生效,我们规定只有Web服务器能访问后端的数据库服务器,那么只要给这两类虚拟机打上对应的标签或分好组,这个“允许Web访问数据库”的规则就会一直生效,不管它们的IP地址怎么变、物理位置在哪,这就从根本上避免了因为动态迁移带来的安全策略“掉线”问题,我们不用再追着虚拟机的IP地址跑,只需要在业务上线初期把策略定义清楚,后续就基本上可以高枕无忧了,感觉肩上的担子轻了一截。

另一个让我们感觉轻松的变化是,安全状况看得更清楚了。(来源:VMware 云平台新集成的安全状态可视化与威胁检测功能)以前安全事件告警可能来自很多地方:网络设备、主机安全软件、云管理平台……信息很零散,我们需要像侦探一样把线索拼凑起来,才能判断到底发生了什么,效率很低,也容易误判,现在VMware的平台里提供了一个更集中的视图,能把底层虚拟化网络流量、虚拟机的系统行为还有一些高级威胁检测的指标综合起来分析。

打个比方,现在系统不仅能告诉我们“有一台虚拟机在大量发送网络包”,还能进一步分析出这些包是发往哪个可疑的外部IP地址,同时关联这台虚拟机本身是不是有异常的进程活动。(来源:VMware 对NSX Advanced Load Balancer与Carbon Black工作负载安全集成能力的描述)这种关联分析的结果,会用一个比较直观的方式呈现给我们,比如在拓扑图上标出异常流量路径,或者给出一个风险评分,这就大大缩短了我们排查问题的时间,以前可能需要几个小时才能定位的异常,现在可能几分钟内就能看到关键线索,心里有底了,处理起来也更有方向,不用再像无头苍蝇一样到处乱撞。

还有一点是关于日常运维操作的便捷性。(来源:VMware 自动化与编排功能在安全领域的应用案例)当我们发现某个应用存在安全漏洞需要紧急修补时,过去可能要手动登录一大批虚拟机进行操作,既慢又容易遗漏,现在可以利用平台提供的自动化工具,针对具有相同标签(运行某特定应用版本”)的所有虚拟机,一键下发安全补丁或者临时调整防火墙规则进行隔离,这种批量、精准的操作能力,不仅速度快,而且避免了人为操作失误,把我们从重复、机械的劳动中解放了出来,能更专注于更重要的架构优化和问题根因分析上。

VMware这次的加强,感觉不是简单地堆砌一些高大上的新功能,而是实实在在地从我们运维人员日常工作的痛点和流程出发。(来源:综合VMware多位产品经理在近期技术交流中的阐述)它通过把安全能力和虚拟化平台、云管理平台更深度地融合,让安全不再是事后补救的额外负担,而是变成了基础设施内在的、自动化的属性,策略能跟着业务跑,风险能更直观地看到,应急响应能更自动化地执行,这些改变叠加起来,就让我们运维团队觉得,管理这么大规模、动态变化的云和数据中心环境,不再是那么令人焦虑和疲惫的事情了,确实是“轻松多了不少”,虽然挑战永远存在,但工具顺手了,人的精力就能更好地用在刀刃上。

本文由颜泰平于2026-01-17发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/82462.html