SASE在混合云里用着挺复杂,安全和管理那些问题真不少需要好好解决

- 问答

- 2026-01-13 16:01:37

- 3

这个说法反映了当前许多企业在实际部署和运用安全访问服务边缘(SASE)模型,特别是面对混合云环境时的真实感受,尽管SASE的理念很吸引人——将网络和安全功能融合到统一的云服务中,简化运维,但理想与现实之间存在差距,这种复杂性并非空穴来风,而是源于混合云本身的特点与SASE架构落地过程中的诸多挑战。

混合云环境的“混合”特性是复杂性的根源之一。 企业可能同时拥有本地数据中心、多个公有云(如阿里云、腾讯云、AWS)、私有云以及大量移动办公的员工,来源中指出,SASE的核心是让所有用户和设备无论在哪里,都通过最近的云安全网关来访问应用程序和数据,这听起来很美好,但问题在于,如何确保从任何一个节点到另一个节点(从员工家庭网络到阿里云上的数据库,或从公司内网到AWS上的容器服务)的访问路径都是最优且安全的?传统的网络架构是相对固定的,边界清晰,而在混合云中,应用和数据是动态分布、无处不在的,SASE方案需要智能地识别流量目的地,并将其引导至正确的云安全平台进行处理,这个“智能路由”的配置和管理本身就非常复杂,需要深入了解所有云服务商的网络特性和企业自身的业务流量模式,稍有不慎就可能导致网络延迟增加或形成安全盲点。

安全策略的统一管理在实践中困难重重。 SASE承诺的一个关键好处是“策略跟随用户”,即无论用户从何处接入,都应用同一套安全策略,来源中提到,这需要将过去基于IP地址的静态策略,转变为基于用户身份、设备健康状态、访问的应用类型等动态因素的策略,混合云环境中的应用系统可能千差万别,认证体系也可能不统一(本地用Active Directory,云上用IAM),将所有这些身份信息整合到SASE平台中,并确保策略能准确无误地跨所有环境执行,是一个巨大的工程,企业常常发现,他们需要投入大量精力进行系统集成和策略迁移,过程中很容易出现策略冲突或覆盖不全的情况,反而引入了新的安全风险,管理员需要在一个控制台上管理成千上万条细粒度的策略,其复杂度和对人员技能的要求远高于管理传统的防火墙。

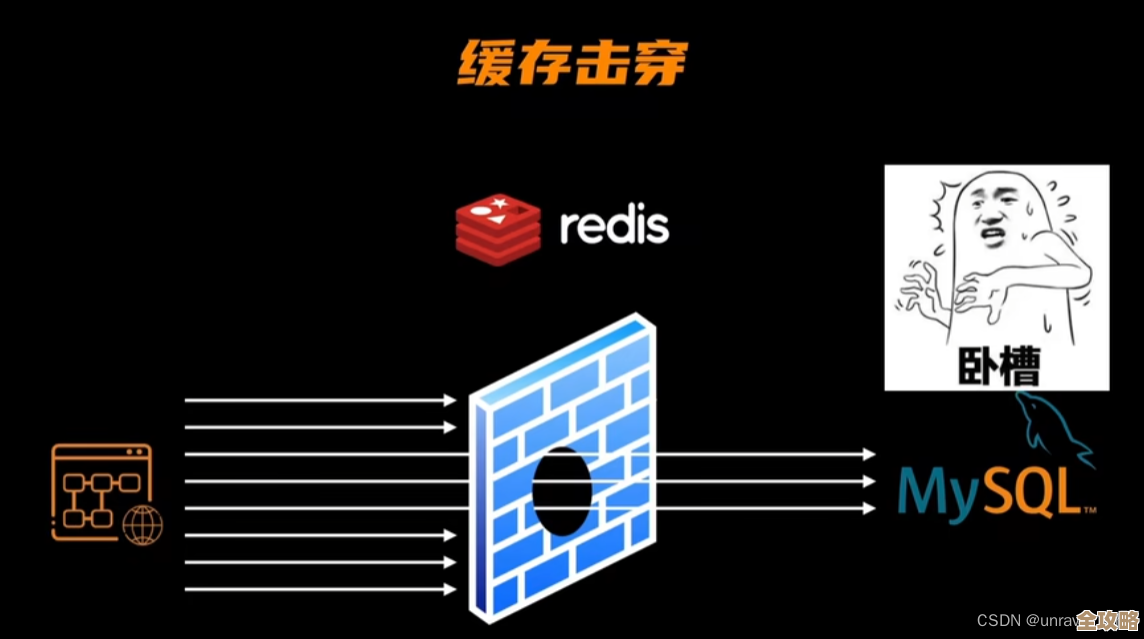

第三,可视性和故障排查变得更具挑战性。 在传统网络中,流量路径相对固定,出了问题可以通过逐级排查交换机、路由器、防火墙来定位,来源中强调,在SASE架构下,网络流量在到达目的地之前,会经过SASE服务商的全球骨干网和多个云安全节点,一旦出现访问缓慢、应用中断或安全告警,企业自身的运维团队很难获得端到端的完整可视性,他们需要依赖SASE服务商提供的日志和工具进行分析,但这往往意味着失去了部分控制权,排查一个问题可能需要跨企业IT部门、云服务商和SASE提供商多方协同,沟通成本和定位时间都会显著增加,这种“黑盒”化的感觉让许多习惯了完全掌控的网络和安全团队感到不安。

第四,性能和延迟问题不容忽视。 SASE要求所有流量(或关键流量)都绕道至云安全网关进行检测,这不可避免地会增加网络延迟,对于混合云场景,特别是那些对延迟非常敏感的应用(如金融交易、视频会议、内部数据库同步),额外的跳转可能会影响用户体验和业务效率,来源中提到,企业需要在安全性和性能之间做出精细的权衡,是让访问本地数据中心的流量也全部上云检测,还是设置例外?如果设置例外,又如何保证安全策略的一致性?优化SASE的路由策略,确保关键业务流量的低延迟,同时不牺牲安全效果,是一个持续性的挑战,需要不断的测试和调优。

成本和供应商锁定的担忧也是现实问题。 采用SASE模型通常意味着从一次性的硬件采购转向按需订阅的云服务模式,虽然这可以降低前期成本,但长期来看,随着用户数、数据流量的增长,月度或年度的订阅费用可能会变得非常可观,来源中指出,更令人担忧的是,一旦企业将整个网络和安全栈深度绑定到某一家SASE供应商,未来想要更换供应商将极其困难,因为这意味着要重新配置所有的网络连接和安全策略,迁移成本巨大,这种依赖性使得企业在议价能力和技术灵活性上处于相对被动的位置。

“SASE在混合云里用着挺复杂”这个说法确实点出了该技术在实际落地中的核心痛点,它并非否定SASE的价值,而是揭示了从传统架构向云原生安全网络范式转变过程中必须克服的障碍,这些问题涵盖了技术整合、运营管理、性能优化和商业策略等多个层面,企业若想成功部署SASE,不能仅仅将其视为一个简单的产品替换,而需要将其作为一个战略性的转型项目,进行周密的规划、充分的测试和持续的优化,才能真正化解其中的复杂性,享受到其带来的便利与安全。

本文由召安青于2026-01-13发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/80020.html