云安全不再孤军奋战,跨界整合带来全新变革和机遇

- 问答

- 2026-01-13 17:07:38

- 2

(来源:Gartner《2023年云安全技术成熟度曲线报告》、中国信息通信研究院《云安全发展白皮书(2023年)》)

曾几何时,提起云安全,很多企业的第一反应是购买一款或多款知名的安全产品,比如云防火墙、云Web应用防火墙(WAF)或者云主机安全代理,然后将它们部署在云上,这种做法背后是一种“孤岛式”的思维,即安全是独立于业务系统的一个附加层,是一个需要被单独管理和防御的领域,安全团队和云平台运维团队、应用开发团队往往各自为战,沟通不畅,安全团队抱怨开发运维流程太快,来不及做安全审核;开发运维团队则觉得安全规则是阻碍业务敏捷上线的“绊脚石”,这种脱节导致了安全策略的滞后和防护的碎片化,就像给一栋已经建好的大楼到处打补丁,既费力又难以从根本上解决问题。

这种“孤军奋战”的局面正在被彻底打破,云安全领域最显著的趋势不再是某个单点防护技术的突破,而是全方位的“跨界整合”,这种整合发生在多个层面,正在重塑云安全的实践方式,并带来了前所未有的变革和机遇。

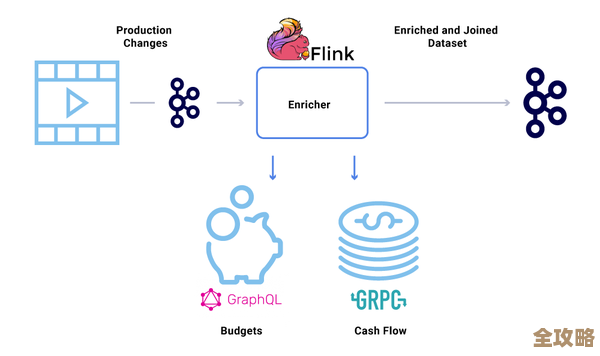

第一个层面的整合,是安全与云平台本身的深度融合。 (来源:Forrester Research《云工作负载安全市场格局,2023年第一季度》)云服务提供商(如亚马逊AWS、微软Azure、谷歌云、阿里云等)不再仅仅提供基础的计算、存储和网络资源,而是将安全能力作为原生服务内嵌到平台的每一个环节,这意味着,当企业使用云数据库时,数据加密、访问控制等安全功能已经是其内置的一部分,无需再额外配置第三方工具,这种“安全左移”的理念,使得安全属性在资源创建的那一刻就自动生效,大大降低了配置错误的风险,也减轻了企业安全团队的运维负担,安全不再是云上的“租客”,而是变成了“房东”提供的标准配置。

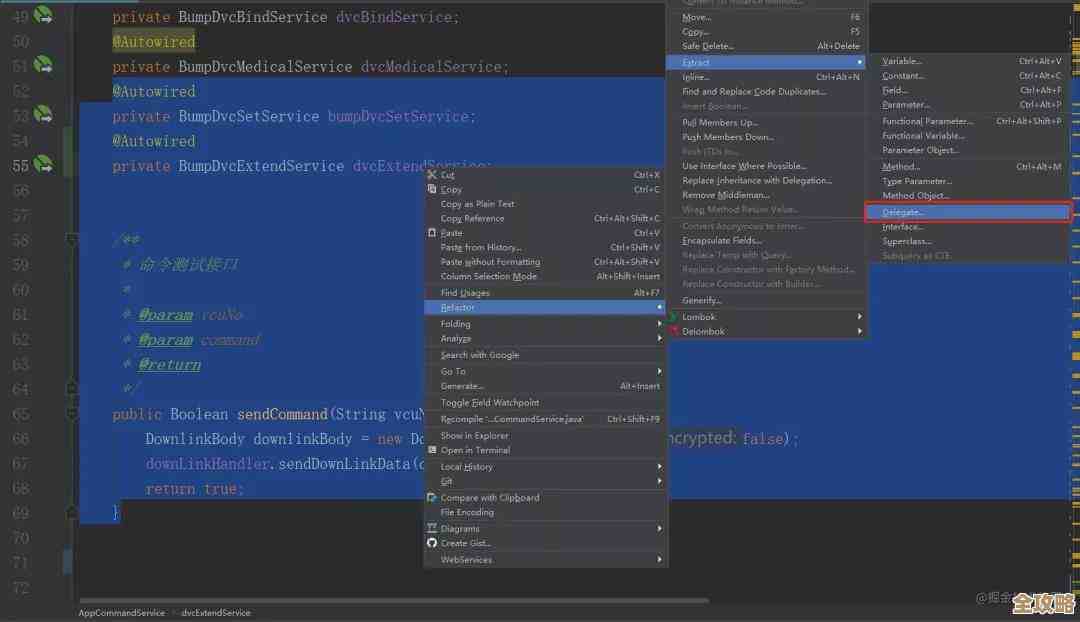

第二个层面的整合,是安全与开发运维(DevOps)流程的无缝衔接,即DevSecOps。 (来源:GitLab《2023年全球DevSecOps调查报告》)企业逐渐认识到,安全必须融入软件生命周期的每一个阶段,从代码编写、测试到部署和运营,开发人员在编写代码时,可以使用集成在开发工具中的安全插件自动扫描代码漏洞;在持续集成/持续部署(CI/CD)的流水线中,可以自动插入安全检测关卡,一旦发现严重漏洞,部署流程会自动中止,这种整合将安全责任从单一的安全团队分散到了每一位开发者身上,使安全成为效率的“助推器”而非“减速带”,它带来的变革是文化性的:安全与开发团队开始使用共同的语言,为共同的目标——快速、安全地交付业务价值——而协作。

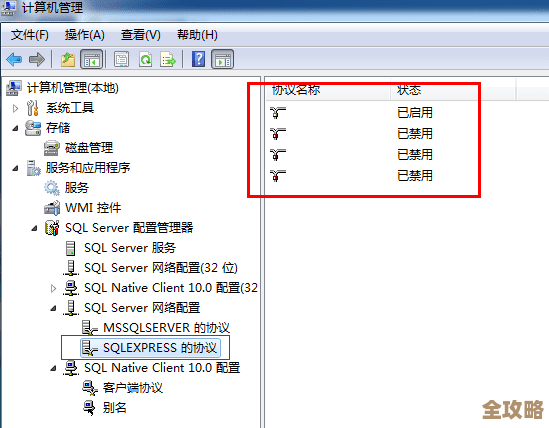

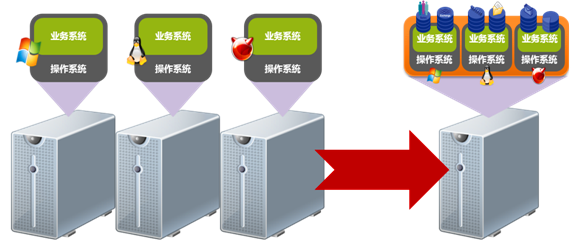

第三个层面的整合,是安全产品之间的协同联动。 (来源:Palo Alto Networks Unit 42《2023年云威胁报告》)过去,企业可能部署了来自不同厂商的十几种安全工具,但这些工具之间信息不互通,形成了一座座“数据孤岛”,安全分析师需要在不同控制台之间来回切换,效率低下,通过开放的应用编程接口(API)和统一的云原生应用保护平台(CNAPP)理念,这些工具正在走向整合,一个来自网络层的异常流量告警,可以自动触发主机层面的深度检测,并将相关信息与身份访问行为日志关联分析,从而快速勾勒出完整的攻击链,这种联动实现了从“单点防御”到“体系化防御”的跃迁,极大地提升了威胁检测和响应的效率与准确性。

这种跨界整合的浪潮,为企业带来了全新的机遇,是提升安全效能的机会,通过利用云原生的、自动化的安全能力,企业可以用更少的资源实现更广泛、更深入的保护,将宝贵的安全专家从繁琐的日常运维中解放出来,专注于更重要的战略规划和威胁狩猎,是加速业务创新的机会,当安全不再被视为障碍,而是内化为业务发展的基石时,企业就能更放心、更快速地将新应用推向市场,在数字化竞争中赢得先机,是降低总体成本的机会,虽然对整合平台的初期投入可能不菲,但从长远看,它减少了管理多套异构系统的复杂性和人力成本,避免了因安全事件导致的巨额损失,实现了更高的投资回报。

云安全已经告别了依靠单一产品“单打独斗”的时代,通过与云平台、开发流程以及安全生态的深度跨界整合,它正演变为一个智能、自动化和无处不在的保障体系,这不仅是一场技术变革,更是一次思维模式的升级,对于企业而言,拥抱这一趋势,意味着能够在一个充满不确定性的数字世界里,构建起真正 resilient(具有韧性)的安全防线,从而安心地驶向业务创新的蓝海。

本文由帖慧艳于2026-01-13发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/80048.html