用redis集群搞JWT认证,安全又快,实际操作中那些坑和技巧分享

- 问答

- 2026-01-12 22:31:17

- 3

最近在琢磨怎么把系统的登录认证做得既安全又高效,特别是用户量一上来,原来的单点JWT校验就有点顶不住了,后来决定上Redis集群来搞JWT令牌的管理,确实解决了大问题,但过程中也踩了不少坑,学到了一些技巧,这里就直接分享一下,都是大白话。

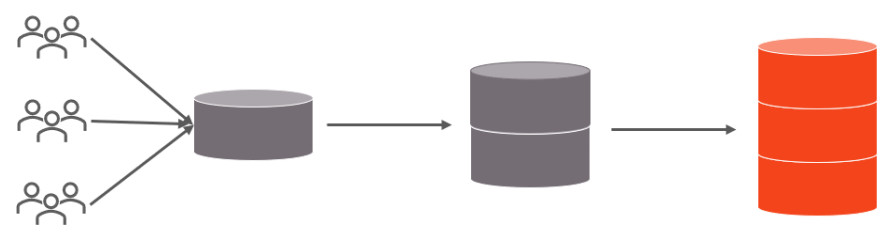

为啥要用Redis集群管JWT?

最开始我们用JWT,就是看中它无状态,服务端不用存东西,令牌发出去,每次请求带过来,我们验个签名、看看过期时间就完事了,听着挺美,但实际有几个麻烦:

- 没法及时让令牌失效:比如用户改了密码,或者管理员想把某个用户踢下线,但那个用户手里的JWT还没到期,理论上他还是能访问,这叫“有状态的需求遇到了无状态的令牌”。

- 用户信息更新延迟:JWT的负载(Payload)里通常会塞一些用户基本信息,比如用户名、角色,如果在令牌有效期内,用户信息变了(比如权限变更),得等令牌过期重新登录后才能生效,体验不好。

- 性能瓶颈:虽然校验JWT本身不耗啥资源,但如果每次请求都要去数据库查一下这个用户是不是被禁用了、权限有没有变,那数据库压力就大了,特别是高频访问的时候。

我们就想引入Redis集群,核心思路是:让JWT变得“半状态化”,我们还是用JWT,但会把令牌的核心信息(比如令牌ID、用户ID)在Redis里存一份,并设置一个和JWT过期时间一致的TTL,每次请求来了,我们先快速校验JWT签名和基本过期时间,然后必须再去Redis里查一下这个令牌是不是有效的,这样一来:

- 灵活失效:想让哪个令牌立刻失效,直接在Redis里把它删掉就行。

- 关联用户状态:可以在Redis存储的值里关联更多实时用户状态(虽然我们没存太多,但留了扩展性)。

- 性能提升:Redis是内存操作,速度极快,集群还能水平扩展,扛住高并发查询。

实际操作中的那些“坑”和技巧

想法挺好,一上手就发现没那么简单。

第一个大坑:集群环境下的“坑”——网络抖动和节点故障

Redis集群不是单机,它由多个节点组成,虽然客户端库(比如Java的Lettuce)会帮我们处理重定向,但网络不稳定时,偶尔会出现命令执行失败的情况。来源中提到,在认证这种关键链路上,一次短暂的查询失败就可能导致用户被错误地踢下线,体验极差。

- 技巧1:重试策略要合理,不能一失败就放弃,但也不能无脑无限重试,我们设置了最多重试2次,并且只对连接超时或集群重定向类的错误进行重试,如果是认证失败(比如KEY不存在),那就不用重试了,直接返回无效。

- 技巧2:客户端缓存(Client-side Caching)慎用,Redis 6支持服务端协助的客户端缓存,听起来很诱人,可以把令牌有效性的查询直接缓存在应用本地,但来源里强烈提醒,在认证场景下这非常危险,因为一旦某个令牌在服务端被拉黑(从Redis删除),所有缓存在应用本地“认为有效”的副本不会立刻失效,导致黑名单失效,所以我们果断放弃了这种优化。

第二个坑:令牌的存储设计

怎么在Redis里存这个令牌状态,也有讲究。

- 技巧3:KEY的设计要唯一且可追溯,我们没用JWT令牌本身那个长字符串当KEY,而是用了一个简短的、全局唯一的令牌ID(jti),KEY的格式类似

user_token:{userId}:{tokenId},这样做有两个好处:一是KEY长度短,节省内存;二是通过userId的前缀,我们可以很方便地找出某个用户的所有活跃令牌,实现“踢除用户所有设备”的功能。 - 技巧4:VALUE要精简单机,VALUE里我们只存了最必要的信息:用户ID、令牌创建时间。来源经验说,千万别把JWT整个Payload存进去,那纯属浪费内存,校验时需要的用户信息,仍然从JWT本身解析,Redis只负责回答“这个令牌有效吗”这个问题。

- 技巧5:设置自动过期,一定要给Redis的KEY设置一个TTL,这个TTL应该略大于JWT本身的过期时间(比如JWT有效期2小时,Redis TTL设2小时5分钟),这招叫“宽限期”,可以避免在JWT即将过期和Redis KEY过期之间出现时间窗口不一致的尴尬。

第三个坑:并发写入和缓存穿透

当大量用户同时登录时,会不会给Redis集群带来压力?

- 技巧6:用SETNX命令应对并发登录,在创建令牌状态时,使用

SET key value NX EX seconds命令,NX表示只有KEY不存在时才设置,这可以防止极端情况下,同一个令牌ID被多次写入,虽然JWT的jti应该唯一,但这样写更保险。 - 技巧7:防止缓存穿透?这里不太需要,有人可能会担心恶意伪造大量不存在的tokenId来攻击Redis,但在JWT认证流程里,会先校验签名,伪造的JWT在第一步签名验证就失败了,根本不会走到查询Redis那一步,所以这个风险很小。

总结一下

用Redis集群搞JWT认证,核心是 “签名校验 + 中心化状态查询” ,在保持JWT分布式校验优点的同时,获得了集中式管理令牌生命周期的能力,关键技巧在于:设计好Redis的键值、设置合理的TTL、处理好集群环境下的容错(重试策略)、并且绝对不要在认证场景下使用客户端缓存,这套方案搞下来,确实既保证了安全,又提升了系统应对高并发的弹性。

本文由邝冷亦于2026-01-12发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/79567.html