Redis缓存穿透问题怎么防,数据库安全还能不能稳住啊?

- 问答

- 2026-01-11 03:45:24

- 1

主要整合自网络技术社区如CSDN、博客园、掘金等平台的常见讨论与解决方案,以及《Redis设计与实现》等专业书籍中的核心思想,以通俗化语言呈现)

“Redis缓存穿透”这个词听起来有点吓人,其实说白了,就是有人(可能是无意的用户,也可能是有恶意的攻击者)在疯狂查询一个根本不存在的数据,你的系统里商品ID是从1000开始的,但有人偏偏不停地用-1、0、999这类肯定不存在的ID来请求数据。

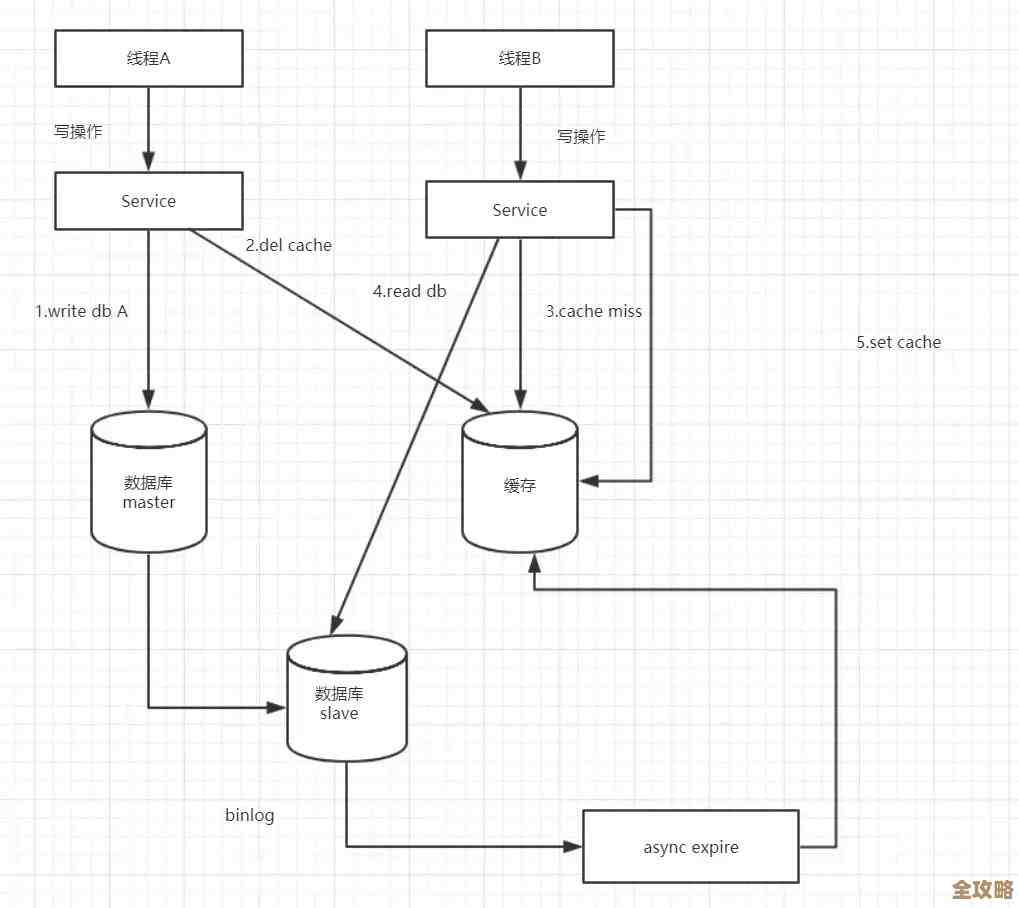

这个过程就像这样:请求先到Redis缓存里查,Redis一瞅,没这东西,于是请求就直接怼到后端的数据库去了,数据库辛辛苦苦查了一遍,发现也是白忙活,返回个空结果,关键是,如果这种请求量非常大,成千上万次地直接打在数据库上,Redis这个“前台”就形同虚设了,数据库的压力会急剧增大,响应变慢,甚至可能直接被拖垮,导致整个服务不可用,这就是“穿透”的可怕之处——攻击绕过了缓存的保护,直接命中了脆弱的后端数据库,你问数据库安全还能不能稳住?在严重的缓存穿透攻击下,很可能就稳不住了。

怎么防呢?办法总比困难多,有以下几种常见的“盾牌”可以保护我们的数据库:

第一面盾牌:把“空结果”也缓存起来。 这是最直接的一招,既然数据库查不到会返回空,那我们就把这个“空”也当成一个有效结果,在Redis里存上一小段时间,比如2-3分钟,这样,在接下来的几分钟内,再有同样的请求过来,Redis就能直接把这个缓存着的“空值”返回回去,而不用再去麻烦数据库了,这就好比图书馆的管理员,遇到有人总来问一本根本不存在的书,他干脆在查询系统里记录一笔“此书不存在”,下次再有人问,直接告知即可,不用每次都跑去书库白跑一趟。

这招有个需要注意的地方:如果攻击者每次都用不同的、随机的无效Key来攻击,比如用随机生成的用户ID,那这招的效果就会大打折扣,因为每个新Key对Redis来说都是第一次见,还是会去查数据库,然后缓存空结果,如果恶意Key的数量极其庞大,可能会耗尽Redis的内存来存储这些无用的空键,它通常要和其他方法结合使用。

第二面盾牌:在请求到达Redis之前,先布下一道“过滤器”。 这个过滤器的任务就是判断一下请求的Key是不是大概率不存在,最常用的是一种叫做布隆过滤器(Bloom Filter) 的工具,你可以把它理解成一个超高效的“预检员”。

在系统启动时,我们可以先把所有可能存在的、有效的Key(比如所有正常的商品ID)预先加载到这个布隆过滤器里,当有查询请求过来时,先让这个“预检员”看一眼:如果它说“这个Key肯定不存在”,那我们就直接返回空结果,根本不用去查Redis和数据库了;如果它说“这个Key可能存在”,那我们再放行去走正常的缓存查询流程。

布隆过滤器的好处是速度极快,而且非常节省空间,但它有个小小的缺点:它可能会产生“误判”,也就是说,它判断“可能存在”的Key,实际上有极小的概率是不存在的(但不会把存在的判断成不存在),不过对于缓存穿透这个场景来说,这个缺点是可以接受的,因为即使误判了,最坏的结果也就是多了一次无效的缓存和数据库查询,而我们的核心目标是阻挡掉绝大部分明确的无效攻击,这就像安检门,虽然偶尔会对个别无害物品报警(误判),但它能有效拦截绝大多数危险品,保证了整体的安全效率。

第三面盾牌:对请求参数做严格的“合法性校验”。 这招看起来简单,但非常有效,在业务系统的入口处,我们对用户传来的参数进行严格的检查,我们知道商品ID必须是正整数,那么对于非法的负数、小数、字母等,直接在API层就拦截掉,返回错误提示,根本不让它们进入后续的缓存和数据库查询环节,这相当于在城门楼子上就设了岗哨,形迹可疑的人直接不让进。

第四面盾牌:做好数据库本身的“最后防线”。 尽管我们设置了多重防护,但还是要考虑到最坏的情况,对于数据库,我们可以采取一些自我保护措施,

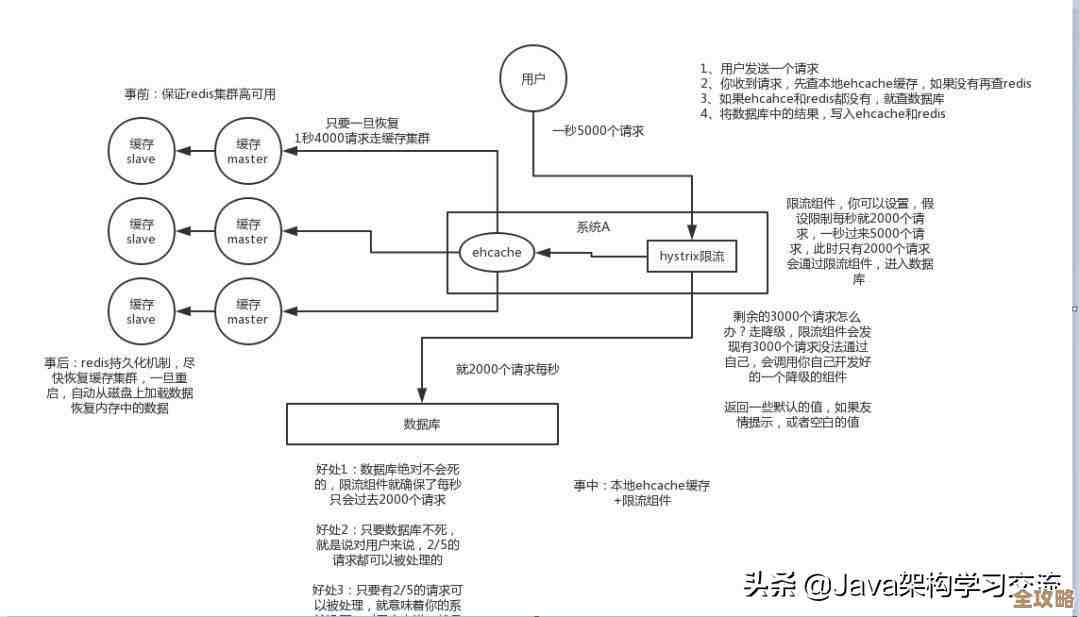

- 限流与降级: 使用限流工具(如Hystrix、Sentinel等)对数据库的访问进行限流,当每秒请求量超过某个安全阈值时,多出来的请求就直接快速失败,返回一个友好的降级提示(如“系统繁忙,请稍后再试”),从而保证数据库不会被打死,核心业务还能勉强运行。

- 监控与告警: 建立完善的监控系统,实时监控数据库的QPS(每秒查询次数)、CPU使用率、连接数等关键指标,一旦发现异常飙升,立即触发告警,通知运维人员紧急介入处理。

要防住Redis缓存穿透,稳住数据库安全,不能只靠单一手段,而需要一个组合拳:用缓存空对象应对少量的偶然穿透,用布隆过滤器阻挡大规模的攻击,用参数校验拦住低级的无效请求,最后再用数据库的限流降级作为保障系统不崩溃的最后底线。 通过这些层层设防,就能极大地提升系统的健壮性,确保在面对异常请求时,数据库依然能够“稳得住”。

本文由太叔访天于2026-01-11发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/78459.html