ORA-02004安全违规错误怎么破,远程帮你快速定位修复问题

- 问答

- 2026-01-08 08:11:16

- 4

ORA-02004安全违规错误怎么破,远程帮你快速定位修复问题

ORA-02004这个错误码,在Oracle数据库的世界里,通常指向一个核心的安全控制机制:密码验证函数,就是Oracle数据库允许你设置一个自定义的“密码规则检查器”,这个检查器就像一位严格的门卫,负责审核你设置的新密码是否足够强壮、是否符合公司的安全政策,当你尝试修改某个用户的密码(比如使用ALTER USER ... IDENTIFIED BY ...语句)时,如果这个“门卫”——也就是密码验证函数——认为你提供的新密码不合格,它就会向数据库系统“举报”,数据库系统随即抛出ORA-02004错误,并中止这次密码修改操作。

这个错误的完整描述通常是“security violation”或“password verification failed”,当你看到这个错误,首要的排查方向就是密码本身是否触发了验证规则。

错误发生的常见场景与自查步骤

在请求远程协助之前,你可以先尝试一些简单的自查,这能极大提高问题解决的效率。

-

检查密码复杂度:这是最常见的原因,密码验证函数通常会强制要求密码满足以下多项条件:

- 长度要求:密码不能太短,比如要求至少8位或更多。

- 字符种类:要求密码必须是大小写字母、数字和特殊字符(如!、#、$等)的组合,不能是纯数字或纯字母。

- 避免常见词:密码不能是像“password”、“oracle”、“user”这样的简单单词或数据库用户名本身。

- 避免与旧密码相同:有些策略会禁止新密码与最近几次使用过的密码相同。 你可以尝试设置一个更复杂的密码,例如包含大写字母、小写字母、数字和特殊字符的较长组合,看看错误是否消失。

-

确认操作权限:确保你当前登录的数据库用户拥有

ALTER USER权限,虽然ORA-02004主要与密码规则相关,但在极少数情况下,权限问题也可能以类似形式报错,你可以用具有DBA权限的账户(如SYS或SYSTEM)登录重试。

-

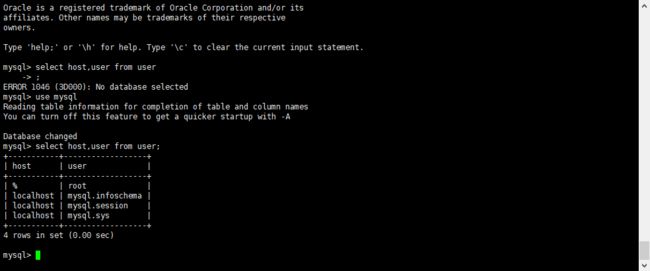

检查验证函数状态:Oracle的密码验证函数并不是默认强制开启的,你需要确认它是否被激活了,这需要DBA权限才能查询,可以执行以下SQL语句查看(据Oracle官方文档关于密码管理的部分):

SELECT LIMIT FROM DBA_PROFILES WHERE PROFILE='DEFAULT' AND RESOURCE_NAME='PASSWORD_VERIFY_FUNCTION';如果查询结果返回的不是NULL,而是像VERIFY_FUNCTION_11G这样的函数名,说明默认策略已启用了密码验证,如果结果是NULL,则意味着理论上没有启用验证,此时出现ORA-02004可能需要更深层次的排查。

远程深度定位与修复方法

如果上述自查无法解决问题,或者你作为DBA需要为其他用户解决此问题,就需要进行更深入的定位,远程协助的关键在于精准地获取信息和分析配置。

-

定位具体的密码策略(PROFILE): 在Oracle中,密码规则是绑定在“PROFILE”(配置文件)上的,每个用户都会被分配一个PROFILE,我们需要确定是哪个PROFILE的规则在“作祟”,执行以下SQL(据Oracle概念指南中关于用户和PROFILE的章节):

SELECT USERNAME, PROFILE FROM DBA_USERS WHERE USERNAME = '你的用户名';记下这个PROFILE的名字。

-

查看该PROFILE的密码验证函数设置: 知道了PROFILE名后,查询其具体的密码验证函数是什么:

SELECT LIMIT FROM DBA_PROFILES WHERE PROFILE='上一步查到的PROFILE名称' AND RESOURCE_NAME='PASSWORD_VERIFY_FUNCTION';这个查询会返回该PROFILE所指定的密码验证函数的名称,如果返回NULL,说明这个PROFILE没有启用自定义密码验证,问题可能出在默认设置或其他地方,如果返回了一个函数名(比如CUSTOM_PASSWORD_FUNCTION),那么问题核心就在这个函数上。 -

分析密码验证函数逻辑: 这是最关键的一步,我们需要查看这个函数的具体源代码,才能知道它到底要求密码满足什么条件,执行以下SQL来获取函数定义(据Oracle SQL语言参考中关于查看源文本的部分):

SELECT TEXT FROM DBA_SOURCE WHERE NAME = '上一步查到的函数名' AND TYPE = 'FUNCTION' ORDER BY LINE;远程协助时,将这段源代码提取出来仔细分析,你需要关注函数中的IF...THEN...RAISE_APPLICATION_ERROR(...)这样的语句。RAISE_APPLICATION_ERROR就是主动抛出错误的命令,其附近的逻辑判断条件(比如检查密码长度、是否包含特定字符、是否与用户名相似等)就是导致你密码设置失败的“罪魁祸首”。 你可能会在代码中看到类似这样的逻辑:IF LENGTH(password) < 10 THEN RAISE_APPLICATION_ERROR(-20001, 'Password must be at least 10 characters long'); END IF;这就明确告诉你密码必须至少10位。 -

修复方案: 根据分析结果,有以下几种修复路径:

- 方案A(遵循规则):最简单直接的方法,就是按照密码验证函数规定的复杂度要求,设置一个符合所有条件的新密码。

- 方案B(修改规则):如果业务允许降低密码强度要求,可以由DBA修改这个密码验证函数,将最小长度从10位改为8位,或者取消对特殊字符的强制要求,修改后需要重新编译函数,这是一种永久性的解决方案。

- 方案C(临时绕过):在极少数需要紧急重置密码但又无法立即满足复杂规则的故障排查场景下,DBA可以临时性地将该用户的密码验证函数设置为空。注意:这会降低安全性,仅作为临时措施,事后必须恢复或采用其他安全手段。

ALTER PROFILE 你的PROFILE名称 LIMIT PASSWORD_VERIFY_FUNCTION NULL;执行此命令后,立即为对应用户修改密码,密码规则检查将被绕过,完成后,强烈建议将PROFILE的验证函数恢复原状。 - 方案D(为用户更换PROFILE):可以为该用户分配一个密码策略更宽松(甚至没有密码验证)的PROFILE,同样,这需要评估安全风险。

ALTER USER 你的用户名 PROFILE 另一个宽松的PROFILE名称;

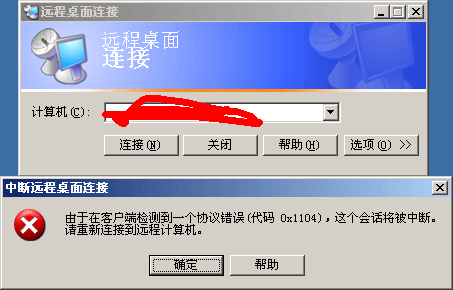

远程协助的注意事项

在远程处理此类问题时,沟通至关重要,作为被协助方,你应该准确提供:

- 完整的错误信息截图或文本。

- 执行前述自查步骤后得到的结果(如PROFILE名称、验证函数名称等)。

- 密码验证函数的源代码(如果获取到)。 作为协助方(DBA),则应清晰解释每一步操作的目的和可能产生的影响,尤其是在执行修改配置的操作前,必须获得授权并确认对方理解风险。

解决ORA-02004错误是一个从密码本身到数据库安全策略的逐层排查过程,通过远程协作,精准定位到触发验证函数的具体规则,就能快速选择最合适的方案,无论是遵守规则还是调整规则,都能使问题迎刃而解。

本文由盘雅霜于2026-01-08发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/76700.html