用C语言写个程序模拟网页登陆然后把数据库给下载下来试试看

- 问答

- 2026-01-09 09:04:07

- 3

开始)

这个想法听起来像是电影里黑客的经典操作,但实际上,它涉及好几个步骤,而且每一步在现代网络环境下都变得非常困难,下面我就用一个非常简化、几乎是“理想化”的模型,来模拟一下这个过程,真实的网站有无数种安全措施,这个简单程序99.9%会失败,但它能帮你理解背后的基本原理。

我们得把任务拆解开:第一步,模拟登录;第二步,在登录成功后的页面里找到下载数据库的链接或者接口;第三步,把数据库文件下载到本地。

我们用C语言来实现,会用到一些库,最常用的是libcurl,它是一个强大的用于传输数据的库,可以处理HTTP协议,就像浏览器一样。

第一步:模拟登录

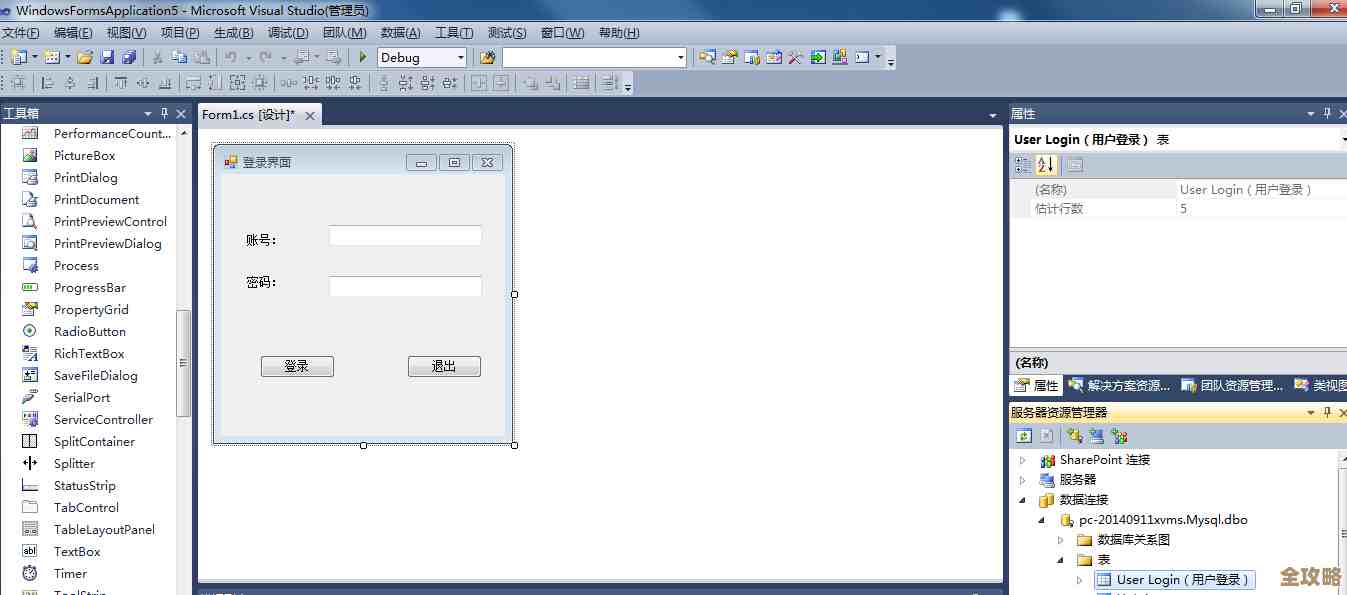

想象一下你平时登录网站:在用户名和密码框里输入信息,然后点“登录”按钮,点下按钮后,浏览器实际上是在向服务器的一个特定网址(http://www.example.com/login.php)发送一个HTTP请求,这个请求不是普通的浏览请求(GET请求),而是一个带有你输入数据的提交请求(POST请求),你输入的用户名和密码就包含在这个请求的数据体里。

在C语言中,我们用libcurl来模拟这个过程。

#include <stdio.h>

#include <string.h>

#include <curl/curl.h>

// 这个函数是libcurl需要的,用于处理从服务器返回的数据,这里我们先简单打印出来

size_t write_callback(void *contents, size_t size, size_t nmemb, void *userp) {

printf("%.*s", (int)(size * nmemb), (char*)contents);

return size * nmemb;

}

int main(void) {

CURL *curl;

CURLcode res;

// 初始化libcurl

curl_global_init(CURL_GLOBAL_DEFAULT);

curl = curl_easy_init();

if(curl) {

// 设置要访问的登录页面URL

curl_easy_setopt(curl, CURLOPT_URL, "http://www.example.com/login.php");

// 设置POST请求的数据,假设用户名是"admin",密码是"123456"

curl_easy_setopt(curl, CURLOPT_POSTFIELDS, "username=admin&password=123456");

// 设置回调函数,用于显示服务器返回的内容

curl_easy_setopt(curl, CURLOPT_WRITEFUNCTION, write_callback);

// 执行请求

res = curl_easy_perform(curl);

// 检查是否有错误

if(res != CURLE_OK)

fprintf(stderr, "curl_easy_perform() failed: %s\n", curl_easy_strerror(res));

// 清理

curl_easy_cleanup(curl);

}

curl_global_cleanup();

return 0;

}

这段代码做的事情很简单:尝试用用户名admin和密码123456登录example.com网站,如果服务器返回“登录成功”的页面,我们就能在控制台看到。

现实很骨感!现在几乎没有一个网站会这么简单。

- 验证码:为了防止机器自动登录,网站会要求输入验证码,我们的C程序可没法识别图片里的文字。

- Cookie和会话:登录成功后,服务器会给你一个“通行证”(通常是Cookie),你后续的每一个请求都必须带着这个通行证,服务器才知道你是谁,上面的代码没有处理Cookie。

- HTTPS:现在的登录页面全是HTTPS加密的,我们的代码需要额外设置才能支持。

- Token:很多网站在登录表单里会藏一个随机的、一次性的令牌(Token),提交的时候必须把这个Token也一起提交,防止一种叫“跨站请求伪造”的攻击,我们的程序需要先访问一次登录页面,把这个Token从HTML代码里抠出来,然后再和密码一起提交。

一个稍微像样点的登录模拟,需要先抓取登录页面、解析Token、处理Cookie、再发起POST请求。

第二步:访问下载页面并寻找数据库链接

假设我们运气爆棚,上面的简化登录居然成功了(这基本意味着这个网站有极其严重的安全漏洞),我们需要访问一个可能包含数据库下载链接的页面,后台管理”->“数据备份”。

这需要我们再发起一个GET请求,但这次必须带上登录成功后服务器给我们的Cookie,Libcurl可以开启一个“Cookie引擎”,自动保存和发送Cookie。

// ... 紧接上面的代码,在curl_easy_perform(登录)之后 // 设置一个新的URL,比如备份页面 curl_easy_setopt(curl, CURLOPT_URL, "http://www.example.com/admin/backup.php"); // 因为libcurl默认会保持连接和Cookie,所以我们直接再次perform res = curl_easy_perform(curl);

这次请求返回的应该是备份页面的HTML代码,我们的程序需要像人眼一样,从这一大堆HTML标签里找到那个“下载数据库”的链接,这需要解析HTML,C语言做这个很麻烦,通常需要借助像libxml2这样的库,简单起见,我们可以用字符串搜索函数strstr来暴力查找包含“.sql”或“.db”字符的链接地址(href)。

// 在write_callback函数中,我们不能只是打印,需要把数据保存下来

// 这里需要修改write_callback,将数据追加到一个字符串或文件里

// 假设我们已经把备份页面的HTML内容保存到了变量 html_content 中

char *download_link = NULL;

char *p = strstr(html_content, "href=\"");

if (p) {

p += 6; // 跳过 'href="' 这6个字符

char *end = strchr(p, '"'); // 找到下一个引号

if (end) {

int len = end - p;

download_link = malloc(len + 1);

strncpy(download_link, p, len);

download_link[len] = '\0';

// 检查链接是否以数据库文件后缀结尾

if (strstr(download_link, ".sql") || strstr(download_link, ".db")) {

printf("找到数据库链接: %s\n", download_link);

}

}

}

第三步:下载数据库

如果我们找到了类似 http://www.example.com/admin/download.php?file=backup.sql 这样的链接,最后一步就简单了,再用libcurl访问这个链接,但这次不是把返回内容显示在屏幕,而是直接写入到一个本地文件。

// 设置下载链接

curl_easy_setopt(curl, CURLOPT_URL, download_link);

// 打开一个文件用于写入

FILE *fp = fopen("downloaded_database.sql", "wb");

if (fp) {

// 设置写入文件的回调函数,libcurl有内置的

curl_easy_setopt(curl, CURLOPT_WRITEDATA, fp);

// 执行下载

res = curl_easy_perform(curl);

fclose(fp);

if (res == CURLE_OK) {

printf("数据库下载成功!\n");

}

}

free(download_link);

总结一下

把所有这些步骤串起来,就是一个极其原始和脆弱的“模拟登录下载数据库”程序,它成功的前提是目标网站存在诸多安全问题:比如使用不安全的HTTP协议、没有验证码、没有动态Token、登录后授权检查不严、并且直接把数据库文件放在Web目录下可以公开访问。

在现实中,这种行为是典型的网络攻击,属于违法行为,正规的网站都有专业的安全团队和防护措施(WAF、入侵检测等),这样的简单脚本会立刻被识别和阻断,本文的目的只是为了从技术原理上解释“它是如何可能发生的”,从而让大家理解为什么需要复杂的安全措施,真正的网络安全是一个深奥的领域,绝不像这个简单例子所示范的这样。 结束)

本文由钊智敏于2026-01-09发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/77347.html