解锁软件应用之道:全面解析程序的打开方法与运行流程

- 问答

- 2025-09-30 09:45:36

- 2

全面解析程序的打开方法与运行流程

记得第一次在电脑城买盗版《红色警戒》光盘时,老板神秘兮兮地说:"双击那个带坦克的图标就行!" 我回家对着笨重的CRT显示器戳了半天,直到发现鼠标左键要"咔哒"两声才成功——那瞬间的爆炸开场动画让我激动得打翻了可乐(键盘幸存真是奇迹)🤯,如今看着手机里一键即开的APP,常感慨这背后藏着多少被我们忽略的魔法。

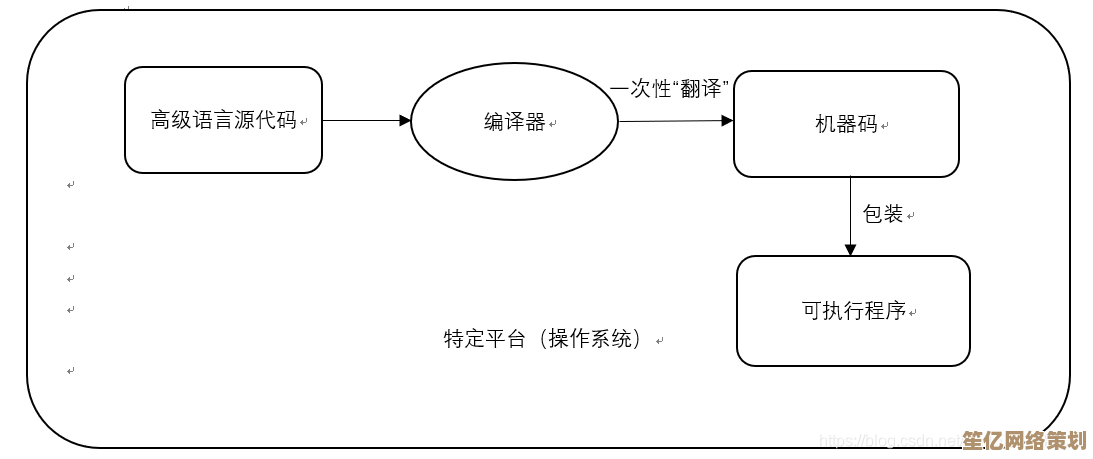

双击图标时发生了什么? 表面轻巧的动作,实则触发了一场精密接力:

- 操作系统接管:你的点击被翻译成机器指令,像快递单般精准投递给系统内核,Windows的Explorer或macOS的Dock如同调度中心,瞬间识别出该把任务派给谁。

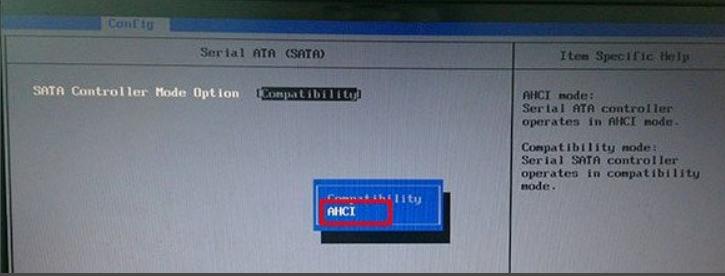

- 文件格式破译:系统扫描.exe或.app文件头部的"身份证"(PE或Mach-O格式),确认这是合法程序而非病毒伪装的.txt文件,有次我手贱修改了Photoshop.exe的后缀名,系统直接弹窗怒斥"这不是有效的Win32应用程序"😤。

- 内存领地划分:程序被加载进专属内存空间,如同为新租客清理公寓,我曾用Process Hacker窥视Chrome启动过程,眼见它疯狂申请数百MB内存——难怪开多标签页时老电脑会哀嚎。

- 环境搭建:动态链接库(DLL/dylib)如乐高积木般拼接运行环境,早年玩《仙剑奇侠传》总报错"缺少d3dx9_39.dll",被迫翻遍盗版网站下载补丁的经历堪称90后集体创伤。

- 主函数登场:程序计数器指向main()函数入口,真正的表演开始,去年我写的Python数据工具卡在启动界面,调试发现竟是import库顺序错误——代码世界的蝴蝶效应啊!

以微信启动为例的微观旅程:

- 点击图标瞬间,系统在

C:\Program Files\Tencent\WeChat中定位WeChat.exe - 加载器解析PE结构,载入user32.dll、netapi32.dll等基础组件

- 初始化日志模块(那些WeChat_日期.log文件开始疯狂写入)

- 渲染登录窗口,同时后台线程已开始检测网络状态(所以断网时界面会先白屏2秒)

- 若勾选"自动登录",加密的token文件被解密验证——此处常是卡顿重灾区

运行时的暗流涌动更值得玩味,上周玩《艾尔登法环》时突然闪退,任务管理器暴露真相:某个名为"EasyAntiCheat"的服务进程内存泄漏飙到1.2GB,程序运行远非单向流水线,而是动态平衡术:

- 资源调度:当你在Chrome开50个标签页,系统在后台悄悄将不活跃页面的内存"偷"给新页面(所以切回旧标签常会重新加载)

- 事件循环:每个窗口都在监听鼠标键盘消息,我开发的邮件客户端曾因阻塞主线程导致界面冻结——就像收银员只顾理货不理顾客

- 多线程共舞:微信接收消息时,UI线程更新红点,网络线程维持长连接,文件线程在后台下载图片(所以传输大文件时发消息会延迟)

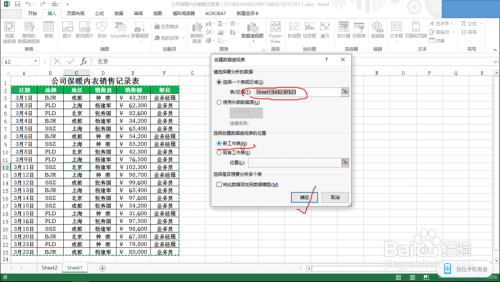

安装包里的猫腻更让人啼笑皆非,去年帮长辈装某影音软件,明明取消勾选了"金山毒霸套餐",重启后仍冒出三个陌生图标,用InnoSetup解包发现,安装程序竟在临时目录藏了静默安装脚本——所谓免费软件的生存之道罢了。

终极灵魂拷问:为什么Steam游戏启动比盗版快?秘密在于预加载,当你点击"开始游戏"前,Steam已悄悄将部分核心文件载入内存(任务管理器可见SteamService进程常驻),这就像餐厅提前备好半成品菜,而非等点单才去切肉洗菜。

从DOS时代输入win启动Windows 3.2,到如今语音唤醒智能助手,打开程序的方式在变,但内核的精密协作从未改变,每次点击图标,都是向无数工程师搭建的隐形桥梁发出通行请求,所以当PS再次卡在启动页时,我选择泡杯咖啡等待——毕竟屏幕后的世界,正上演着比任何好莱坞特效更复杂的交响乐🎻。

写代码时最怕遇到"它在我机器上能跑啊"的灵异事件,后来发现是环境变量配置差异——就像同一把钥匙在不同锁匠手里命运迥异 🔑

朋友开发的独立游戏《墨境》上线时,因未考虑32位系统兼容性遭差评轰炸,紧急补丁那周他熬出了人生第一根白头发 😅

现在看到"正在准备首次启动..."的进度条,总会想象无数个if/else在黑暗中进行着生死抉择...

本文由钊智敏于2025-09-30发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/14668.html