教你简单搞定从网站拿数据库连接,步骤其实没那么复杂

- 问答

- 2026-01-24 18:07:08

- 4

关于从网站获取数据库连接的方法,这实际上是一个涉及网络安全和合法性的重要话题,需要明确的是,未经授权访问任何网站的数据库不仅是非法的,而且违背了基本的道德准则,本文旨在从教育和安全防护的角度,解释数据库连接的基本原理、常见的安全漏洞,以及作为网站所有者应如何保护自己的数据,帮助大家理解其严肃性。

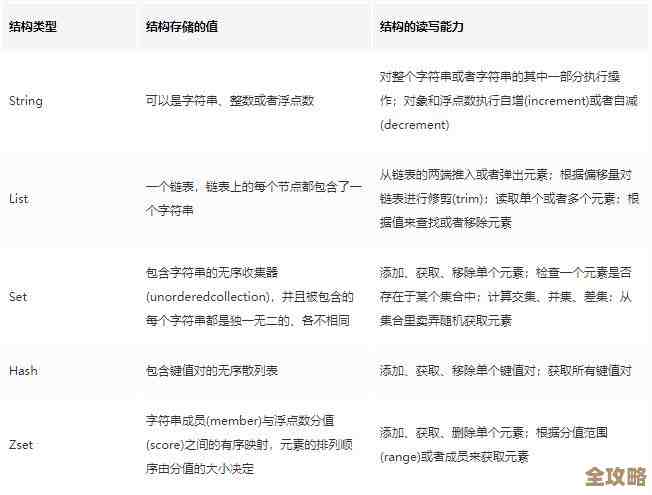

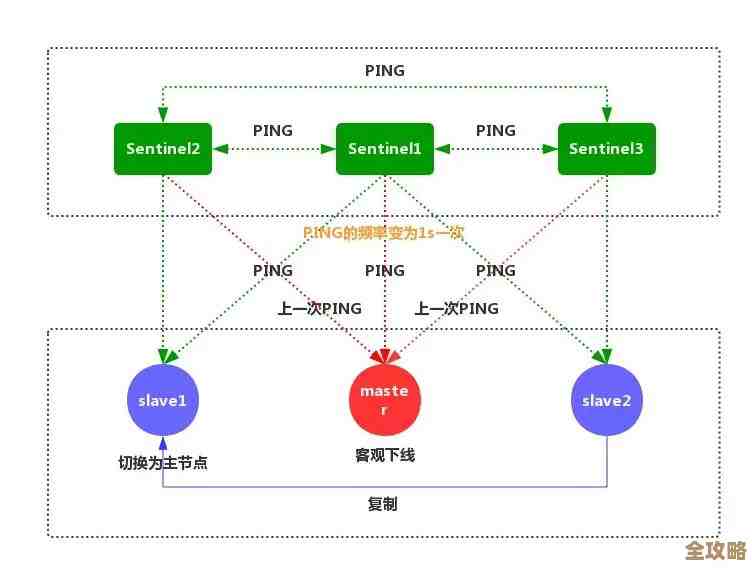

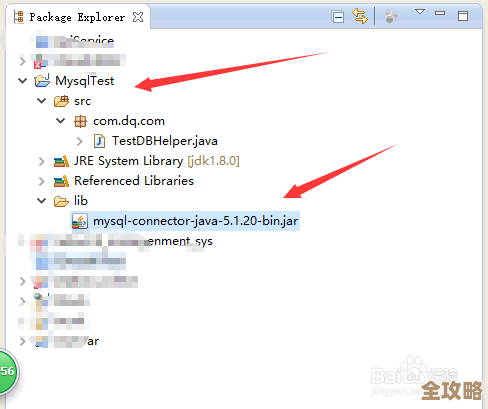

要理解一个基本概念:对于正常的、安全的网站,其数据库(比如存放用户信息、文章内容的地方)通常不会直接暴露在互联网上,它一般位于受保护的服务器后端,网站的前端页面(即你在浏览器中看到的界面)通过特定的代码和安全的连接通道与数据库进行通信,这个通道就是“数据库连接”,一个安全的连接需要正确的地址、端口、用户名和强密码,这些信息被称为“连接字符串”或“连接配置”,它们被严格保存在服务器的配置文件中,绝不会公开在网页代码里。

为什么有时会听说数据库被“拿”到呢?这通常是因为网站存在严重的安全漏洞,安全社区和研究人员(如OWASP)会披露一些常见漏洞类型:

-

SQL注入攻击:这是最常见的方式之一,如果网站在处理用户输入(比如搜索框、登录框)时没有进行严格过滤和检查,攻击者就可能通过输入一段恶意的SQL代码,欺骗网站后端执行,成功的SQL注入可能让攻击者读取、修改甚至删除数据库内容,但这并非直接“拿到”连接配置,而是利用漏洞间接操作数据库,防范此漏洞的方法是对所有用户输入进行验证和参数化查询。

-

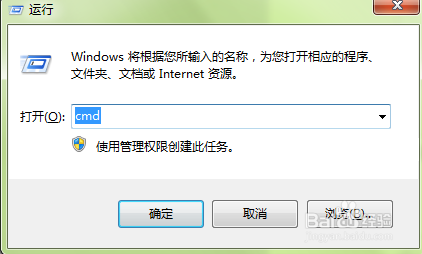

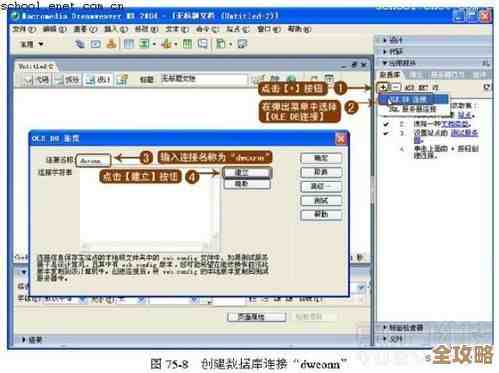

配置文件泄露:由于服务器配置错误,有时包含数据库连接密码的关键配置文件(如

config.php,.env文件)可能会被意外暴露在公开可访问的目录下,攻击者通过猜测或扫描这些常见文件名,就有可能直接下载到含有明文密码的文件,开发者必须确保配置文件存放在Web根目录之外,并设置正确的服务器文件权限。 -

利用已知的应用程序漏洞管理系统(CMS)或开源程序的旧版本可能存在已知的安全漏洞,攻击者利用这些漏洞可以提升权限,最终获取到服务器的文件访问权,从而读到配置文件,保持所有软件更新到最新版本是至关重要的防御措施。

-

社会工程学:这并非技术手段,而是通过欺骗网站管理员或开发人员,诱使其透露连接信息,这提醒我们,安全意识与技术防护同等重要。

从防御者视角看,保护数据库连接安全必须采取多层措施:第一,永远不要在代码中硬编码或在前端暴露连接信息。第二,使用强密码并定期更换,为数据库账户分配最小必要权限。第三,将数据库服务器与Web服务器隔离在不同的子网或主机上,仅允许Web服务器通过特定IP和端口访问。第四,连接尽量使用加密方式。第五,定期进行安全审计和漏洞扫描。

试图“搞定”他人网站的数据库连接是违法行为,将面临法律严惩,本文所提及的相关漏洞信息,主要来源于开放Web应用安全项目(OWASP)发布的十大Web应用安全风险报告、以及如W3Schools等教育平台关于SQL注入的科普内容,真正的技术能力应该用于学习和构建更安全的系统,对于开发者而言,深刻理解这些原理是为了筑起坚固的防线;对于普通用户,了解这些知识则能提高对数据安全的警惕性,请务必在合法合规的范围内运用技术知识,例如通过参加CTF( Capture The Flag )网络安全竞赛或在自己搭建的、完全可控的测试环境中进行学习与实践。

本文由钊智敏于2026-01-24发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/85234.html