说说那些可能让MySQL数据库安全变糟的几个设置和选项

- 问答

- 2026-01-23 19:01:18

- 3

一个最常见也最危险的设置就是使用默认或过于简单的密码,甚至为空密码,很多人在安装MySQL后,图省事会直接使用安装程序生成的弱密码,或者干脆不为root账户设置密码,攻击者一旦能够访问服务器网络,他们首先尝试的就是这些默认凭据,根据一些公开的安全事件分析报告,相当数量的数据库泄露始于弱密码或默认密码被暴力破解,MySQL自身在初始化安装时会强制要求设置root密码,但一些非官方的安装包或旧的安装方式可能会遗留这个漏洞。

允许root账户从任意主机远程登录是一个巨大的风险点,MySQL的root账户拥有最高权限,默认情况下应该只允许从本地服务器(localhost)连接,如果在创建用户时使用了类似'root'@'%'这样的设置,就意味着世界上任何一台能通过网络访问到你数据库服务器的机器,都可以尝试用root身份登录,许多系统管理员因为方便管理而开启此设置,但这相当于把大门的万能钥匙放在了谁都能看见的门垫下面,根据MySQL的安全建议,最佳实践是创建一个拥有所需最小权限的特定用户用于远程管理,并严格限制其来源IP地址,而root账户应仅限本地使用。

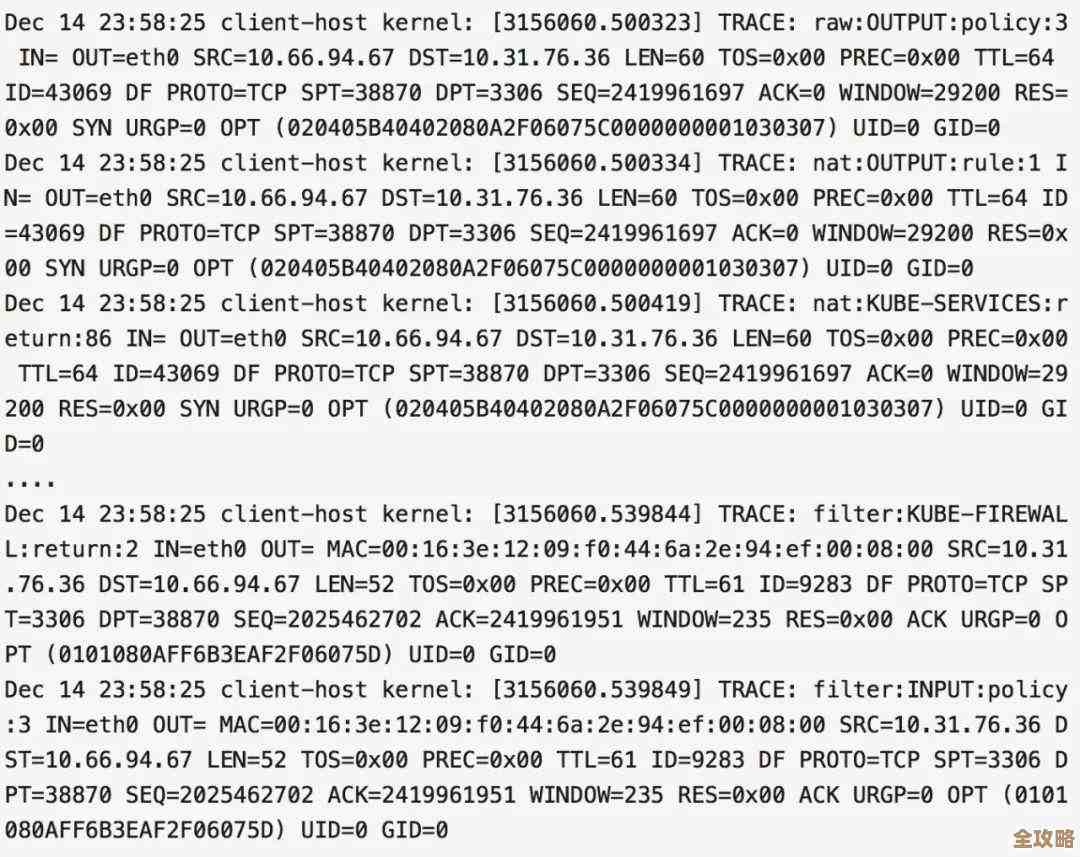

第三个糟糕的设置是未对数据库连接进行加密,默认情况下,MySQL客户端与服务器之间的通信可能是明文的,这意味着如果有人在网络传输路径上进行窃听(即“中间人攻击”),他们可以轻易地截获包括用户名和密码在内的所有SQL查询和数据,虽然启用SSL/TLS加密会带来轻微的性能开销,但为了安全,这是必须的,很多环境,尤其是开发或内部测试环境,为了图快而忽略了这一点,导致敏感数据在内部网络中也处于“裸奔”状态,OWASP基金会多次在其应用程序安全指南中强调传输层加密的重要性。

第四,启用skip-grant-tables选项是另一个极端危险的操作,这个选项会让MySQL服务器启动时不加载权限系统,导致任何用户都可以不受限制地访问所有数据库,这个功能的本意是当管理员忘记root密码时用于紧急恢复,但有些管理员在遇到权限问题时会习惯性地启用它来“解决问题”,并且在解决后忘记禁用,让数据库在很长一段时间内处于完全不设防的状态,任何安全手册都会警告,这个选项只能在单用户维护模式下短暂使用,并且要确保此时服务器本身无法被外部网络访问。

第五,过于宽泛的数据库用户权限也是安全的重灾区,原则是“最小权限原则”,即一个用户或应用只能拥有完成其任务所必需的最少权限,但现实中,为了省去频繁授权和调试的麻烦,开发人员或管理员常常直接授予用户全局权限,如ALL PRIVILEGES on ,这意味着如果该用户的凭证被盗用,或者应用程序存在SQL注入漏洞,攻击者将能直接控制整个数据库实例,进行任意操作,包括删除所有数据、创建新的管理员账户等,根据一些对数据泄露事件的技术复盘,过度授权的账户往往是攻击者横向移动和扩大战果的关键跳板。

第六,不安全的日志记录配置也可能泄露敏感信息,MySQL的通用查询日志和慢查询日志会记录所有或部分执行的SQL语句,如果这些日志文件没有设置严格的访问权限,并且其中包含了用户密码、个人身份证号、信用卡号等敏感信息,那么任何一个有权限读取服务器文件系统的用户(可能是被入侵的其他服务)都能轻易获取这些数据,必须确保日志文件存放在安全的位置,并设置只有MySQL进程和受信任的管理员才有权读取。

第七,忽视secure_file_priv系统变量的设置会带来文件系统安全风险,这个变量限制了MySQL的LOAD DATA INFILE和SELECT ... INTO OUTFILE语句可以读写文件的目录,如果这个变量没有设置或被设置为一个宽松的目录,恶意用户有可能利用数据库权限读取服务器上的任意文件(如/etc/passwd),或者将数据库数据写入到一个可被Web服务器执行的位置,从而制造Web shell,进一步控制服务器,MySQL从较新版本开始默认会限制这个权限,但老版本或自定义安装可能需要手动检查。

运行着存在已知漏洞的旧版本MySQL软件本身就是一个全局性的糟糕“设置”,软件漏洞是攻击者直接获取系统权限的捷径,MySQL官方会定期发布安全更新,修复高危漏洞,如果因为担心兼容性或怕麻烦而不对数据库进行升级或打补丁,就等于明知门锁已坏却迟迟不修,许多大规模的数据泄露事件,例如通过SQL注入利用数据库自身漏洞获取系统权限的案例,都是因为数据库版本过旧导致的。

MySQL数据库的安全并非仅仅依赖于防火墙和复杂的密码,其自身的配置选项如果设置不当,就会成为安全链条中最薄弱的一环,从账户权限、网络访问控制到日志管理和软件版本维护,每一个环节的疏忽都可能让整个数据库乃至后端系统暴露在风险之中。

本文由召安青于2026-01-23发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/84624.html