破解Redis弱口令真心别大意,数据库安全问题不能忽视啊

- 问答

- 2026-01-19 05:30:44

- 3

“破解Redis弱口令真心别大意,数据库安全问题不能忽视啊”

这个说法听起来像是一句来自技术论坛、博客或者安全社区里某位同行或专家发出的感慨和警告,它不是一句空洞的口号,而是无数惨痛教训浓缩成的大白话,说白了,就是很多人觉得Redis安装简单、上手快,往往就忽略了最基本的安全设置,尤其是密码这个“看门人”,结果导致数据库大门洞开,酿成严重后果。

(来源:这种提醒常见于网络安全分析文章和运维人员的经验分享中)

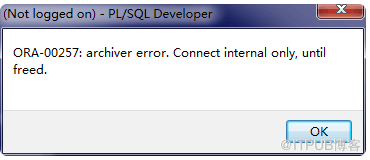

为什么“弱口令”在Redis上尤其危险呢?这得从Redis的“默认性格”说起,很多流行的软件,比如MySQL,在安装过程中通常会强制你设置一个root密码,不设密码就进行不下去,但Redis在默认安装后,为了追求极致的简单和快速启动,是没有密码的!也就是说,你刚装好的Redis,任何人只要知道了你的服务器地址和Redis端口(默认6379),不需要任何验证,就能直接连上来,对你的数据为所欲为,这就好比你在家里装了一个超级保险箱,却忘了设密码,甚至都没关门,小偷可以大摇大摆地进来拿走一切。

(来源:Redis官方文档对默认配置的说明以及众多安全入门指南)

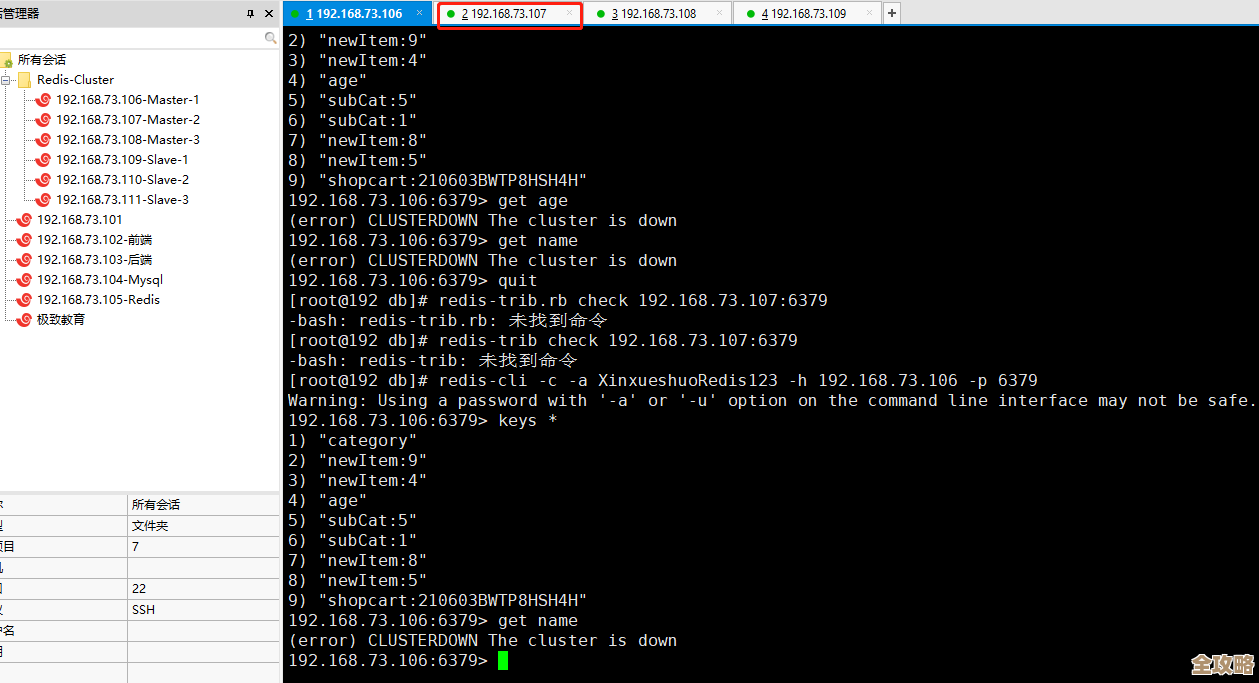

攻击者一旦利用这个弱口令(或者根本没口令)的空子,能干什么呢?后果可能比我们想象的更严重,最直接的就是数据泄露,如果你的Redis里存着用户的敏感信息,比如手机号、邮箱、甚至是加密不当的密码,这些都会赤裸裸地暴露出去,攻击者可以随意篡改数据,想象一下,你电商网站的商品库存被改成0,或者用户的积分被恶意清零,这带来的业务混乱和信誉损失是巨大的,更可怕的是,攻击者还能直接获取服务器权限,他们可以通过Redis的配置命令,将自己的SSH公钥写入服务器的authorized_keys文件,从而直接以root身份登录你的服务器,这样一来,你丢掉的就不只是一个数据库,而是整台服务器的控制权,攻击者可以在上面挖矿、当肉鸡、进一步渗透内网,后果不堪设想。

(来源:真实的安全事件案例分析报告,例如利用Redis未授权访问漏洞进行挖矿或勒索的案例)

攻击者是怎么找到这些“大意”的Redis实例的呢?他们可不是漫无目的地瞎碰,攻击者会使用专门的扫描工具,比如Shodan、ZoomEye这样的网络空间测绘系统,或者自己写脚本,在全球互联网上大规模扫描开放着6379端口的IP地址,一旦扫到,就会尝试连接,如果发现没有密码保护,就等于找到了一个“宝库”,自动化攻击脚本会立刻跟进,完成上面提到的各种恶意操作,这个过程完全是自动化的,可能在你完全不知情的情况下,你的数据库就已经沦陷了。

(来源:网络安全研究中对攻击者常用手段的披露和分析)

那句“真心别大意”的提醒,我们到底该怎么听进去并付诸行动呢?防范措施其实并不复杂,关键就在于“别偷懒”,第一,也是最最核心的一点,一定要设置一个强密码,不要在配置文件redis.conf里再用默认的注释掉的# requirepass foobared,而是要把注释符号去掉,并把foobared换成一个长度足够、包含大小写字母、数字和特殊符号的复杂密码,第二,修改默认端口,把6379这个尽人皆知的端口改成其他不常用的端口,能有效避免被自动化工具批量扫描发现,第三,做好网络隔离,除非有绝对必要,否则不要将Redis服务暴露在公网上,应该通过防火墙策略,只允许特定的、可信的服务器IP地址来访问Redis端口,第四,限制Redis的运行权限,不要用root用户来运行Redis服务,应该创建一个专用的、权限最低的系统账户来运行它,这样即使被入侵,也能将损失降到最低,第五,定期更新Redis版本,官方会不断修复已知的安全漏洞,保持最新版本也是重要的安全措施。

(来源:Redis官方安全配置建议以及业界公认的Redis安全最佳实践)

“破解Redis弱口令真心别大意,数据库安全问题不能忽视啊”这句话,是前人用真金白银和惨痛教训换来的经验之谈,它提醒我们,在享受Redis高性能、高灵活性的同时,绝对不能对安全抱有丝毫的侥幸心理,安全不是一个可选项,而是运维工作的基石,从设置一个强大的密码开始,一步步加固我们的Redis服务,才能确保我们的数据资产不会因为最初的那一点“大意”而付之东流,数据库安全无小事,任何时候都马虎不得。

本文由水靖荷于2026-01-19发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/83480.html