开发人员必看的镜像容器实操技巧和经验分享,帮你少走弯路

- 问答

- 2026-01-19 00:55:29

- 3

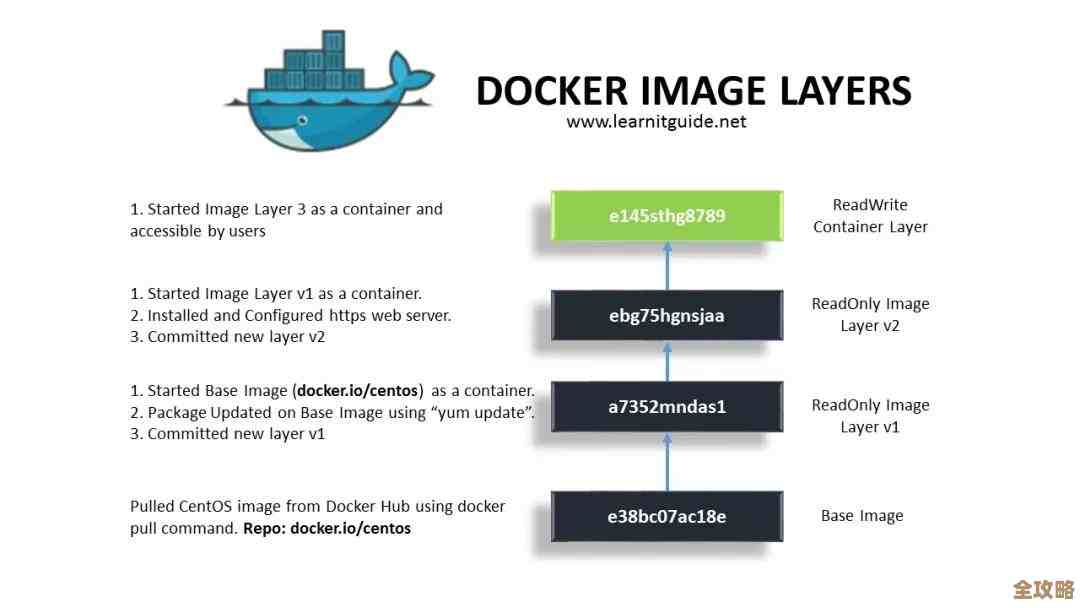

镜像层面,很多新手会犯的一个错误就是把所有东西都塞进一个镜像里,看到一个Dockerfile里有一连串的RUN命令,安装完构建工具后,又接着安装运行时环境,最后还打包了一堆可能只有调试才用的工具,这样做的结果是镜像体积巨大,动不动就几个GB,这不仅拖慢构建和拉取速度,更重要的是增加了安全风险,因为镜像里包含的软件越多,潜在的安全漏洞就越多,第一个关键技巧就是制作精简镜像,具体怎么做?一个核心原则是使用多阶段构建,你可以用一个包含完整SDK的庞大镜像(比如maven:3.8-openjdk-17)作为“构建阶段”,在这个阶段里编译、打包你的Java应用,在第二个阶段,只用一个非常精简的运行时基础镜像(比如eclipse-temurin:17-jre),然后从第一个阶段把最终生成的JAR包复制过来,这样,最终的镜像只包含运行应用所必需的JRE和你的代码,体积会小非常多,这个经验在知乎多位资深工程师的分享中被反复强调。

另一个容易被忽略的点是正确处理静态文件和日志,镜像应该是无状态的,如果你在构建镜像时把应用的日志文件路径写死到镜像内的某个目录,那么每次容器重启,之前的日志就没了,更糟糕的是,如果应用在运行时向镜像层写入数据,会使用写时复制机制,这可能会拖慢应用性能,并且数据无法持久化,正确的做法是使用Docker的数据卷或者绑定挂载,通过-v参数将宿主机的一个目录挂载到容器内的日志目录,这样日志就会持久化在宿主机上,即使容器销毁了,日志还在,同样,对于数据库文件、上传的文件等,都必须通过挂载卷的方式放到容器外,有开发者在博客里分享过惨痛教训:一开始没注意,直接把测试数据库跑在容器里,结果一次容器更新后,所有测试数据都丢失了。

在容器运行层面,一个常见的误区是认为容器内部署的应用不需要考虑优雅关闭,在传统虚拟机里,我们可能会用kill -9强行结束进程,但在容器环境里,这会导致正在处理的请求突然中断,Kubernetes或Docker在停止容器时,会先发送SIGTERM信号,等待一段时间(默认为30秒)后,如果进程还没退出,才发送SIGKILL强制杀死,你的应用必须能捕获SIGTERM信号,完成清理工作(比如关闭数据库连接、完成当前请求等)后再退出,很多现代框架都支持这个特性,但需要你在编写Dockerfile的CMD或ENTRYPOINT时,确保启动的进程是PID 1进程,这样才能正确接收信号,如果使用Shell脚本作为启动脚本,记得要用exec命令来启动你的应用进程,让应用进程取代Shell成为PID 1,否则它可能收不到终止信号,这个细节在CSDN的故障排查案例中经常被提到。

关于镜像标签,不要总是使用latest标签。latest是默认标签,但它不代表最新版本,它只是一个名字,如果你本地已经有一个my-app:latest镜像,当你构建一个新的镜像并同样打上latest标签时,旧的镜像会变成“悬虚镜像”,很容易造成混淆,不知道线上跑的到底是哪个版本的代码,最佳实践是使用有意义的标签,比如Git提交哈希值、语义化版本号(如v1.2.3)或者构建时间戳,这样在排查问题时,你能清晰地知道当前容器运行的是哪一次代码构建的结果,这在CI/CD流水线中尤为重要。

善用.dockerignore文件,它和.gitignore的作用类似,用于指定在构建镜像时忽略哪些文件和目录,如果你不忽略本地的node_modules、.git目录、日志文件或者IDE配置文件,这些无关文件会被发送到Docker守护进程,增加构建上下文的大小,拖慢构建速度,甚至可能因为包含敏感信息(如.env文件)而造成安全风险,在项目根目录创建一个.dockerignore文件,是提升构建效率的一个简单又有效的习惯。

容器的使用不仅仅是会写Dockerfile和docker run命令那么简单,从镜像的精简化、状态的外部化,到应用的生命周期管理、镜像标签的管理以及构建过程的优化,每一个环节都有值得注意的细节,关注这些实践技巧,能让你更平稳地驾驭容器技术,避免很多不必要的坑。

本文由黎家于2026-01-19发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/83359.html