Redis集群怎么搭建才安全,JWT数据防护也别忘了,聊聊那些实用技巧

- 问答

- 2026-01-14 08:30:10

- 5

关于如何安全地搭建Redis集群以及兼顾JWT的数据防护,这里有一些非常实用的技巧,我们可以分开来聊,但核心思想是相通的:最小权限原则和纵深防御。

第一部分:让Redis集群固若金汤

Redis本身很快,但默认配置并不安全,直接放到公网上无异于“裸奔”,搭建安全的集群,要从多个层面入手。

网络隔离是第一道防线,根据“蚂蚁集团技术团队”的分享,最有效的方法就是不让Redis服务被随意访问,绝对不要将Redis实例绑定在0.0.0.0这个所有网络接口上,应该只绑定在需要访问它的内网IP地址上,更进一步,使用防火墙规则(如iptables或云服务商的安全组)严格限制访问源IP,只允许你的应用程序服务器所在的IP段连接Redis的端口(默认6379),理想情况下,将Redis集群部署在独立的私有子网中,与面向公众的应用服务器隔离开。

认证密码是必须的,Redis提供了AUTH命令,通过requirepass配置项设置一个强密码,这个密码必须足够复杂,并且要像保护数据库root密码一样保护它,不能硬编码在客户端代码里,而应该通过环境变量或安全的配置中心动态获取,在集群模式下,每个节点都需要配置主密码,并且要确保所有节点使用相同的密码,这样节点间才能正常通信。

第三,通信加密至关重要,根据“美团技术团队”在分布式缓存方面的实践,明文传输的Redis通信很容易被中间人攻击窃取数据,尤其是认证密码和敏感业务数据,必须启用TLS/SSL加密,你需要为Redis服务端配置证书,同时客户端也需要配置为信任该证书并进行加密连接,虽然这会带来轻微的性能开销,但对于防止数据泄露是绝对值得的。

第四,精细化的命令权限控制,Redis 6.0引入了ACL(访问控制列表)功能,这是一个巨大的安全增强,你可以创建不同的用户,并为每个用户指定精确的命令权限和可访问的键模式,可以创建一个仅供统计用的只读用户,限制它只能执行GET和一些只读命令,禁止使用FLUSHALL, KEYS等危险命令,遵循最小权限原则,应用程序使用的账户不应该拥有它不需要的命令权限。

运维层面的安全加固,定期轮换认证密码;使用非默认端口,这能减少被自动化脚本扫描的风险;确保配置文件redis.conf的权限设置正确,防止密码泄露;及时更新Redis版本,修复已知的安全漏洞。

第二部分:JWT数据防护的实用技巧

JWT(JSON Web Token)常用于无状态的身份认证,但它本身只是编码后的数据,如果不加防护,同样存在风险。

首要的一点是,绝对不要在JWT的Payload(负载)中存放任何敏感信息,JWT的Payload部分只是Base64编码,并非加密,任何人都可以轻松解码看到里面的内容,像密码、身份证号、银行卡号等绝对不能放,根据“京东云开发者社区”的提醒,即使是用户ID这样的信息,如果担心暴露用户规模,也可以考虑用非连续的唯一标识符替代。

密钥的安全性是JWT的命门,JWT的签名依赖于一个密钥(HMAC算法)或私钥(RSA/ECDSA算法),这个密钥必须极其强大且严格保密,如果使用HMAC,密钥需要是一个足够长的、随机的字符串;如果使用非对称加密(RS256等),私钥必须安全地存储在服务器端,绝不能泄露,密钥一旦泄露,攻击者就可以伪造任意用户的JWT。

第三,设置合理的令牌过期时间,JWT应该有一个短暂的过期时间(如15-30分钟),这限制了即使令牌被盗,攻击者能使用它的时间窗口,可以结合使用Refresh Token(刷新令牌)机制,Refresh Token具有更长的生命周期,但被安全地存储(如HttpOnly Cookie中),仅用于获取新的JWT,这样即使JWT泄露,危害也相对可控。

第四,验证一切可以验证的字段,服务器在验证JWT时,不能只验证签名,还必须检查exp(过期时间)、nbf(生效时间)和iss(签发者)等标准声明是否有效,确保令牌是在预期的时间内、由你信任的签发者所创建的。

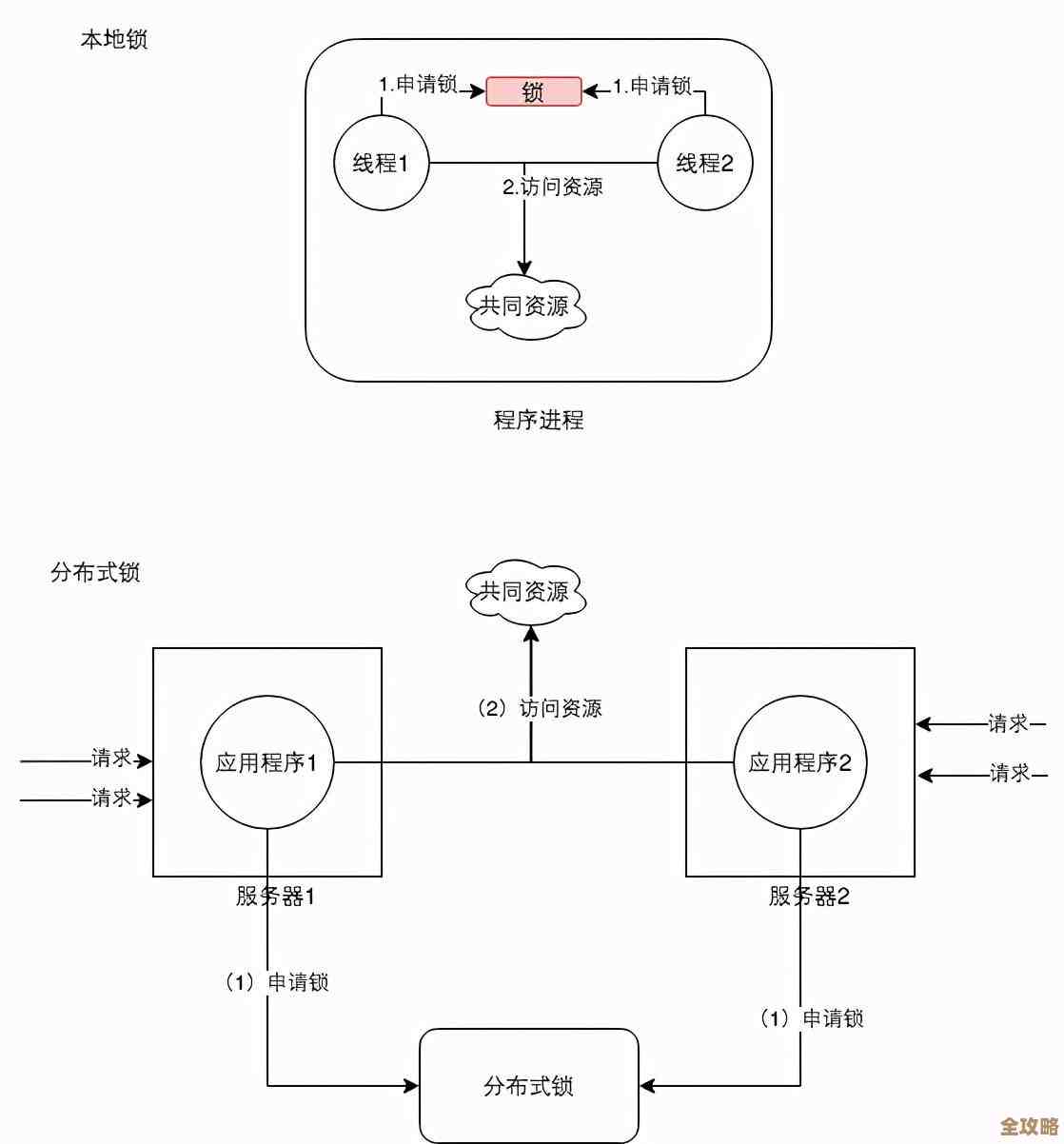

第五,考虑令牌的黑名单机制,虽然JWT本意是无状态的,但在某些敏感操作(如用户登出、密码修改后需要立即使旧令牌失效)的场景下,需要引入一个轻量级的黑名单机制,可以将需要提前失效的JWT ID(jti)存入Redis,并设置一个短暂的过期时间(略长于JWT本身的过期时间即可),这样,服务器在验证JWT时,除了常规检查,再多一步查询Redis黑名单,实现了状态的管理,又不至于给Redis带来太大负担,这正是Redis和JWT结合的一个经典安全实践。

总结一下,无论是Redis集群还是JWT,安全都不是靠单一措施实现的,它需要从网络、认证、加密、授权到运维监控的一整套纵深防御策略,核心就是:能不暴露的就不暴露,能加密的绝不明文,授予的权限刚刚好,并时刻保持警惕,定期审查和更新安全策略。

本文由歧云亭于2026-01-14发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/80447.html