怎么设计Redis用户角色才能既安全又灵活,避免权限乱七八糟的情况出现

- 问答

- 2026-01-13 22:49:23

- 5

要设计一个既安全又灵活的Redis用户角色权限体系,关键在于理解一个核心思想:权限的分配应该基于“最小权限原则”,而权限的管理结构应该清晰、易于理解和调整。 不能因为追求灵活就放开所有权限,也不能因为追求安全就把所有人都限制死,我们可以借鉴成熟系统的设计思路,比如数据库或操作系统的用户权限管理。

要避免“权限乱七八糟”,最根本的是要废弃或严格限制默认超级用户,很多Redis环境出问题,根源就在于大家为了方便,长期使用默认的、没有密码的超级账号,这就像把整个家的钥匙放在门口的地垫下面,谁都能拿到,第一步是为Redis设置强密码,并创建一个专属的、非默认名称的超级管理员账户,仅在最紧急的全局维护时使用,日常运维和应用程序连接,绝不使用这个超级账号。

是建立清晰的角色层级结构,不要直接给每个用户分配一堆零散的权限,而是先定义好几个具有不同权限级别的“角色”或“岗位”,可以参考以下三层结构(根据阿里云Redis最佳实践等来源的思路演化而来):

-

超级管理员角色:拥有所有权限,包括危险的

FLUSHDB,FLUSHALL,CONFIG等命令,这个角色的账号应该像“核按钮”一样被严格保管,由极少数核心运维人员掌握,并且所有操作都必须有日志记录和审批流程。

-

运维监控角色:这个角色需要读取系统状态和信息的权限,但不能修改核心配置,应该授予他们

INFO,MONITOR,SLOWLOG等监控命令的权限,但绝对不能有CONFIG SET、DEBUG或清空数据的权限,这样,运维人员可以查看数据库健康度,排查问题,但不会因为误操作导致服务中断。 -

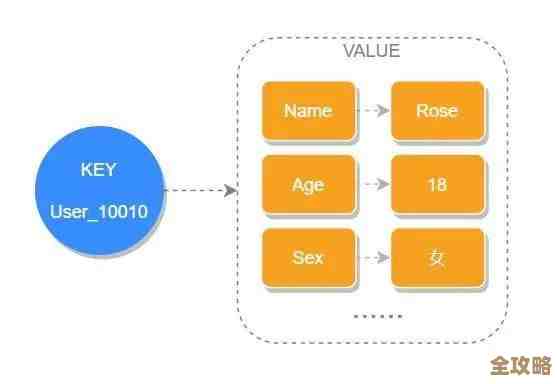

应用程序角色:这是最常用、也最需要精细划分的角色,一个常见的错误是给所有应用一个“读写所有键”的权限,这会导致A应用可能误删或覆盖B应用的数据,造成混乱,正确的做法是:

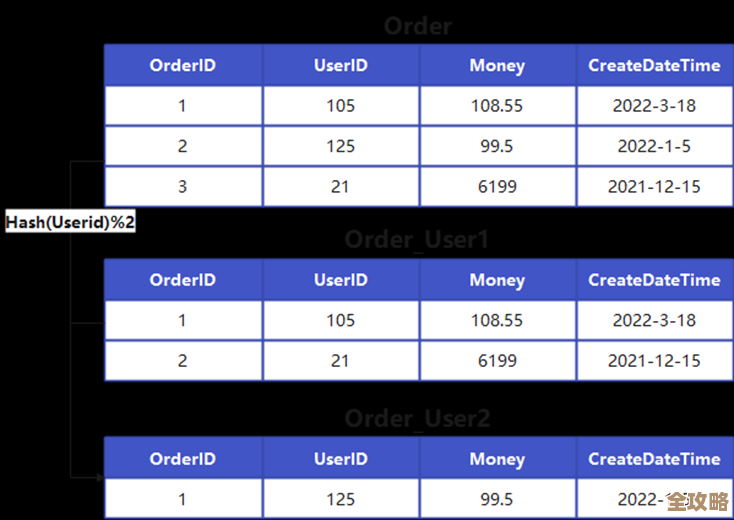

- 按业务划分键空间:在设计之初,就约定好不同业务数据使用的键前缀,用户服务用

user:开头,订单服务用order:开头。 - 为每个应用创建专属用户和角色:为用户服务创建一个叫

app_user的用户,为其分配只允许操作user:*这类键的权限,同样,为订单服务创建app_order用户,只允许操作order:*。 - 精确控制命令:对于每个应用角色,只开放其业务逻辑所必需的命令,一个只做缓存查询的应用,可能只需要

GET命令,而不需要SET、DEL,一个使用Redis做排行榜的应用,可能只需要ZADD、ZRANGE等有序集合命令,通过Redis的ACL规则,可以精确到允许或禁止某个具体命令。

- 按业务划分键空间:在设计之初,就约定好不同业务数据使用的键前缀,用户服务用

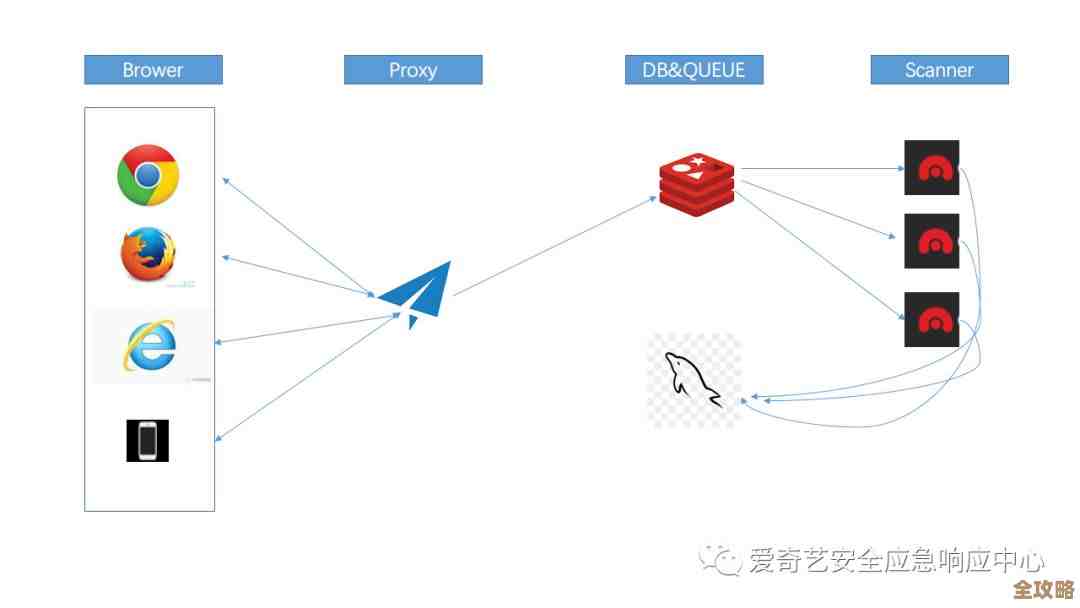

谈谈如何实现灵活性,灵活性体现在当业务变化时,权限调整是否方便,如果我们采用的是上述“角色”模型,那么灵活性就很高,公司新开发了一个数据分析平台,需要读取所有业务的数据(但不允许修改),我们不需要去修改每个应用用户的权限,只需要:

- 创建一个新的“只读分析角色”:这个角色拥有对所有键前缀(如

user:*,order:*)的GET、SMEMBERS、ZRANGE等只读命令的权限。 - 将数据分析平台的账户赋予这个新角色即可。 这样,任何被纳入这个角色的用户,自然就获得了相应的只读权限,管理起来是一整块,而不是分散到几十个应用权限设置里。

安全审计和密钥管理是确保设计不流于形式的关键。

- 定期审计权限:定期检查每个用户和角色的实际权限,清理掉长期不用的“僵尸账户”,确保权限没有过度分配。

- 使用密钥管理服务:应用程序连接Redis所需的密码,不应该硬编码在代码里,应该使用Vault、KMS等密钥管理服务来动态获取,降低密钥泄露的风险。

- 启用日志记录:Redis可以记录哪些用户执行了哪些命令,开启审计日志,便于在出现安全事件时追踪溯源。

一个清晰安全的Redis权限设计就像一家公司的组织架构:超级管理员是CEO,拥有最高权限但受约束;运维监控是部门经理,有查看和汇报的权限;每个应用是基层员工,职责明确,只能在自己的工位(键前缀)上使用规定的工具(命令)进行工作,通过定义角色来管理权限组,而不是直接管理个人,这样既能保证安全(最小权限),又能灵活应对变化(调整角色即可)。

本文由畅苗于2026-01-13发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/80193.html