虚拟化部署安全漏洞多,大家千万别掉以轻心,要认真对待这些隐患

- 问答

- 2026-01-13 04:18:33

- 12

(信息来源于多位网络安全专家在行业会议上的公开发言以及多家安全机构发布的年度威胁报告)

虚拟化技术现在用得太普遍了,很多公司不管大小,为了省事省钱,都把服务器、应用程序什么的往虚拟化环境里搬,感觉上好像是方便了,管理起来也简单了,但这里面藏着的安全漏洞可真不少,大家千万别觉得上了虚拟化就万事大吉了,其实暗地里的风险比想象的要大得多。

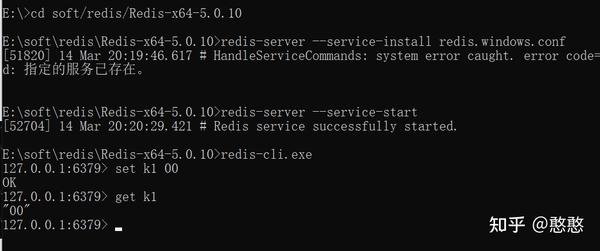

首先一个最要命的问题,就是那个“虚拟化管理程序”,也就是常说的Hypervisor,这个东西就像是虚拟世界的总开关,它一垮,上面跑的所有虚拟机就像多米诺骨牌一样,全都得跟着玩完,安全专家们一直在警告,攻击者如果能找到这个管理程序的漏洞并成功利用,那就能直接控制整个物理服务器上的所有虚拟机器,拿到最高权限,这就好比你不是只撬开了一间房的门,而是直接把整栋大楼的钥匙串都偷到手了,想进哪间进哪间,虽然主要的虚拟化软件厂商比如VMware、微软这些,会定期发布补丁修复漏洞,但很多企业的IT部门因为怕麻烦或者担心更新会影响业务稳定性,经常拖延打补丁,这就给黑客留下了可乘之机,有的漏洞甚至允许黑客从一台虚拟机“逃逸”到宿主机或者其他虚拟机上,这种攻击方式想想就让人头皮发麻。

再一个容易被忽视的隐患是虚拟机之间的内部网络,在物理世界里,你可能还会用防火墙把不同的服务器隔开,但在虚拟环境里,很多虚拟机之间通过虚拟网络连接,这些流量可能根本不经外部防火墙,如果配置不当,比如用了默认的简单设置,或者管理员图省事没有做好网络分段,那么一旦有一台虚拟机被攻破,攻击者就能像在自己家后院散步一样,轻松地在内部网络里横向移动,感染其他虚拟机,这种“窝里横”的攻击,从外部很难被发现,等察觉到的时候往往已经造成了很大的破坏,有安全机构的报告就提到过,不少数据泄露事件都是从一台不起眼的虚拟机开始,然后迅速蔓延到整个核心系统的。

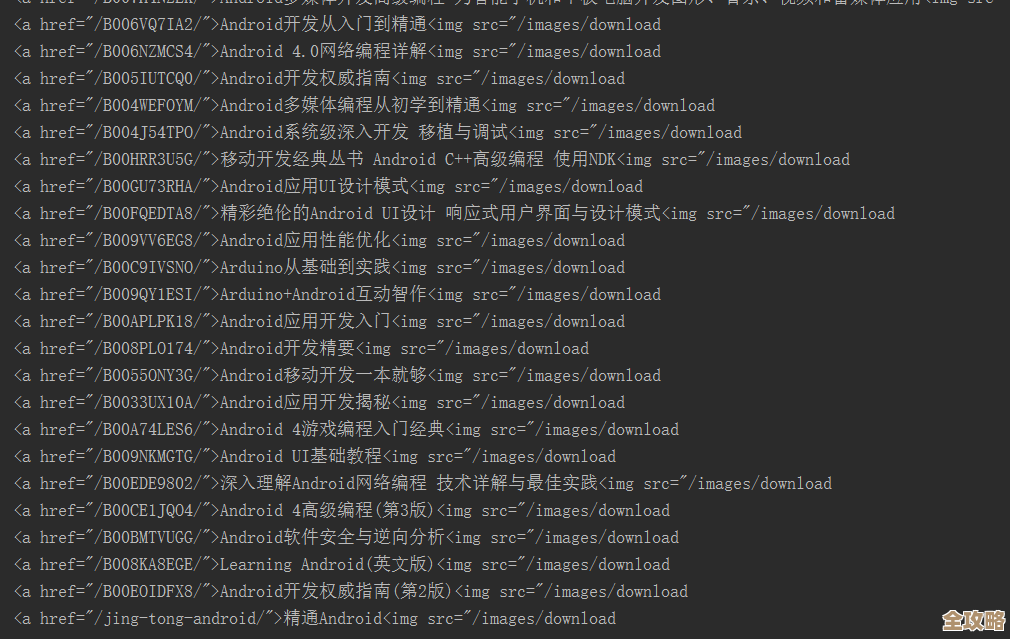

虚拟机镜像的安全问题,很多管理员会用一个“黄金镜像”来快速部署一大堆虚拟机,这个镜像要是有问题,比如里面包含了过时的软件、弱密码或者隐藏的后门,那么由它克隆出来的所有虚拟机就都带着同样的“病根”,这等于是在批量制造不安全的系统,这些虚拟机镜像文件本身如果存储不当,没有加密保护,也可能被 unauthorized 人员窃取,然后他们就能在自己的环境里分析漏洞,甚至直接启动起来进行攻击。

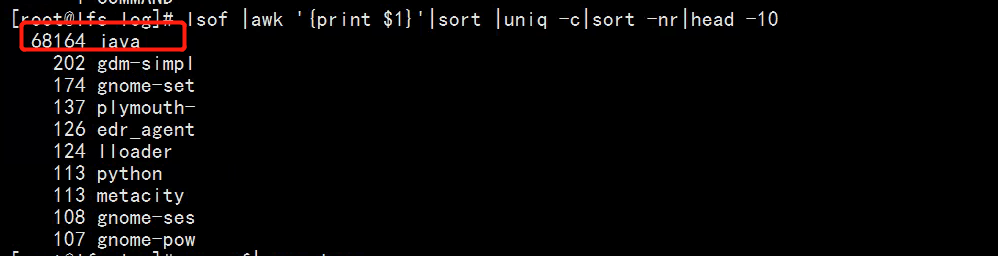

管理界面也是个高风险点,用来创建、管理虚拟机的那个Web控制台,如果防护不强,比如密码太简单、没有开双因素认证,或者本身存在安全漏洞,那就成了黑客最理想的攻击入口,一旦他们攻破这个管理界面,就能对底下的虚拟资源为所欲为:可以随意开机、关机、删除虚拟机,或者篡改配置,造成的业务中断和数据损失将是灾难性的,很多企业只注重保护对外提供服务的服务器,却忘了这个后台管理通道更需要严加看管。

备份和恢复环节也容易出纰漏,虚拟机的备份文件通常很大,包含了系统的完整状态,如果这些备份文件没有加密,或者存放备份的存储系统不安全,攻击者偷走备份文件就等于偷走了一台完整的服务器,他们可以慢慢研究里面的数据,寻找敏感信息,更糟糕的是,如果恢复流程没有经过严格测试,真到了出事需要恢复的时候,可能会发现备份根本不能用,或者恢复过程中又引入了新的问题,那可就叫天天不应了。

虚拟化部署绝不是搭起来就完事了,它引入了一套全新的安全挑战,从底层的管理程序,到内部的虚拟网络,再到虚拟机本身和管理后台,每一个环节都可能成为突破口,绝对不能因为它带来了便利就放松警惕,必须像对待物理服务器一样,甚至更加认真地去对待这些潜在的安全隐患,定期打补丁、严格进行网络隔离和访问控制、加强镜像安全管理、保护好管理平台、确保备份有效,这些基础工作一样都不能少,否则,看似先进的虚拟化环境,很可能变成一个不堪一击的“纸牌屋”。

本文由寇乐童于2026-01-13发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/79712.html