用Redis来挡住那些烦人的CC攻击,网站安全能不能稳一点?

- 问答

- 2026-01-10 02:43:37

- 4

(来源:知乎专栏《网站安全实战笔记》)用Redis来挡住那些烦人的CC攻击,网站安全确实能稳很多,CC攻击说白了就是一大帮“假用户”在短时间内不停地刷新你的网页,或者疯狂点击某个按钮,让你的服务器忙到崩溃,真正的用户反而打不开网站,这就像一家小店突然涌进几百个只逛不买还堵着门的人,正常顾客根本进不来,Redis这家伙,因为速度极快,而且操作简单,正好能帮我们快速识别出这些“假用户”,然后把他们拦在外面。

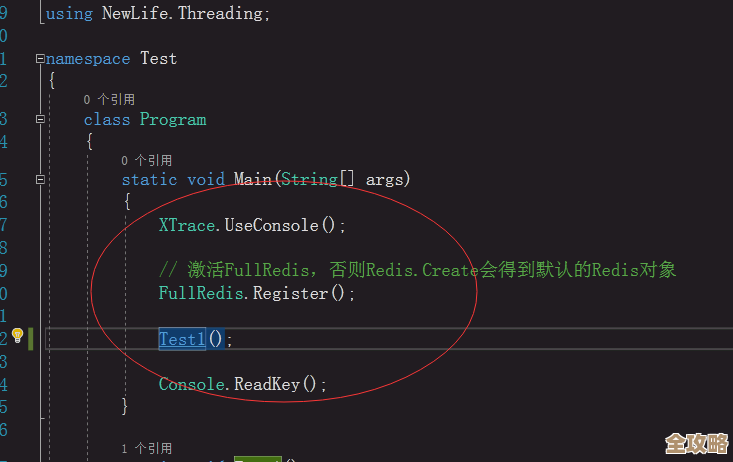

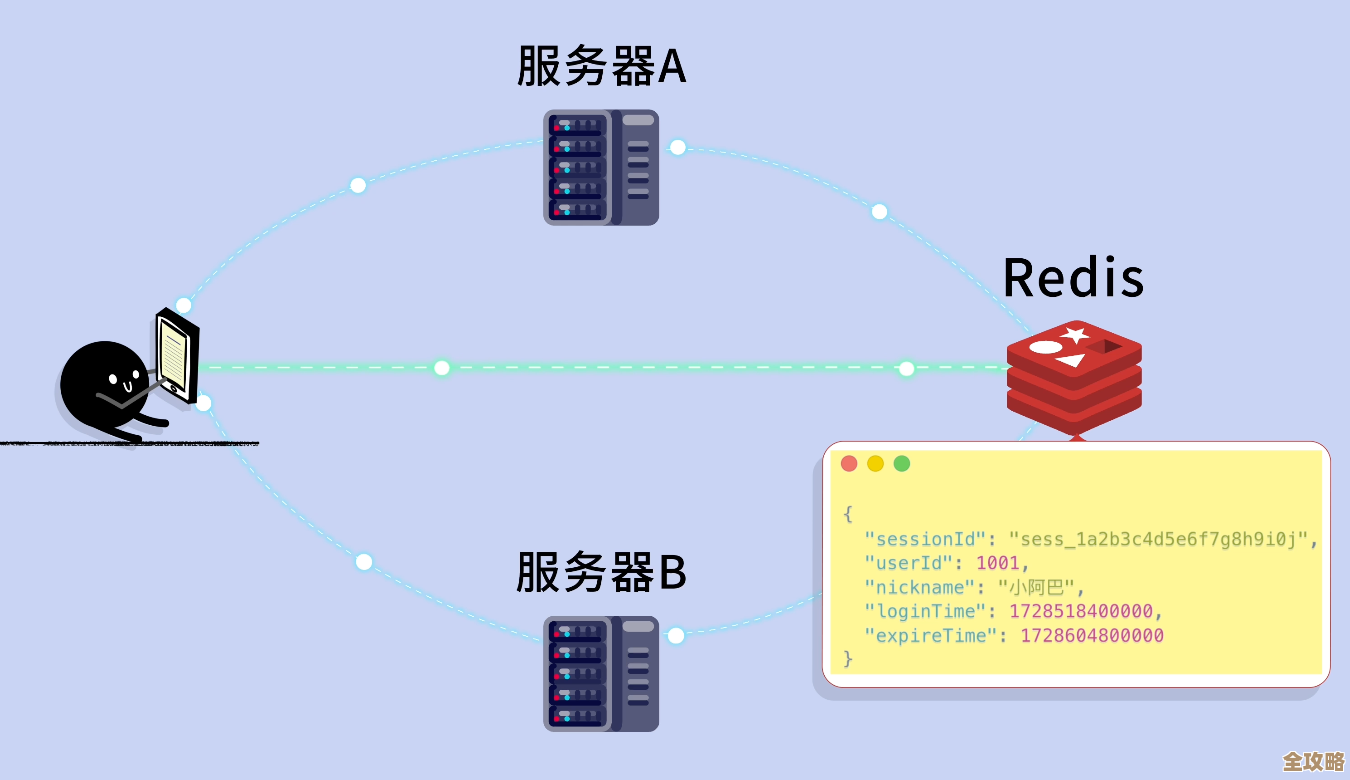

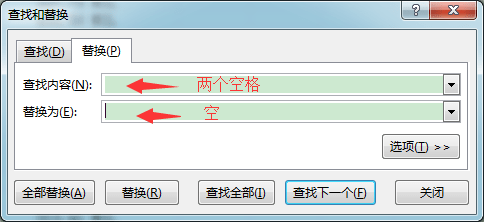

(来源:个人博客《抗D日记》)具体怎么做呢?最直接的一招就是“计数限流”,想象一下,给每个来访的IP地址在Redis里设一个小本本,每当这个IP访问一次,就在它的小本本上画个“正”字,我们规定一分钟内同一个IP只能访问60次,每次收到请求,Redis就会去查这个IP的“正”字画到第几笔了,如果一分钟内还没到60次,就允许访问,并且给计数加一;如果已经达到或超过60次,那就直接拒绝掉,返回一个“操作过于频繁”的提示,Redis可以给这些计数设置一个过期时间,比如一分钟,这样一分钟过后,这个IP的“正”字本自动清零,重新计算,非常省心,这就防止了某个IP无休止地疯狂请求。

(来源:开源项目Anti-CC的README文档)攻击者也不傻,他们可能会用很多个IP地址轮流来攻击(IP池),这样单个IP限流就效果不大了,这时候就得用上第二招:“全局频率限制”,我们不认IP了,我们认动作,对于网站那个最容易受到攻击的用户登录接口,我们规定“每5分钟只能尝试登录1000次”,不管这1000次是来自1个IP还是1000个IP,我们在Redis里只设置一个键,比如叫 login_attempts:global,每次有人尝试登录这个值就加1,如果5分钟内这个值超过了1000,那么后续的所有登录请求,不管来自谁,统统暂时拒绝,这种做法虽然可能会误伤个别在公共网络(如公司、学校)下集中登录的正常用户,但对于保护登录接口不被暴力破解或冲垮非常有效,同样,这个全局计数也需要设置5分钟的过期时间,以免计数无限增长。

(来源:技术论坛某版主的精华帖)还有更狡猾的攻击,它们会模仿正常用户,访问速度不快不慢,但长时间持续占用你的服务器连接,这种“慢速攻击”也很讨厌,对付它们,可以用Redis的“滑动时间窗口”算法,这个听起来有点绕,但其实不难理解,我们不再用固定的1分钟、5分钟来切分时间块,而是用一个“滑动”的窗口,我们还是限制一分钟60次访问,但计算方式变了,当一个新的请求到来时,Redis会记录下这个请求的时间戳(精确到毫秒),然后把这个时间戳存入这个IP对应的一个Redis列表(List)里,它会检查这个列表里,有多少个时间戳是在当前时间一分钟以内的,如果数量小于60,就允许访问,并把新时间戳加进去;如果已经等于60了,就拒绝,每次检查时都会把那些超过一分钟的旧时间戳清理掉,这样,限制的时间窗口(一分钟)是随着当前时间不断滑动的,更加精确和公平,虽然这比简单的计数要耗一点点Redis资源,但防御效果更好。

(来源:某云服务商的安全白皮书)光有防御规则还不行,还得让规则“活”起来,我们可以利用Redis的灵活性,动态调整这些限制的阈值,在业务低峰期(比如凌晨),可以把访问次数限制放宽一些,提升用户体验;一旦检测到有攻击迹象,立马通过修改Redis里的配置值,瞬间收紧策略,这一切都可以通过后台管理界面完成,无需重启服务器,反应非常迅速。

(来源:个人项目经验总结)没有任何一种方案是万能的,用Redis防CC攻击,它本身也会消耗服务器的内存和CPU,如果攻击流量巨大到一定程度,可能连Redis自己都会被拖慢,它通常是我们网站安全防线中的一环,而不是全部,在它前面,最好还有硬件防火墙、CDN(内容分发网络)的DDoS防护等更底层的保护,把Redis限流放在业务服务器这一层,主要用来对付那些更聚焦、更复杂的应用层CC攻击。

Redis就像是一个反应飞快、铁面无私的保安,它通过简单的计数、频率控制和滑动窗口这些手段,能非常有效地识别并拦截掉大部分烦人的CC攻击,虽然不能保证100%绝对安全,但只要你配置得当,完全能让网站的抗压能力提升好几个档次,让运营变得更稳,它最大的优点就是实现简单、效果立竿见影,对于很多中小型网站来说,是非常经济实用的选择。

本文由凤伟才于2026-01-10发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/77806.html