容器安全那些事儿,聊聊怎么做得好还有哪些坑别踩

- 问答

- 2026-01-05 22:01:17

- 10

说到容器安全,这事儿其实跟咱们平时过日子有点像,你想啊,你把一个应用和它需要的所有家当(比如代码、库、配置文件)打包成一个“集装箱”,这就是容器,这个集装箱的好处是,在任何支持它的码头(服务器)上都能一键启停,非常方便,但安全问题也就随之而来了,你不能光顾着把东西塞进集装箱就完事了,还得操心这个箱子结不结实、锁牢不牢、里面有没有混进什么危险品。

第一件事:镜像安全是根基,千万别用来路不明的“地基”

容器是从镜像运行起来的,镜像就像是容器的模板,镜像的安全是整个容器安全的起点,也是最关键的一环,这里最容易踩的坑就是:随便从网上下载个镜像就用。

网上有很多公共镜像仓库,比如Docker Hub,上面有成千上万的镜像,看起来很诱人,省时省力,但这就好比你在路边摊买了个U盘,直接插到公司电脑上,风险极大,这些公共镜像可能包含已知或未知的漏洞,甚至被植入了恶意软件、挖矿程序或者后门。

那怎么做才好呢?

- 自己建个“超市”:搭建私有的镜像仓库,像Harbor这样的工具就很好用,它能帮你统一管理自己的镜像。

- 严格“采购”流程:只使用受信任的基础镜像,尽量使用官方提供的基础镜像(比如操作系统镜像),并且要选择有明确维护者的、受欢迎的镜像。

- 入库前先“安检”:对镜像进行漏洞扫描,在镜像构建完成、推送到仓库之前,一定要用漏洞扫描工具(比如Trivy、Clair)扫一遍,发现中高危漏洞,必须修复后才能上线,这个流程最好能自动化,集成到你的CI/CD(持续集成/持续部署)流水线里。

- 保持“食材”新鲜:定期更新和重新构建镜像,安全漏洞是不断被发现的,你今天扫出来没问题的镜像,下个月可能就爆出新漏洞了,所以要定期用新的基础镜像重新构建你的应用镜像,打上安全补丁。

第二件事:运行时安全是守卫,不能让“集装箱”为所欲为

容器跑起来之后,就是运行时了,就算你的镜像是干净的,也要防止它在运行时“干坏事”或者“被欺负”,这里常见的坑是:给容器过高的权限。

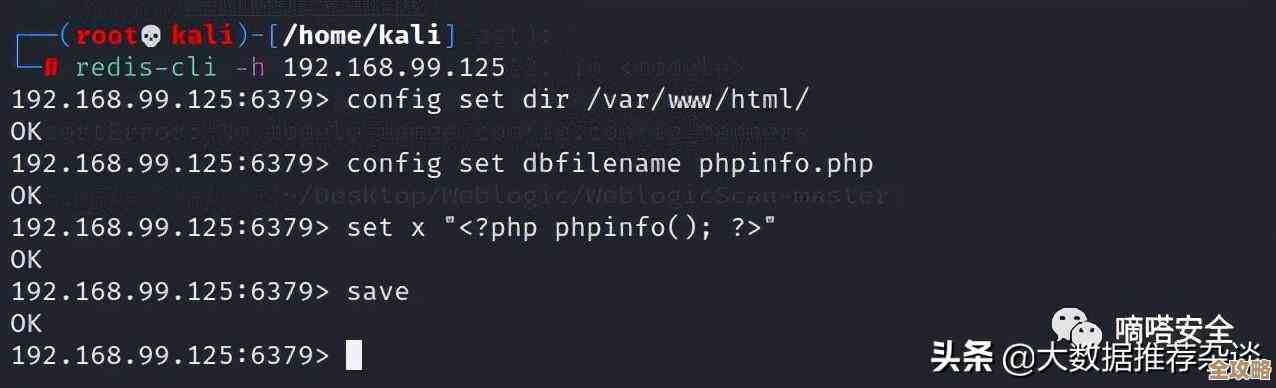

为了方便,很多人习惯性地用 --privileged 参数启动容器,或者挂载敏感的宿主机目录(/etc, /var/run/docker.sock),这相当于给了集装箱里的东西一把能打开整个码头控制室的万能钥匙,太危险了,一旦容器被入侵,攻击者就能轻松控制整个宿主机。

那怎么做才好呢?

- 遵循“最小权限原则”:容器只需要满足其运行所需的最小权限即可,如果不是必须,就不要用root用户运行容器内的进程;使用非特权端口;严格控制文件系统的挂载,尤其是只读挂载。

- 给容器“划地盘”:使用命名空间和控制组(cgroups),这些都是Linux内核的特性,能有效隔离容器之间的资源,防止一个容器出问题影响到其他容器或宿主机,虽然Docker默认会做一些隔离,但你需要检查是否足够。

- 做好“网络安检”:配置网络策略,不是所有容器都需要互相通信,应该明确定义哪些容器之间可以通话,用什么端口通话,像Kubernetes的NetworkPolicy就能帮你实现微服务间的网络隔离,防止攻击在内部网络横向移动。

- 实时“监控报警”:部署运行时安全工具,监控容器的异常行为,突然有容器试图连接奇怪的IP地址、进程行为异常、或者有提权操作,都能及时告警甚至阻断。

第三件事:编排工具的安全是管理核心,管不好全军覆没

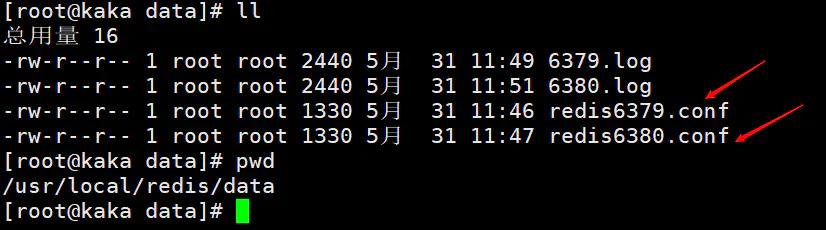

现在大家普遍用Kubernetes(K8s)这类工具来管理成百上千的容器,这叫容器编排,K8s本身就是一个复杂的系统,它的安全配置非常关键,也是最容易出大问题的地方,最大的坑就是:使用默认配置,不修改敏感端口和认证方式。

K8s的API Server是大脑,如果它被攻破了,攻击者就能对你的所有容器为所欲为,默认情况下,一些早期教程可能会让你以不安全的方式配置,这是绝对要避免的。

那怎么做才好呢?

- 强化API Server安全:一定要启用基于角色的访问控制(RBAC),精细地分配每个用户或服务账户的权限,遵循最小权限原则,禁止匿名访问,使用强密码或证书认证。

- 保护etcd数据库:K8s的所有集群数据都存在etcd里,这里面有所有容器的秘密信息(比如密码、密钥),必须对etcd进行加密,并严格控制其访问权限。

- 管理你的“秘密”:不要把密码、API密钥等敏感信息直接写在镜像或配置文件里,要使用K8s提供的Secrets资源来管理,虽然Secrets默认不是加密的,但你可以配置加密存储,或者使用更专业的外部密钥管理工具(如HashiCorp Vault)。

- 定期更新K8s版本:K8s社区非常活跃,会频繁修复安全漏洞,保持你的集群版本更新,是避免已知漏洞被利用的最有效方法。

容器安全是一个贯穿整个生命周期的过程,从镜像构建、仓库存储,到运行时隔离,再到编排平台的管理,环环相扣,没有一劳永逸的银弹,核心在于建立一套“安全左移”的文化和自动化流程,简单说就是,安全问题越早发现、越早解决,成本和风险就越低,别图省事用默认配置和来路不明的镜像,严格控制权限,再加上持续的监控和更新,就能把大多数风险挡在门外。

本文由寇乐童于2026-01-05发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/75190.html