提权攻击里sqlmap拿到数据库后,接下来还能怎么进一步突破权限的那些事儿

- 问答

- 2026-01-05 12:52:24

- 16

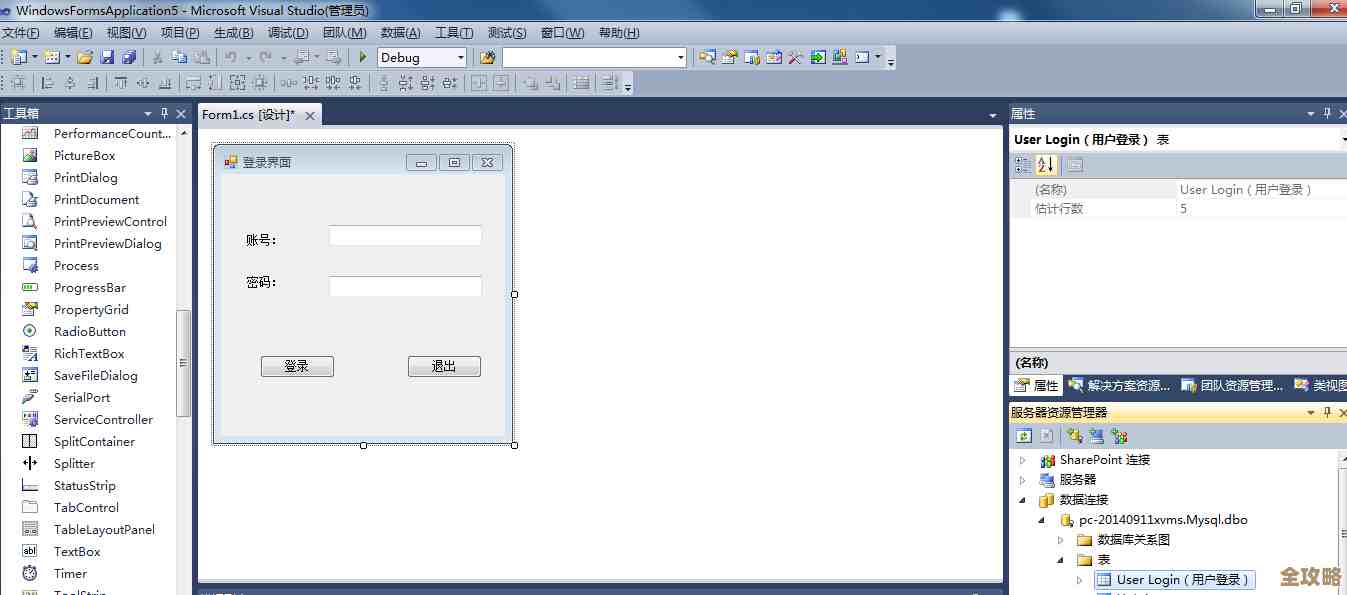

在提权攻击这个领域,很多刚入门的朋友可能会觉得,用sqlmap这样的工具辛辛苦苦找到了注入点,然后一把梭哈,最终拿到了数据库的权限,看到了数据库里的表和数据,好像就是大功告成了,就像打游戏通关了一样,但实际上,这往往只是万里长征走完了第一步,甚至可以说,只是拿到了进入目标系统“后院”的钥匙,真正的宝藏和更核心的区域,还藏在深处,在sqlmap帮我们拿到数据库权限之后,我们还能做些什么来进一步突破,拿到整个服务器的更高权限呢?这事儿说起来就很有意思了,里面有很多可以琢磨的门道。

最直接、也是最常见的一种思路,就是利用数据库本身的功能去跟操作系统进行交互,不同的数据库有不同的“本事”,比如说,如果目标用的是微软的SQL Server,而且配置上不那么严谨(比如以高权限的sa账户运行),那么攻击者就可能利用一个叫xp_cmdshell的存储过程,这个东西可了不得,它相当于在数据库里给你开了一个能直接执行Windows系统命令的窗口,一旦这个功能被开启并且能用,攻击者就可以像在自家电脑的CMD里一样,执行任何系统命令,比如创建个新的管理员用户啊,或者直接上传一个木马程序到服务器上运行起来,除了xp_cmdshell,像OLE自动化存储过程之类的也能达到类似的目的,都是把数据库当作一个跳板,把指令传递到操作系统层面。

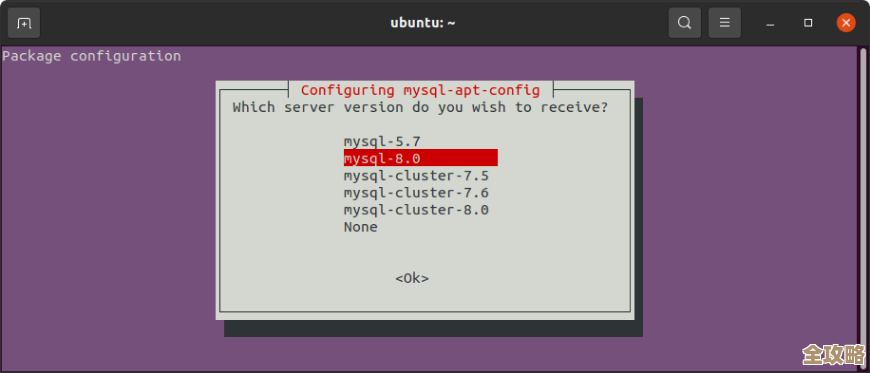

那如果目标用的不是SQL Server,而是MySQL数据库呢?路子不太一样,但同样有戏,MySQL里有一个非常关键的特性,就是SELECT ... INTO OUTFILE这个语句,这个语句的本意是让数据库把查询结果写到一个文件里,如果运行MySQL服务的账户(比如mysql用户)对服务器上的某个目录有写权限,攻击者就可以利用这个功能,把一个恶意的PHP网页后门代码,直接写入到网站的目录下,比如说,本来网站有个页面叫news.php,攻击者可以尝试把后门代码写到news.php同一个目录下的shell.php文件里,只要这个文件成功创建,攻击者接下来就可以通过浏览器直接访问这个shell.php,从而获得一个Webshell,这个Webshell通常是一个网页形式的控制台,让攻击者能够通过网页来管理服务器文件、执行系统命令,这就相当于把控制权从数据库延伸到了Web应用层面,是一个巨大的飞跃。

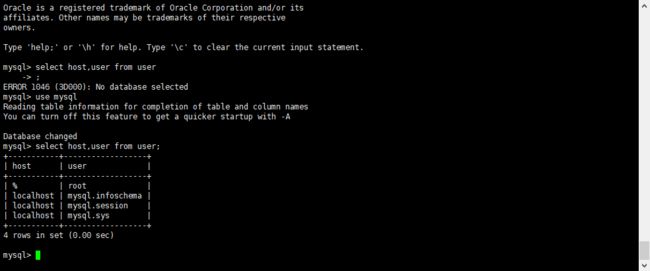

还有一种情况也挺常见的,就是数据库里可能本身就保存着一些非常敏感的信息,这些信息本身就是进一步突破的“金钥匙”,比如说,很多Web应用程序会把管理员的用户名和密码的哈希值(一种加密后的形式)直接存在数据库的某张表里,攻击者拿到数据库权限后,第一件事就是去翻找这些表,比如MySQL里的mysql.user表或者网站应用自带的用户表,找到密码哈希之后,虽然看到的是一串乱码,但可以通过“撞库”或者彩虹表的方式尝试破解出明文密码,如果这个管理员习惯不好,在多个地方使用同一个密码,那么攻击者很可能就用这个密码成功登录网站的后台管理系统,甚至是服务器的远程登录界面(如SSH或RDP),一旦进入后台,能做的事情就更多了,因为后台通常有很多上传文件、管理插件、执行系统命令的功能,这些功能都可能存在漏洞或者被滥用,从而帮助攻击者拿到系统权限。

除了上面说的这些,还有一些更依赖运气和细致观察的途径,攻击者会在数据库里到处翻看,不仅看用户表,还会看一些配置表、日志表,有时候应用程序会把一些敏感的配置信息,比如连接其他数据库的密码、API密钥等,以明文或弱加密的形式存在数据库里,这些信息可能通向另一个更重要的数据库或者内部系统,又或者,在数据库的存储过程、函数甚至某个数据表的备注字段里,开发人员或管理员可能会无意中留下一些有用的信息,比如服务器路径、备份文件的存放位置、甚至是其他系统的访问凭证。

用sqlmap拿到数据库权限,绝对不是一个终点,而是一个充满可能性的新起点,接下来的动作,核心思路就是“利用数据库作为支点,撬动整个系统”,无论是利用数据库的直接命令执行功能,还是利用文件读写功能写入Webshell,或者是挖掘数据库里存储的敏感信息作为跳板,都需要攻击者对目标系统的环境(用什么数据库、什么Web应用、路径结构等)有清晰的判断和尝试,这个过程就像侦探破案一样,需要不断地根据已有的线索(数据库里的信息)去尝试和验证,一步步地扩大战果,最终实现对目标服务器的完全控制,对于防御方来说,仅仅防止SQL注入是远远不够的,还必须对数据库的权限进行严格管控(遵循最小权限原则)、对敏感信息进行强加密、定期审计日志,才能有效地阻断这一连串的后续攻击链条。

本文由革姣丽于2026-01-05发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/74957.html