Redis默认Key竟成密码入口,探秘那些被忽视的安全隐患和漏洞风险

- 问答

- 2025-12-29 04:54:47

- 4

一些公司竟然把Redis数据库的默认Key直接当成了系统的密码入口,这听起来像是把自家大门的钥匙直接插在门锁上,还贴个纸条写着“欢迎光临”,但这背后,暴露的却是一连串被严重忽视的安全隐患。

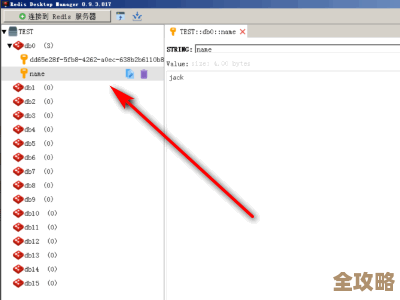

事情的起因通常很简单,根据“火线安全”平台在2023年发布的一篇关于云安全风险的分析中提到,许多开发者,尤其是初创公司或个人开发者,为了追求开发的便捷性,在项目初期会使用Redis这种内存数据库来做缓存,甚至存储一些临时数据,为了图省事,他们常常直接使用Redis的默认配置——没有密码保护,默认端口6379也直接暴露在公网上,这就好比在人来人往的街上放了一个没上锁的保险柜。

“默认Key竟成密码入口”具体是怎么发生的呢?在一些特定的应用场景下,比如某个内部管理系统或API的认证环节,开发人员可能会设计一种“密钥”机制,他们本应使用一串复杂、随机的字符串作为密钥,但这个密钥被直接硬编码在程序的配置文件里,并且这个密钥的值,竟然就是“Redis”或者一个空值,甚至是数据库里某个众所周知的、固定的Key名,攻击者根本不需要去破解什么高深的加密算法,他只需要像正常用户一样访问登录接口,然后在密码栏里尝试输入“Redis”这个词,系统就可能因为校验通过而允许其进入,国内的安全研究者“谢公子”在其科普文章中指出,这类漏洞的本质是认证逻辑的严重缺陷,将业务逻辑的认证与数据库的内部标识符混为一谈,属于低级但危害极大的错误。

这种现象之所以危险,是因为它往往不是孤立存在的,它是一系列安全疏忽的“集大成者”,是默认配置的陷阱,Redis为了用户体验,初始安装后是没有密码的,很多管理员没有意识到修改这一默认设置的重要性,使得数据库门户大开,根据“阿里云安全”团队在过往的漏洞报告中多次警示,公网可访问的无密码Redis实例是数据泄露的重灾区。

是网络边界的模糊,在云时代,很多服务被部署在云服务器上,开发人员可能误以为只有内网才能访问到Redis,但实际上由于安全组或防火墙规则配置不当,Redis服务端口(6379)很可能直接对全球互联网开放,攻击者通过简单的端口扫描工具,就能轻松发现这些暴露在外的数据库。

一旦攻击者连接上这样一个无密码、公网可访问的Redis实例,他所能做的就远不止是“猜密码”了,他拥有了对整个数据库的最高权限,根据“奇安信”发布的年度网络安全报告中的案例,攻击者常见的恶意行为包括:

- 数据窃取:直接读取数据库中的所有数据,这可能包含用户信息、会话令牌、商业机密等敏感内容。

- 数据篡改或清空:可以随意修改、删除数据,导致业务瘫痪,比如清空商品库存、篡改用户余额等。

- 写入恶意公钥,获取服务器权限:这是非常致命的一招,攻击者可以通过Redis的配置命令,将自己的SSH公钥写入到服务器操作系统的root用户的认证文件中,从而直接获取服务器的最高控制权,将一次数据泄露事件升级为整个服务器的沦陷。

- 挖矿木马植入:攻击者会利用获取的服务器权限,植入挖矿程序,消耗服务器资源为自己牟利,或者将其变为继续发动网络攻击的“肉鸡”。

“Redis默认Key竟成密码入口”这个看似滑稽的现象,像一面镜子,照出了当前软件开发与运维中普遍存在的安全隐患——对默认安全性的忽视、对网络边界管理的粗心、以及对代码中认证逻辑的草率,它提醒每一位开发者和运维人员,安全无小事,任何为了便利而牺牲安全的做法,都可能给企业和用户带来无法估量的损失,防范这类风险并不需要高深的技术,仅仅是为Redis设置一个强密码、禁止它监听公网IP、以及定期进行安全审计,就能堵上绝大多数漏洞。

本文由度秀梅于2025-12-29发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/70451.html