微信数据库怎么解密取证那些事儿,聊聊技术和流程的点滴

- 问答

- 2025-12-28 09:50:57

- 4

根据多位电子数据取证从业者在技术论坛、博客及行业交流中的分享观点整理)

微信数据库怎么解密取证那些事儿,聊聊技术和流程的点滴

说到微信数据库解密取证,听起来特别技术范儿,好像得是黑客才能干的事儿,其实说白了,就是想办法把手机里那个存着所有聊天记录的、被微信加了密的数据库文件给打开,把里面的文字、联系人、甚至撤回的消息都读出来,这事儿在调查一些案件或者公司内部审查的时候,有时候会用到,我就根据网上一些做过这事儿的人聊的东西,给你捋一捋这里面的门道,不整那些高深术语,就用大白话讲。

第一关:找到那个“藏宝图”

你想解密,总得先找到要解密的文件在哪吧?这就跟找藏宝图一样,微信的聊天记录主要存在一个叫“EnMicroMsg.db”的数据库文件里,这个文件的位置,在安卓手机和苹果手机上是完全不一样的。

安卓手机相对“开放”一些,如果你的手机已经获得了Root权限(就是最高管理员权限),那你可以直接用文件管理器去根目录下一层层翻找,通常在一个以“com.tencent.mm”开头的文件夹里,这里面就是微信的所有家当,但现在的手机越来越难Root了,所以更常见的办法是通过电脑上的调试工具(比如ADB)把文件“拉”出来,或者用一些专门的取证工具直接备份整个手机数据,工具会自动帮你把这个数据库文件提取出来。

苹果手机就麻烦多了,它的系统是个“黑盒子”,应用产生的数据都锁在各自的小沙盒里,普通手段根本看不到,所以对付苹果手机,通常得靠完整的 iTunes 备份,先把整个手机备份到电脑上,然后再用工具去解析这个备份包,从里面把微信的沙盒数据抠出来,这个过程本身就挺折腾的。

第二关:拿到“钥匙”

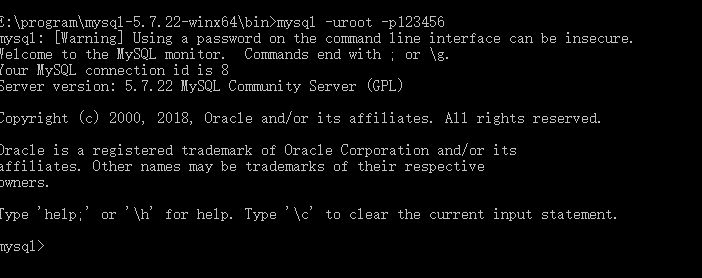

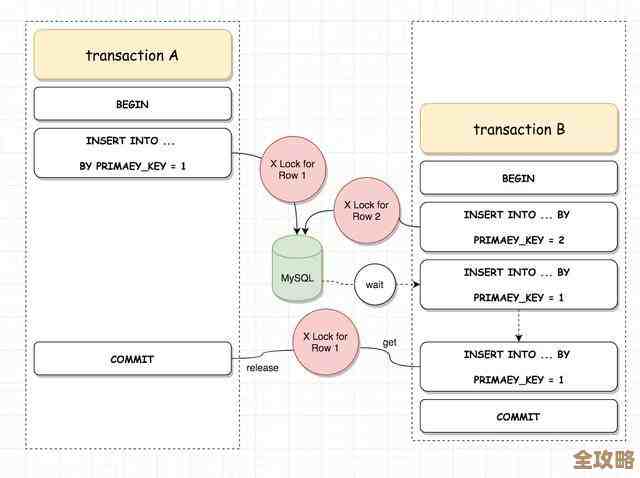

找到“EnMicroMsg.db”这个宝箱只是第一步,关键是你得有钥匙打开它,微信给这个数据库加了一把锁,这把锁的钥匙是一串密码,这密码是怎么来的呢?根据很多技术人员的分析(比如在开源项目SQLCipher的讨论和一些取证工具的说明里都有提到),这个密码是由你手机的“IMEI号”(手机的唯一识别码)和微信用户的“UIN号”(一个存在微信配置文件里的内部数字ID)拼在一起,然后进行一种叫做MD5的运算,取运算结果的前7位数字组成的。

听起来有点绕是吧?简单说,开锁需要两样东西:IMEI和UIN,IMEI好办,在手机拨号盘输入“*#06#”就能看到,难点在于UIN,这个号是藏在微信的另一个配置文件里的,而且这个文件可能也被简单加密了,取证的功夫很大程度上花在怎么把这个UIN号搞到手,有时候需要尝试一些已知的默认密码或者通过分析文件结构来破解。

这里有个有意思的点,如果是针对已经Root的安卓手机,有些工具可以直接从手机内存里读到UIN,那就省事多了,但这种方法条件比较苛刻。

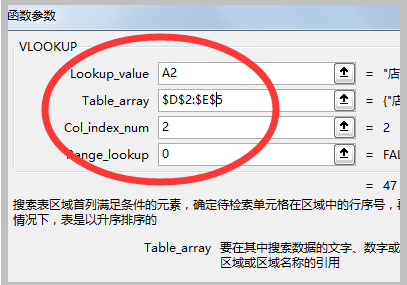

第三关:开箱验货

一旦你凑齐了IMEI和UIN,生成了那个7位数的密码,就可以用专门的数据库查看工具(比如SQLiteDatabaseBrowser这类支持加密数据库的工具)去打开“EnMicroMsg.db”这个文件了,打开之后,你会发现里面是一堆表格,像“message”表就是存聊天记录的,“rcontact”表是存联系人的。

这时候,你就能看到所有的聊天记录了,包括文字、时间、谁发的、发给谁都一清二楚,据说连你已经撤回的消息,其实也还老老实实地躺在这个数据库里,只是微信App在显示的时候把你骗了,不给你看而已,这对于取证来说可是个重磅信息。

聊聊流程和注意事项

光有技术还不够,这事儿还得讲究个流程,特别是如果取证结果要用来作为证据的话,最最重要的一点是,绝对不能直接在原手机上操作!你必须先对手机数据进行一个完整的、只读的“镜像”或者备份,就像给硬盘做个Ghost镜像一样,所有后续的解密、分析工作,都应该在这个备份出来的数据上进行,这样才能保证原始证据不被破坏和修改,这个过程叫“证据固定”。

在整个操作过程中,每一步做了什么,用了什么工具,生成了什么文件,最好都有详细的记录,甚至录屏,这叫“操作留痕”,是为了向别人证明你的取证过程是规范、可信的,没有胡来。

把从解密后的数据库里找到的关键信息,比如重要的聊天记录,清晰地提取出来,整理成报告,这样,一个完整的微信解密取证流程才算基本走完。

微信数据库解密这事儿,技术核心在于找到数据库文件、破解生成密码的规则,但随着微信版本的更新,它的加密方式和文件存放位置也可能会变,所以这其实是个“道高一尺魔高一丈”的持续对抗过程,而流程上,保证证据的完整性和可追溯性,是比技术本身更重要的原则,以上就是关于微信数据库解密取证的一些技术和流程的点滴分享。

本文由畅苗于2025-12-28发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/69964.html