KMS实战指南:构建企业级密钥管理体系与安全防护策略

- 问答

- 2025-10-04 20:12:20

- 1

KMS实战指南:构建企业级密钥管理体系与安全防护策略

密钥管理服务(KMS)听起来挺技术化的,但说白了,就是企业如何管好那些“数字钥匙”——毕竟现在数据泄露的事儿太多了,谁都不想成为下一个头条,我自己经历过一次小规模的密钥泄露事件,当时团队里有人误把生产环境的密钥传到了GitHub上,虽然发现得早,但那种后背发凉的感觉至今难忘,所以今天聊这个,不光是从理论出发,更多想结合一些实际踩过的坑,谈谈怎么把KMS这事儿做得更踏实。

为什么企业需要KMS?不只是“合规”那么简单

很多人觉得上KMS就是为了应付审计或者合规要求,比如GDPR或者网络安全法,但说实话,合规只是底线,真正的价值在于降低风险,比如去年某电商公司因为密钥硬编码在代码里,被黑产团伙拎出来直接拖库,最后赔得肉疼,密钥管理如果只靠人工和文档,根本扛不住现在的攻击强度。

我的看法是,KMS的核心其实是“集中控制+最小权限”,就像你家钥匙不能随便复制给所有人一样,企业的密钥也要严格分级,按需分配,比如测试环境用低权限密钥,生产环境用自动轮转的高强度密钥——这点很多团队容易忽略,总觉得“先用着,以后再改”,结果一用就是三年。

实战搭建:从“能用”到“好用”的坑

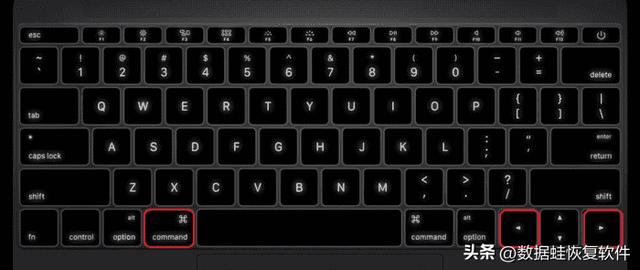

搭建KMS系统,市面上方案很多,AWS KMS、华为云KMS或者自研基于开源框架(比如Hashicorp Vault)都行,但别光看文档吹得多牛,得结合自己业务来,我们团队最初直接用云服务商的方案,结果发现跨区域同步延迟太高,导致部分服务偶尔超时,后来改成了混合架构:核心数据用本地化部署的Vault,边缘业务用云服务,这才稳定下来。

还有密钥轮转的问题,理论上应该定期换密钥,但实际操作中,很多应用根本没法无缝切换,我们曾经因为轮转密钥导致支付服务挂了十分钟——原因是某个微服务缓存了旧密钥没及时更新,后来我们加了双密钥机制,新旧并行一段时间再淘汰,才算解决。

安全策略:人比技术更难管

技术实现其实相对简单,难的是管人,比如权限分配,谁该有权限?审批流程怎么走?我们之前设了个“密钥管理员”角色,结果后来发现这人离职三个月了,权限还没回收,现在改成动态权限+双人审批,每次操作都留痕,虽然麻烦点,但安心多了。

另外就是监控和应急响应,KMS不能只建不管,得配告警规则,比如异常访问尝试、频繁调用API这些,都得实时盯着,有一次凌晨收到告警说某服务账号在非工作时间调用了密钥API,一查发现是自动化脚本跑崩了在疯狂重试——虽然虚惊一场,但至少说明监控生效了。

案例:一个小型金融团队的KMS改造

去年帮一家金融初创公司做架构升级,他们的密钥当时全放在一个加密文件里,用的时候解密加载到内存,听起来没问题,但服务器一旦被入侵,密钥直接暴露,我们帮他们迁移到Vault,并加了硬件安全模块(HSM)支撑,最后还做了次红蓝对抗演练——模拟攻击者尝试窃取密钥,结果发现日志审计模块居然没记录查询请求,又补了一轮补丁才真正上线。

这种细节,文档里不会写,只有实战才能遇到,现在他们每季度还会做一次“密钥逃生演习”,随机禁用某个密钥看业务恢复时间,逼着团队习惯故障处理。

一些不完整的思考

KMS体系建到后来,其实会发现它和业务耦合度越来越高,比如要不要用国密算法?多云环境下怎么统一管理?这些没有标准答案,得看企业实际场景,有时候技术选型反而成了最简单的一步,更难的是推动团队改变习惯——开发人员总嫌麻烦,觉得“以前那么干也没出事”。

但现实是,攻击成本越来越低,防不住可能就是一夜之间的事,与其等出了问题再补,不如早点把钥匙串拴牢。

KMS不是买个服务就完事了,它得跟着业务长,不断调优,过程中肯定有折腾,但比起数据泄露的代价,这点投入真不算什么。

本文由寇乐童于2025-10-04发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/19336.html