ARP防火墙:构筑网络安全防线的核心技术解析

- 问答

- 2025-09-29 11:01:17

- 2

ARP防火墙:我那场深夜断网事故后学会的救命技能 🌐

凌晨三点,我的游戏角色在副本里突然卡成PPT,右下角网络图标瞬间变红❌,骂骂咧咧重启路由器时,我压根没想到这场灾难的源头,是隔壁楼那个总蹭网的实习生电脑里爬出的ARP病毒——它像幽灵般篡改了整个局域网的IP-MAC映射表。

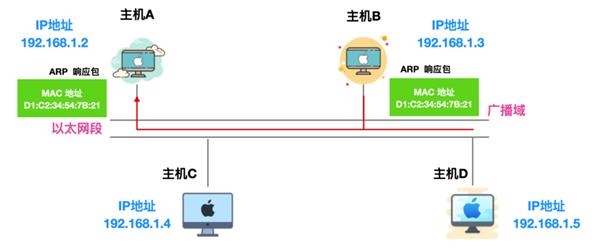

ARP:这个老协议的天生缺陷

地址解析协议(ARP)设计于1982年,那会儿网络还是实验室里的乖宝宝,它简单到近乎天真:设备A广播问“192.168.1.100是谁?”,设备B举手答“是我!MAC地址XX:XX:XX”。问题在于,它无条件信任所有应答——就像给陌生人开门前从不查证件🚪。

2019年某高校的攻防演练中,攻击队仅用arpspoof -t 网关IP 目标IP,就让校长办公电脑的流量全数拐进了黑客的监听端口。这种攻击成本低到令人发指,一台树莓派加三行代码就能瘫痪企业网。

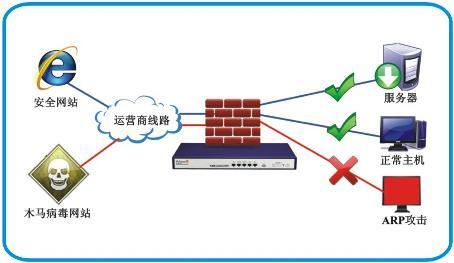

ARP防火墙的实战逻辑

当我在公司机房部署ARP防火墙时,技术总监皱眉问:“这玩意儿真能防住?我们之前买的硬件防火墙可没拦住上次的ARP攻击...” 我给他展示了关键三板斧:

-

主动代答

防火墙抢先回应网关的ARP查询,比如当网关问“财务服务器在哪?”,防火墙立刻举手:“它MAC是00:11:22!”——根本不给黑客伪造应答的机会。这相当于给关键设备配了专属保镖。

-

双向绑定

强制把财务部电脑的IP和MAC锁死,像这样:arp -s 192.168.1.88 00-1A-4B-3F-2C-DD # Windows静态绑定

任何MAC变更的ARP包直接丢弃。但手动维护500台设备?别闹了,自动化工具才是王道。

-

洪水抑制

某次攻击中,黑客设备每秒狂发3000条ARP包试图淹没交换机,防火墙启动频率检测后,直接掐断异常IP的流量——交换机呼吸灯终于从癫痫状态恢复正常💡。

真实战场上的狼狈与顿悟

去年给某电商仓库部署时,我自信满满启用了“主动防护”,结果半小时后打印机集体罢工,运维大爷怒吼:“你们搞安全的尽添乱!” 排查发现,防火墙把新上架的物流手持终端当黑客拦截了——它没在绑定名单里,最后加了动态学习白名单才解决,这教训让我明白:安全策略太激进,可能比攻击本身更致命⚡。

为什么我说它仍是最后防线

- 看不见的战场:ARP攻击不会触发杀毒软件警报,网络时断时续时,99%的人只会骂运营商

- 低成本高杀伤:学生用Kali Linux练手就能毁掉公司网,而防御方要真金白银投入

- 纵深防御的基石:就算你有下一代防火墙,ARP层垮了,所有流量照样裸奔

如今我工位显示器边缘还贴着便签:“断网先查ARP表!” ✍️ 那次凌晨断网后,我在自己路由器开启了ARP防护(TP-Link里叫“IP与MAC绑定”),从此再没被“幽灵断网”困扰,安全有时不是高深算法,而是堵住那些被遗忘的老协议漏洞——毕竟最脆弱的环节,往往藏在最基础的协议层里。

某次攻防演练报告显示:未部署ARP防护的内网,在渗透测试中100%被攻破核心业务系统,平均耗时仅4分37秒⏱️。

本文由度秀梅于2025-09-29发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/13710.html