深入理解80端口功能,构建高效网络安全防御体系实战指南

- 游戏动态

- 2025-11-08 02:52:50

- 158

80端口,可以把它想象成互联网世界一栋大楼最主要的、最显眼的大门,这栋大楼就是我们的网站服务器,当任何人在浏览器里输入一个网址,www.example.com,而没有指定特殊端口时,浏览器默认就会去敲这栋大楼的“80号门”,门后面负责接待的,是一种叫做HTTP协议的服务,HTTP协议规定了访客(浏览器)和主人(服务器)之间如何对话,比如访客说“我想看首页”,主人就把首页的内容递出来,因为几乎所有的网站都通过这扇门提供服务,所以80端口变得家喻户晓,成为互联网流量的核心通道。(来源:RFC 2616 - Hypertext Transfer Protocol -- HTTP/1.1)

正是因为这扇门太有名、流量太大,它也成了黑客和恶意攻击者最喜欢攻击的目标,攻击者会不断地尝试推搡这扇门,看看门锁是否牢固,或者伪装成送货员、维修工,试图混进大楼内部,构建一个高效的安全防御体系,首要任务就是把这扇最重要的门看好、守好,这不仅仅是安装一把好锁,而是建立一套从外到内的、立体的防御策略。

第一道防线:在门口设置安检——使用Web应用防火墙(WAF) 想象一下,在80端口这扇大门外面,设立一个智能安检站,所有想要进门的人,都必须先经过这个安检站的检查,这个安检站就是WAF,它不关心来访者的IP地址,而是仔细检查来访者说的每一句话(即HTTP/HTTPS请求内容),它会用一套强大的规则库去判断:这个请求里是否包含了已知的攻击代码?是不是想偷偷注入SQL命令来窃取数据库信息(SQL注入)?是不是想上传一个恶意的脚本来控制服务器(文件上传漏洞)?是不是在提交的表单里塞进了危险的字符(跨站脚本XSS)?一旦发现可疑行为,WAF会立刻拦截这个请求,根本不会让它碰到80端口后面真正的服务器,这相当于在攻击到达你的大门之前,就将其拒之门外。(来源:OWASP Foundation - Web Application Firewall)

第二道防线:加固大门本身——确保服务器和应用程序的安全 即使有WAF,我们也不能完全依赖它,大门本身(即网站服务器软件,如Nginx、Apache)和门后的房间(Web应用程序,如用PHP、Java等编写的代码)也必须足够坚固,这意味着:

- 及时更新:要像定期给门锁换新钥匙一样,及时为服务器软件和应用程序打上最新的安全补丁,很多攻击利用的都是已知的、但未被修复的漏洞。

- 最小权限原则:门后面的服务员(Web服务器进程)不应该拥有打开整栋大楼所有房间的万能钥匙,应该严格限制它的权限,让它只能访问它必须访问的文件和资源,这样,即使攻击者突破了大门,也无法在大楼里为所欲为。

- 安全编码:从源头上,开发人员在编写网站代码时就要避免常见的安全漏洞,这就像是把房间的门窗都设计得更加牢固,让小偷无从下手。

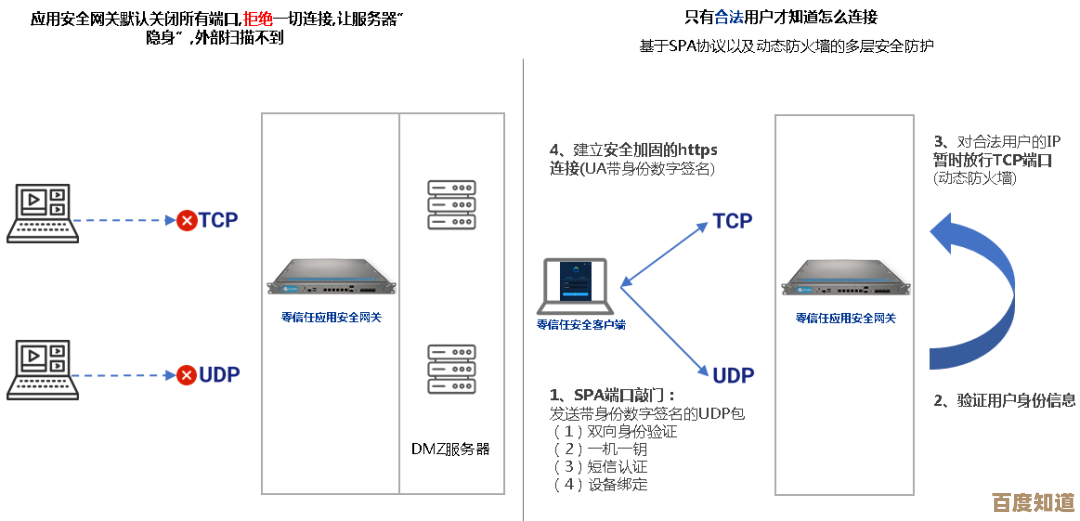

第三道防线:隐藏真正的大门——使用反向代理和端口转发 一个聪明的策略是不让外界直接看到你的80端口,你可以设置一个“前台”服务器(称为反向代理),让它站在最前面,公开面对互联网,监听80端口,而真正的网站服务器则藏在内部网络里,使用一个不为人知的端口,所有外部请求都先到达“前台”服务器,经过它的初步处理和过滤后,再由它转发给内部真正的服务器,这样做有几个好处:它隐藏了后端服务器的真实IP地址和端口,增加了攻击者直接攻击的难度;这个“前台”服务器可以专门负责卸载SSL加密、缓存静态内容等任务,减轻后端服务器的压力,让后者能更专注于处理业务逻辑。(来源:Nginx官方文档 - Using nginx as HTTP load balancer)

第四道防线:监视门口的动静——持续的监控和日志分析 无论防御多严密,都不能高枕无忧,必须在80端口周围安装“监控摄像头”,也就是部署完善的日志记录和监控系统,要记录下所有尝试敲门的人(访问日志)、所有被WAF拦截的可疑行为(安全日志)、以及服务器自身的运行状态,要有人定期去查看这些监控录像(分析日志),寻找异常模式,是否在短时间内有来自同一个IP地址的大量失败登录尝试?是否出现了正常情况下不可能出现的奇怪请求?通过主动分析,可以在攻击者真正得手之前就发现蛛丝马迹,并及时采取应对措施,比如封禁恶意IP等。

80端口作为网络服务的核心入口,其安全至关重要,构建防御体系不是一个单一的动作,而是一个结合了门外拦截(WAF)、自身加固(补丁与安全编码)、策略隐藏(反向代理)和持续监控(日志分析) 的动态过程,理解80端口的功能是起点,围绕它部署层层递进、相互配合的防御措施,才能在实践中构建起一个真正高效、有韧性的网络安全防线。

本文由腾掣于2025-11-08发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/yxdt/60638.html