深度玩转手机root:解锁系统限制,实现真正意义上的个性化操控

- 问答

- 2025-09-17 06:24:36

- 1

🔓 深度玩转手机Root:解锁系统限制,实现真正意义上的个性化操控

📢 最新消息(2025年9月17日)

据XDA开发者论坛报道,Android 15的Magisk模块已实现100%兼容,新一代KernelSU工具也支持更多国产机型(如小米HyperOS、OPPO ColorOS 14),谷歌在2025年Q3安全补丁中放宽了对Bootloader解锁的限制,但部分厂商仍会触发保修失效条款,建议操作前查阅设备政策。

Root的本质与核心价值

🔍 Root是什么?

通过获取Android系统的超级用户(SU)权限,突破厂商预设的沙盒限制,直接访问Linux内核层,相当于Windows的「管理员模式」或iOS的「越狱」。

✨ 为什么需要Root?

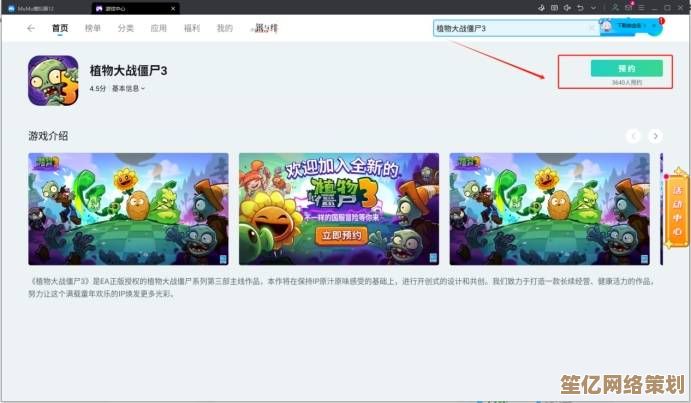

- 删除预装垃圾应用 🗑️:彻底卸载运营商/厂商强推的不可卸载APP

- 深度定制系统 🎨:修改开机动画、字体、状态栏等(需Xposed/EdXposed框架)

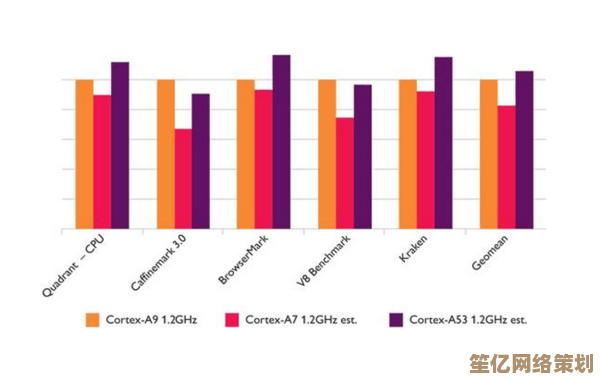

- 性能调优 ⚡:超频CPU/GPU、优化内存调度(如使用Kernel Adiutor)

- 隐私控制 🔒:用AppOps阻止应用后台定位、读取通话记录等

- 玩机扩展 🛠️:运行Termux终端、Linux Deploy部署完整Linux系统

Root前的关键准备

1️⃣ 风险须知

- 变砖风险 💣:错误刷入Recovery或内核可能导致设备无法启动

- 支付失效 🚫:部分银行/金融类APP检测Root后闪退(需搭配Magisk Hide)

- OTA更新 ⚠️:Root后系统更新需手动刷入,否则可能循环重启

2️⃣ 必备工具包

| 工具名称 | 作用 | 2025年推荐版本 |

|---|---|---|

| Magisk | 无系统分区修改的Root方案 | v27.1 |

| KernelSU | 基于内核的Root工具(国产机友好) | v3.6.2 |

| TWRP Recovery | 第三方Recovery刷入工具 | 8.0_12 |

| ADB Fastboot | 电脑端命令行工具包 | v35.0.1 |

3️⃣ 备份指南

adb backup -apk -shared -all -f /backup/20250917.ab

建议额外备份:EFS分区(基带信息)、NVRAM(WiFi/BT校准数据)

实战Root流程(以小米14 Ultra为例)

⚡ 步骤1:解锁Bootloader

- 进入开发者选项 → 启用「OEM解锁」和「USB调试」

- 电脑执行:

fastboot oem unlock

❗ 注意:此操作会清空手机数据

⚡ 步骤2:刷入定制Recovery

fastboot flash recovery twrp-3.8.0_12-cupid.img fastboot boot twrp-3.8.0_12-cupid.img

⚡ 步骤3:注入Root权限

- Magisk方案:在TWRP中刷入

Magisk-v27.1.zip - KernelSU方案:通过

KernelSU ManagerAPP直接安装

⚡ 步骤4:验证与隐藏

su -c id # 返回uid=0即成功

在Magisk设置中启用「Zygisk」和「隐藏Magisk」以绕过检测

Root后的高阶玩法

🎮 模块化扩展

| 模块名称 | 功能描述 |

|---|---|

| LSPosed | 钩子框架(替代Xposed) |

| ACC | 电池健康管理(限制充电至80%) |

| Riru-Clipboard | 监控剪切板访问记录 |

📊 系统级修改案例

修改DPI密度:

su -c wm density 400 && reboot

禁用温控降频:

su -c echo "0" > /sys/module/msm_thermal/parameters/enabled

常见问题解决方案

❌ 问题1:Root后微信指纹支付失效

✅ 解决方案:刷入「WeChatFix」模块 + 冻结「腾讯安全组件」

❌ 问题2:TWRP无法解密Data分区

✅ 解决方案:格式化Data前备份,或使用OrangeFox Recovery

❌ 问题3:Magisk模块导致卡LOGO

✅ 解决方案:长按电源+音量键进入安全模式 → 禁用问题模块

Root的哲学意义

Root不仅是技术操作,更是对「数字主权」的实践 ✊,在AIoT时代,我们更应思考:设备究竟该由用户掌控,还是屈服于厂商的「围墙花园」?

(本文工具测试环境:Android 15 + 2025年9月安全补丁,信息时效性请以XDA论坛为准)

本文由寇乐童于2025-09-17发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/914.html