堆叠切换用户在MSSQL里真是个利器,操作起来有点复杂但很实用

- 问答

- 2026-01-24 20:30:40

- 2

关于您提到的“堆叠切换用户在MSSQL里真是个利器,操作起来有点复杂但很实用”这个说法,这通常指的是在微软SQL Server数据库环境中,结合使用“堆叠查询”和“模拟用户”或“上下文切换”技术来执行高级操作或进行安全测试的场景,下面我将根据公开的技术讨论和数据库管理知识,为您梳理其核心内容。

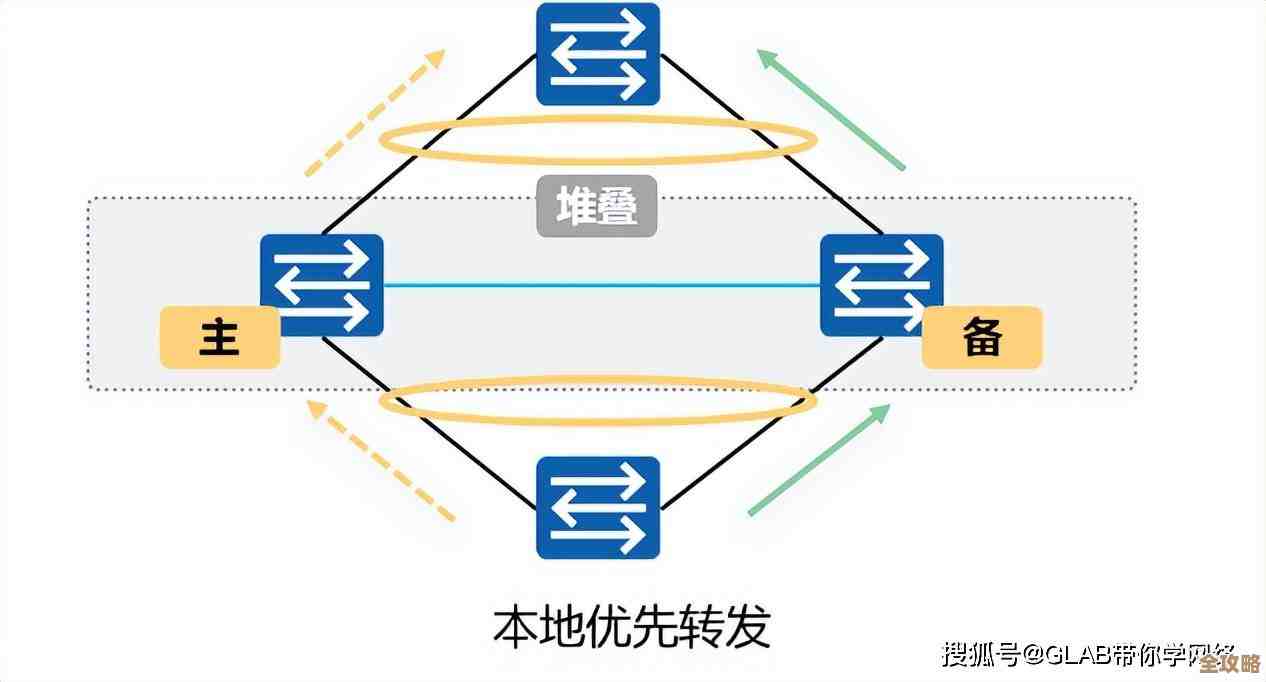

核心概念:什么是“堆叠”与“切换用户”?

这里说的“堆叠”,通常指的是“堆叠查询”,在常规的数据库交互中,应用程序一次往往只执行一条SQL语句,但有些情况下,如果数据库驱动和配置允许,攻击者或测试者可以尝试通过注入特定字符(如分号)将多条SQL语句“堆叠”在一起,一次性提交执行,这就好比本来一次只能说一句话,现在可以一口气说完一段包含多个命令的段落。

而“切换用户”,在MSSQL里,主要指的是使用 EXECUTE AS LOGIN 或 EXECUTE AS USER 命令,这条命令允许一个有足够权限的会话,将其执行上下文临时切换到另一个登录名或数据库用户身份下,这意味着,你可以“变成”另一个用户,以那个用户的权限去执行后续的SQL操作,执行完后,还可以用 REVERT 命令切换回来,这就像是一个管理员临时拿到了另一个员工的工牌,可以以那个员工的身份进入系统进行操作。

为何两者结合会成为“利器”?

单独来看,堆叠查询扩大了单次请求所能执行的操作范围,而切换用户则提供了权限变换的能力,当两者结合时,就产生了一些非常强大且灵活的应用场景,尤其是在安全评估和复杂系统管理中:

-

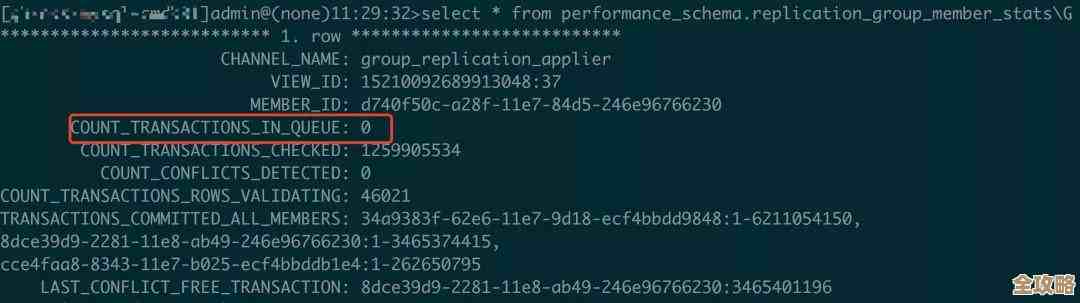

权限提升与横向移动:这是最常被提及的用途,假设一个应用程序使用的数据库连接账户(比如

webapp_user)本身权限不高,但它被授予了IMPERSONATE(模拟)某个更高权限用户(如sa_admin)的权限,攻击者如果通过Web漏洞(如SQL注入)发现了这一点,就可以构造这样的堆叠查询:SELECT * FROM products; EXECUTE AS LOGIN = 'sa_admin'; SELECT * FROM sys.databases;第一条查询是原应用正常的查询,用来绕过检测;第二条语句执行后,当前会话的上下文就切换到了高权限的

sa_admin;紧接着的第三条查询,就能以sa_admin的身份列出所有数据库,实现了权限提升。 -

绕过访问控制与审计:在某些严格审计的环境中,所有操作需要追溯到具体责任人,拥有切换权限的用户可以临时“变成”一个低权限用户去执行某些敏感但不想留下自己直接记录的操作,或者,在多层应用程序中,中间层服务可以用一个高权限账户连接数据库,但在处理具体用户请求时,切换到对应用户的数据库身份执行操作,这样数据库层面的行级权限或审计日志就能准确记录是哪个最终用户执行的动作。

-

复杂的管理与调试:对于数据库管理员来说,这个组合也是一个实用工具,当需要模拟一个应用程序用户遇到的问题时,管理员可以在自己的管理工具中,先用自己的高权限账户登录,然后立刻切换 (

EXECUTE AS USER) 到那个应用程序用户的上下文,复现其操作环境,进行问题诊断,而无需知道该用户的明文密码。

操作复杂在哪里?

之所以说“操作起来有点复杂”,是因为要成功且有效地利用这种组合,需要满足一系列前提条件,并精确构造语句:

-

依赖堆叠查询的支持:并非所有数据库连接方式或应用程序框架都允许堆叠查询,某些API(如PHP的

mssql扩展旧版本)可能支持,而.NET的SqlCommand默认情况下一条命令只能执行单个语句,需要特殊配置或利用特定注入点才能实现堆叠,这增加了利用的不确定性。 -

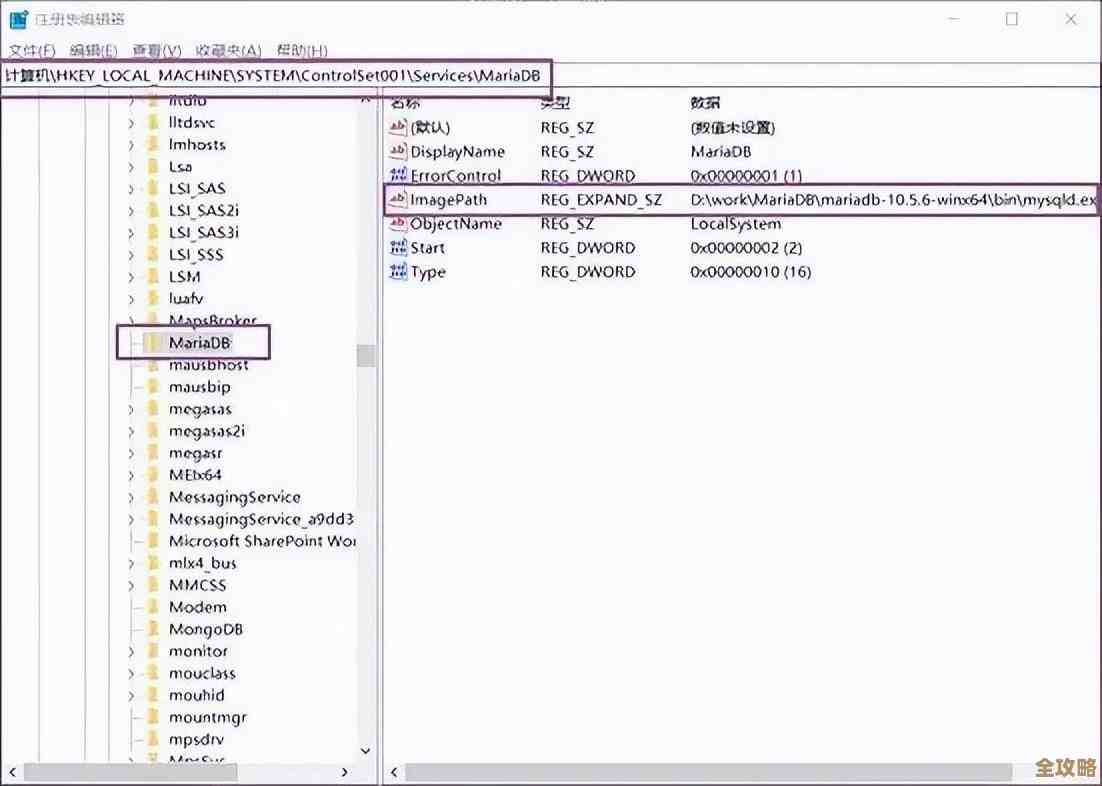

严格的权限依赖:切换用户不是随心所欲的,执行

EXECUTE AS的前提是当前会话用户必须拥有对目标登录名或用户的IMPERSONATE权限,这个权限需要由管理员显式授予,没有这个权限,切换指令就会失败,在安全测试中,攻击者需要先通过信息收集(如查询sys.server_permissions)来发现谁可以被模拟,这是一个额外的步骤。 -

上下文与作用域:通过

EXECUTE AS切换的上下文只在当前会话或模块内有效,在堆叠查询中,如果连接池管理不当,可能会影响后续请求,切换后的权限会受到目标用户本身权限的限制,并且可能无法访问某些服务器级别的资源,除非切换的是登录名 (AS LOGIN),理解“用户”与“登录名”在MSSQL中的区别,以及作用域范围,是正确操作的关键。 -

构造语句的精确性:在SQL注入等利用场景下,构造堆叠查询需要精确闭合原查询语句,处理错误,并确保语句顺序正确,切换用户后,如果需要执行一系列操作再切回,就必须妥善使用

REVERT,并考虑所有可能的执行路径,避免留下提升后的会话,这需要测试者对SQL语法有深入理解。

一个简化的实用示例场景

想象一个论坛程序存在SQL注入漏洞,其数据库连接账户 forum_dbuser 被授予了模拟 sysadmin 角色成员 db_admin 的权限,攻击者可能提交这样一个帖子搜索请求,其参数被构造为:

'; EXECUTE AS LOGIN = 'db_admin'; EXEC sp_addsrvrolemember 'forum_dbuser', 'sysadmin'; REVERT; --

这条注入的语句会:

- 闭合原查询()。

- 将会话上下文切换到高权限的

db_admin。 - 调用系统存储过程

sp_addsrvrolemember,将原本低权限的forum_dbuser添加到sysadmin服务器角色,使其获得永久性最高权限。 - 切换回原上下文 (

REVERT)。 - 注释掉后续语句 ()。

通过这样一次精巧的堆叠和切换,攻击者就完成了对数据库服务器的永久性权限提升。

重要警示

必须强调,堆叠查询与切换用户技术是一把极其锋利的双刃剑,它在数据库管理和安全人员手中,是进行权限调试、访问控制测试和应急响应的强大工具,但同样,它也是攻击者在内网横向移动和权限提升阶段最热衷利用的技术之一,从安全防护角度,最佳实践包括:

- 遵循最小权限原则,严格审查和限制

IMPERSONATE权限的授予。 - 在应用程序层,使用参数化查询或存储过程,从根本上杜绝SQL注入,使堆叠查询无法被注入。

- 定期审计数据库中的用户和权限分配,特别是检查可用于模拟的账户。

- 对数据库日志进行监控,关注异常的

EXECUTE AS和权限变更事件。

堆叠切换用户在MSSQL中确实是一个强大而实用的技术概念,它的强大源于其将语句执行能力与权限动态转换相结合,而它的复杂则源于其成功执行所依赖的苛刻前提和精细构造要求,无论是用于维护还是安全测试,深入理解其机制都至关重要。

(注:以上技术原理和示例基于通用的MSSQL数据库管理知识与公开的网络安全测试资料,如OWASP测试指南、SQL Server官方技术文档及相关安全研究文章中的常见讨论。)

本文由太叔访天于2026-01-24发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/85297.html