CIO们别大意,虚拟化安全漏洞真不能忽视,得多留心防护措施

- 问答

- 2026-01-21 20:55:06

- 2

最近看到一篇来自安全牛的文章,里面提到了一个挺让人警惕的事情,就是关于虚拟化环境的安全问题,文章里说,现在很多企业的CIO(首席信息官)和技术负责人可能觉得服务器虚拟化技术已经非常成熟稳定了,把很多业务系统都搬到了虚拟平台上,感觉既省成本又方便管理,就有点放松了对这块的安全警惕,但实际情况是,虚拟化环境它并不是一个绝对安全的“保险箱”,它本身也存在安全漏洞,而且一旦出问题,影响面可能比单台物理服务器故障要大得多,搞不好就是“一损俱损”的局面。

之前听一位在绿盟科技做安全研究的朋友聊起过,虚拟化层,也就是那个叫做hypervisor的软件,它是所有虚拟机的根基,这个根基要是出了纰漏,被攻击者找到了可乘之机,那么攻击者就有可能绕过虚拟机的隔离限制,直接控制宿主机,想想看,这就好比一栋大楼的管理员钥匙被坏人拿到了,那他岂不是可以随意进出任何一个房间?放在虚拟化环境里,就意味着攻击者有可能获取到运行在同一台物理服务器上所有虚拟机的控制权,包括里面存储的敏感数据,这种风险可不是闹着玩的。

还有一点容易被忽视的,是虚拟网络的安全,根据FreeBuf网站上的一篇分析文章指出,在虚拟环境里,虚拟机之间的通信流量,很多时候是在物理服务器内部通过虚拟交换机完成的,并不像传统网络那样会经过物理的防火墙、入侵检测设备,这就形成了一个所谓的“东西向流量”盲区,如果有一台虚拟机被攻陷了,攻击者很可能利用这个盲区,像“爬虫”一样在内部网络里悄悄移动,横向渗透去攻击其他更重要的虚拟机,而传统的安全设备可能很难及时发现这种“内部”的异常行为,这就好比小区楼宇之间的暗道,保安在小区大门口看得紧,但楼与楼之间的小路却没人巡逻,隐患很大。

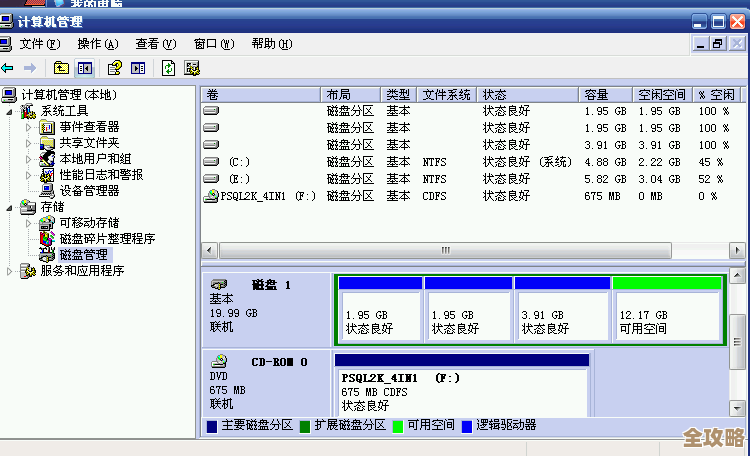

虚拟机的管理平台本身也是一个重点的攻击目标,像vCenter Server或者其他的管理控制台,它们拥有最高的管理权限,能创建、删除、迁移虚拟机,权限非常大,如果管理平台的管理员账号密码不够复杂,或者系统本身存在未修补的安全漏洞,那么攻击者只要拿下了管理平台,基本上就等于掌控了整个虚拟化集群的生杀大权,之前不是爆出过一些针对虚拟化管理平台的漏洞吗?比如那个叫做VMSA-2021-0002的漏洞,就允许攻击者绕过身份验证,直接控制平台,当时让很多企业都惊出一身冷汗,这些案例都说明,管理接口的安全加固和严格管控一点都不能马虎。

除了这些技术层面的风险,日常运维管理上的疏忽也可能带来大问题,有些管理员为了图省事,可能会使用一些旧的、带有安全漏洞的虚拟机模板来快速部署新系统,这相当于新系统一出生就带着“先天疾病”,再比如,虚拟机数量多了之后,有些长期不用的“僵尸虚拟机”可能就被遗忘了,这些虚拟机没人打补丁、没人做安全维护,很容易成为攻击的跳板,还有,虚拟机的快照功能虽然方便恢复,但快照文件里可能包含敏感数据,如果存储不当或者权限设置不严,也存在数据泄露的风险。

真的想跟各位CIO和负责技术的朋友们提个醒,虚拟化环境的安全真不能“大意失荆州”,觉得底层技术稳定了就高枕无忧,这种想法要不得,得多留几个心眼,把防护措施做到位,比如说,得定期给虚拟化层软件(hypervisor)和管理平台打补丁,跟上厂商的安全更新节奏,对于虚拟网络,可以考虑部署一些专门针对虚拟化环境设计的微隔离解决方案,对虚拟机之间的访问进行细粒度的控制,不让攻击者在内网里随意乱窜,对管理平台的访问一定要严格限制,实行最小权限原则,并且强制使用多因素认证来加固登录安全。

还有,运维流程也得规范起来,建立严格的虚拟机生命周期管理制度,从创建、运行到退役,每个环节都要有安全要求,定期对虚拟环境进行安全评估和漏洞扫描,及时发现潜在的风险点,员工的意识也很重要,得让运维团队充分认识到虚拟化安全的特殊性,养成良好的安全操作习惯。

虚拟化技术带来了巨大的便利和效率提升,但它也引入了新的安全挑战和更复杂的攻击面,CIO们作为企业信息安全的最终责任人,必须重视起来,不能因为虚拟化技术普及了就放松警惕,只有把虚拟化环境的安全防护当作一个持续的过程,而不是一劳永逸的任务,才能真正守住企业的数字资产,避免因为虚拟化层面的安全漏洞而导致严重的业务中断或数据泄露事件,这块的工作,确实得多留心才行。

本文由召安青于2026-01-21发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/84185.html