怎么保障VMware View安全,这些措施你得知道,别忽视了重要细节

- 问答

- 2026-01-19 04:12:47

- 3

保障VMware View(现在通常称为VMware Horizon)的安全是一个涉及多个层面的系统工程,不能只关注某一个点,以下这些措施涵盖了从基础架构到终端用户的各个方面,其中一些细节很容易被忽视,但却至关重要。

夯实基础:安全连接与访问入口

最外层的安全始于用户如何连接到虚拟桌面,View Connection Server是用户访问的入口,必须重点保护。

- 使用强加密协议:确保View安全服务器与客户端之间的通信使用强加密协议,VMware默认会使用加密,但管理员需要确认使用的是当前公认安全的协议版本,并禁用老旧脆弱的协议(如SSLv3),以防止中间人攻击和数据窃听,这就像是给数据传输通道加上一把坚固的锁。(来源:VMware官方安全 hardening 指南)

- 严格保护Connection Server本身:将View Connection Server视为关键资产,它应该部署在受防火墙保护的网络区域(通常称为DMZ),只开放必要的端口(如HTTP/HTTPS、PCoIP/Blast协议所需端口),服务器操作系统应遵循最小权限原则,及时安装安全补丁,并仅运行View所需的服务,减少被攻击的面。(来源:VMware部署最佳实践)

核心防御:虚拟桌面镜像的安全

虚拟桌面的模板(黄金镜像)是所有用户桌面的源头,它的安全性决定了整个池化桌面环境的安全基线。

- 创建“干净”且加固的黄金镜像:用于创建虚拟桌面的基础镜像必须从已知干净、无病毒的系统开始构建,在制作模板时,就要对操作系统进行安全加固,包括:设置强密码策略、关闭不必要的端口和服务、配置防火墙、安装并更新企业级防病毒软件,一个常见的忽视细节是:确保防病毒软件的扫描排程不会在大量桌面同时启动或刷新时运行,以免造成“防病毒风暴”,拖垮主机性能。(来源:虚拟化环境防病毒最佳实践)

- 利用快照和克隆技术实现快速恢复:即使防护再严密,也可能出现系统被感染或损坏的情况,利用VMware的快照和链接克隆技术,可以快速将受损的桌面回滚到之前已知的安全状态,这不仅是业务连续性的保障,也是安全响应的重要一环。(来源:VMware Horizon核心功能说明)

网络层隔离与细分

虚拟化环境内部的网络流量同样需要被管理和监控,不能假设内部网络是绝对安全的。

- 使用VLAN进行逻辑隔离:根据部门、安全等级或项目,将不同类型的虚拟桌面划分到不同的VLAN(虚拟局域网)中,这样可以实现网络流量的逻辑隔离,即使某个桌面被攻破,攻击者也难以横向移动到其他重要网络区域,可以将财务部门的桌面与普通办公桌面隔离开。(来源:网络安全管理通用原则在View中的应用)

- 配置分布式防火墙策略:VMware vSphere提供的分布式防火墙可以在虚拟网卡级别设置精细的访问控制规则,这比物理防火墙更灵活,可以定义诸如“这个桌面池只能访问特定的应用服务器,不能访问互联网”这样的细粒度策略,进一步缩小攻击面。(来源:vSphere安全功能文档)

用户身份认证与权限控制

确保只有合法用户才能登录,并且登录后只能访问被授权的资源。

- 强化身份认证机制:除了标准的域用户名和密码,强烈建议启用双因素认证(2FA),结合RSA SecurID、微软Authenticator等动态口令工具,即使密码泄露,账户也能得到保护,这是目前防止凭证窃取最有效的手段之一。(来源:现代身份与访问管理最佳实践)

- 遵循最小权限原则:在Active Directory中,为View用户或用户组配置严格的权限,普通用户登录虚拟桌面后,不应拥有本地管理员权限,这样可以极大程度地防止恶意软件在系统内安装和运行,也要严格控制用户对USB设备、剪贴板重定向等功能的访问,防止数据通过外设泄露。(来源:View策略管理指南)

终端设备与外部访问安全

用户可能从各种设备(公司电脑、个人笔记本、瘦客户机、平板电脑)访问虚拟桌面,这些终端设备的安全性也必须考虑。

- 检查终端设备健康状态:如果可能,利用VMware Horizon的True SSO功能或与其他终端安全解决方案集成,在允许设备连接虚拟桌面之前,先检查该设备是否安装了防病毒软件、病毒库是否最新、系统补丁是否齐全,不健康的设备可以被重定向到一个隔离的修复网络,直至符合安全标准。(来源:Horizon高级安全特性介绍)

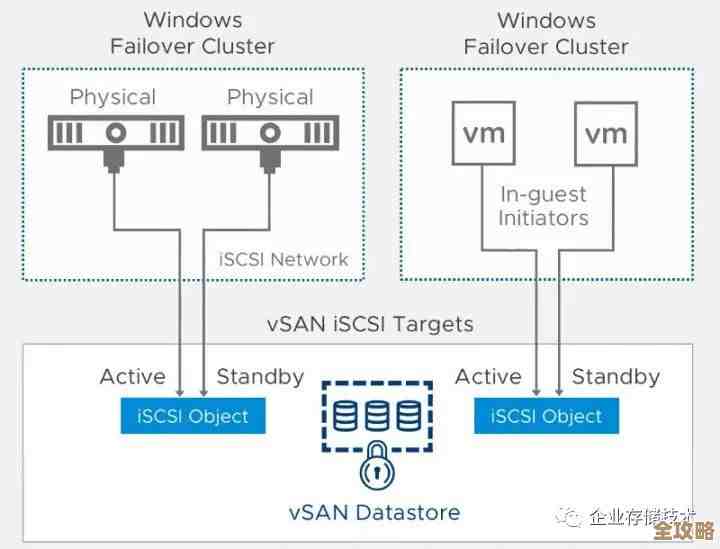

- 保护外部访问:对于需要从互联网访问的场景,应通过VPN或VMware Unified Access Gateway(UAG)这样的安全网关来建立连接,UAG专门为Horizon设计,提供了额外的安全层,可以代替直接暴露View Connection Server到公网,并能处理双因素认证等安全流程。(来源:Unified Access Gateway产品文档)

持续的监控与审计

安全不是一劳永逸的,需要持续的 vigilance。

- 启用并定期查看日志:View组件(Connection Server, Composer, 虚拟主机等)都会生成详细的操作日志和安全日志,需要集中收集这些日志,并设置告警规则,以便及时发现异常登录行为、多次失败的登录尝试、权限变更等可疑活动。(来源:系统安全运维基本要求)

- 定期进行安全评估和更新:定期对整个View环境进行安全扫描和漏洞评估,密切关注VMware发布的安全公告,并及时为vSphere、Horizon及其组件安装安全补丁,回顾和更新安全策略,以适应新的威胁形势。(来源:信息安全生命周期管理)

保障VMware View的安全需要将坚固的基础架构安全、严格的访问控制、精细化的网络策略和持续的安全运维结合起来,忽视其中任何一个环节,都可能使整个虚拟桌面环境暴露在风险之下。

本文由酒紫萱于2026-01-19发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/83447.html