Redis监控和安全怎么做,别光盯着数据,还得防风险保障稳定运行

- 问答

- 2026-01-18 11:40:08

- 3

Redis监控和安全:超越数据,聚焦风险与稳定

很多人一提到Redis监控,就只想到QPS(每秒查询数)、内存使用量这些基础数据,但真正要保障Redis的稳定运行,必须把目光放得更远,核心在于预防风险和保障持续性,这就像开车不能只看时速表,还得时刻关注油量、水温、轮胎气压,并提防路上的突发状况。

监控:建立全方位的“体检”和“预警”系统

监控不是为了事后查账,而是为了事前预警,你需要建立一个能发现潜在风险的健康指标体系。

核心健康度监控(基础生命体征): 这是底线,必须持续关注。

- 内存相关: 光是看用了多少内存不够,要特别警惕内存碎片率(

mem_fragmentation_ratio),这个值过高(比如持续超过1.5),说明内存碎片多,虽然可能还有空闲内存,但Redis可能已经无法分配新数据了,会导致写操作失败或性能骤降,要监控是否开启内存淘汰策略(maxmemory-policy)以及触发淘汰的频率,如果频繁淘汰数据,说明内存严重不足,业务会受到影响。 - 连接相关: 监控连接数(

connected_clients)是否接近系统上限(maxclients),连接数耗尽时,新的应用请求会全部失败,更重要的是监控连接拒绝数(rejected_connections),只要有增长,就说明已经有过连接被拒绝的情况,必须立即排查。 - 持久化相关: 如果使用了RDB或AOF,绝不能假设它一直在正常工作,要监控最近一次RDB持久化是否成功(

rdb_last_bgsave_status),以及AOF重写是否成功(aof_last_rewrite_status),一旦失败,Redis可能还在提供服务,但你丢失了数据恢复的能力,风险极高,监控AOF文件大小,过大时重写会占用大量IO资源,影响主进程。

性能与延迟监控(感受用户体验): 性能下降是重大风险的前兆。

- 延迟(Latency)是关键中的关键。 不能只依赖平均延迟,它可能会掩盖问题,必须使用Redis内置的

LATENCY命令或相关工具监控延迟峰值,一个偶尔的、几百毫秒的延迟尖峰,就可能导致上游应用超时、雪崩,设置延迟阈值告警(如超过10ms就报警)至关重要。 - 慢查询监控: 定期检查慢查询日志(通过

slowlog命令),慢查询会阻塞其他请求,是导致延迟和不稳定的常见原因,发现慢查询后,要优化相关命令或数据结构。

资源与系统层监控(洞察底层隐患): Redis的性能依赖于底层系统资源。

- 网络监控: 监控网络带宽使用率,如果带宽打满,请求会堆积,延迟升高,监控网络错误包和丢包率,这可能是网络故障的迹象。

- 系统监控: CPU使用率(特别是单核使用率,因为Redis是单线程)、磁盘IO(尤其是做持久化或AOF重写时)、Swap使用量(一旦Redis内存被换出到Swap,性能会断崖式下跌)都需要监控。

安全:构筑“纵深防御”体系,堵住风险缺口

安全的目标是防止恶意攻击和误操作导致的服务中断或数据泄露。

访问控制(最小权限原则):

- 强制使用密码认证: 通过

requirepass设置一个强密码是底线,密码不能太简单,并定期更换。 - 精细化权限(如果版本支持): 新版Redis支持ACL(访问控制列表),可以给不同应用或用户创建专属账号,并精确控制它们可以执行哪些命令,给一个只用于读缓存的应用账号,只授予

GET等读命令的权限,收回FLUSHDB、KEYS等危险命令的权限,这能有效防止误操作和越权访问。

网络隔离(防火墙原则):

- 禁止公网暴露: Redis实例绝对不应该绑定在

0.0.0或公网IP上,只绑定应用服务器需要访问的内网IP。 - 使用防火墙或安全组: 配置规则,只允许特定的应用服务器IP地址和端口访问Redis的端口,这是最简单有效的防护手段之一。

命令禁用(主动风险规避):

- 禁用高危命令: 在生产环境中,通过Redis配置文件的

rename-command指令,将一些极其危险的命令重命名为一个难以猜测的字符串,或者直接重命名为空字符串来禁用。FLUSHALL,FLUSHDB:清空所有数据。KEYS *:在生产环境大数据量下会阻塞服务。CONFIG:防止攻击者动态修改配置。 这样做可以从根本上避免误操作和恶意攻击者执行这些命令。

加密与审计(提升攻击门槛):

- 传输加密: 如果Redis客户端与应用服务器之间的网络环境不可信(如跨机房、跨云),应考虑使用SSL/TLS加密通信(Redis 6.0及以上版本支持),防止数据被窃听。

- 审计日志: 如果安全要求极高,可以部署第三方审计工具,记录所有对Redis的访问和操作命令,便于事后追溯和安全分析。

高可用与容灾:为故障做好准备

监控和安全能降低风险,但不能100%杜绝故障,必须有兜底方案。

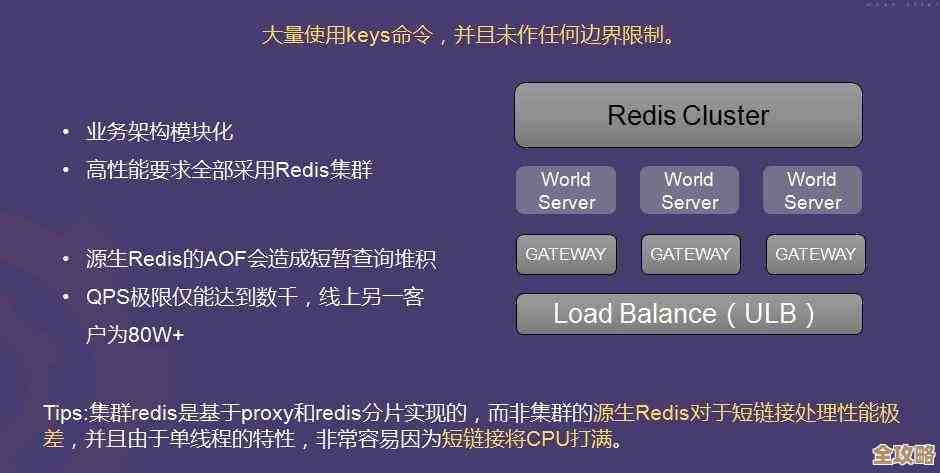

- 部署哨兵(Sentinel)模式或集群(Cluster)模式: 哨兵模式可以实现主节点故障时的自动切换,提供高可用性,集群模式则能实现数据分片和负载均衡,同时具备高可用能力,选择哪种模式取决于你的数据量和可用性要求。

- 制定备份与恢复流程: 定期对RDB快照和AOF文件进行备份,并将备份文件传输到异地安全存储。定期演练恢复流程,确保在真正需要时,备份文件是有效的,能在预期时间内恢复服务。

保障Redis稳定运行是一个系统工程,需要将实时监控、主动安全、高可用架构三者结合,思路要从被动的“看数据”转变为主动的“防风险”,通过建立全方位的监控预警,及时发现内存碎片、延迟尖峰、持久化失败等隐患;通过严格的访问控制、网络隔离和命令禁用,构筑安全防线;通过高可用架构和可靠的备份恢复计划,确保在故障发生时能将影响降到最低,这样才能让Redis真正成为业务的可靠基石,而非风险点。

(主要思路和指标参考了Redis官方文档关于持久化、内存、复制的说明,以及业界最佳实践如《Redis设计与实现》中提到的监控要点,并结合了云服务商如AWS、阿里云关于Redis运维的建议。)

本文由凤伟才于2026-01-18发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/83014.html