数据库里转义字符串到底为啥重要,怎么用才不会出错呢?

- 问答

- 2026-01-16 08:06:52

- 3

要理解数据库里转义字符串为什么重要,我们得先从一个真实又有点吓人的故事说起,这个故事在程序员圈子里几乎人人皆知,它有一个专门的名字,叫做“SQL注入攻击”。(来源:广泛存在于网络安全和数据库开发的基础教程中)

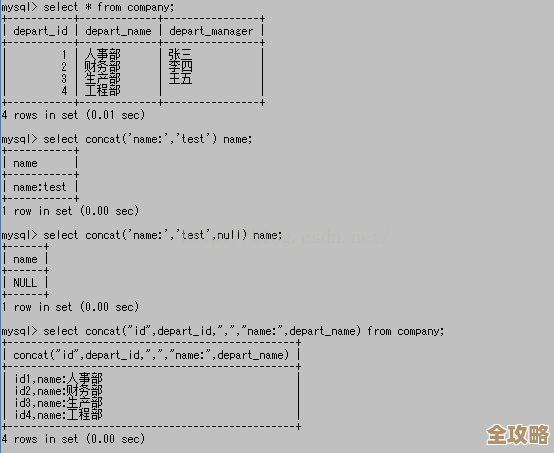

想象一下,你正在登录一个网站,网站让你输入用户名和密码,你输入了用户名“小明”,密码“123456”,你点击登录,网站后台的数据库就会执行一条查询指令,这条指令可能是程序用代码“拼”出来的,“SELECT * FROM users WHERE username = ‘小明’ AND password = ‘123456’”,这条指令的意思是从用户表里查找用户名是小明且密码是123456的记录,如果找到了,就让你登录,这看起来很完美,对吧?

换一个坏人来了,他在用户名的输入框里,没有老老实实写“小明”,而是写了一段非常奇怪的文字:‘ OR ‘1’=‘1’,这时候,如果网站的程序没有对输入的内容做任何处理,直接拿去拼凑SQL指令,会发生什么呢?拼出来的指令就变成了:“SELECT * FROM users WHERE username = ‘’ OR ‘1’=‘1’ AND password = ‘xxx’”。

我们来仔细看这条被“篡改”的指令,它的查询条件变成了:用户名是空(’’),或者 ‘1’=‘1’,这个‘1’=‘1’是个什么鬼?它永远为真!就像问“1等于1吗?”答案永远是“是”,这样一来,这个查询条件就变成了:只要‘1’=‘1’成立,就通过验证,而这是个恒成立的条件,所以数据库就会把用户表里所有用户的信息都返回给程序,程序一看,哦,数据库返回结果了,说明用户名密码正确,于是就让这个坏人登录了,而且很可能登录的是第一个用户的账户,比如网站管理员的账户!

你看,就因为用户输入里包含了一些对数据库指令来说有特殊意义的字符(比如这里的单引号),坏人就能像变魔术一样,完全改变了你原本代码的意图,绕过了密码检查,直接进入了系统,这种行为就是SQL注入,它可以用来窃取数据、篡改数据、甚至删除整个数据库,危害极大。

转义字符串的重要性就在这里凸显出来了。转义的核心目的,就是告诉数据库:“我接下来要输入的这些内容,请你老老实实地把它当作普通的数据来处理,哪怕它里面包含了像单引号这样的特殊字符,也请不要把它解释为SQL指令的一部分。”

这就好比你要给朋友写一张纸条,上面写着:“小明说:‘你好吗?’”,如果你不做任何处理,看纸条的人可能会搞不清哪些是你要传达的话,哪些是小明说的话,所以我们在书面语里会用引号来标明,在数据库世界里,“转义”就是做类似的事情,最常见的转义,就是处理单引号,它的方法通常是在特殊字符(这里是单引号)前面,加上一个转义字符(通常是反斜杠\)。

还是那个坏人的例子,如果他输入了 ‘ OR ‘1’=‘1,一个具备转义功能的程序会先处理这个字符串,把它里面的每一个单引号前面都加上一个反斜杠,变成:\‘ OR \‘1\’=\‘1,这时候,再把它拼接到SQL指令中,指令就变成了:“SELECT * FROM users WHERE username = ‘\‘ OR \‘1\’=\‘1’ AND password = ‘xxx’”。

数据库引擎看到这个字符串,因为单引号被转义了,它会理解成:你要查询的用户名就是整整一串字符“ ‘ OR ‘1’=‘1 ”,而不是把它拆分成SQL的指令部分,它就会去表里找一个用户名如此古怪的用户,显然找不到,登录自然就失败了,这样一来,攻击就被成功防御了。

转义字符串本质上是一种“消毒”工作,把用户输入的、不可信的、可能包含危险代码的“脏数据”,处理成安全的、纯粹的“纯数据”。

那到底怎么用才不会出错呢?这里有几点非常实在的建议:

第一,也是最重要、最根本的一条:使用参数化查询(或预处理语句),而不是手动拼接SQL字符串。(来源:被OWASP等所有权威安全组织列为防御SQL注入的首选方案)这是现代编程中绝对的最佳实践,它的原理是,你事先写好一个SQL语句的“模板”,SELECT * FROM users WHERE username = ? AND password = ?”,这里的问号就是“参数占位符”,你把用户输入的“小明”和“123456”作为参数,分别传递给这两个问号,数据库引擎会非常明确地区分指令部分和数据部分,它会自动、安全地处理参数中的特殊字符,从根本上杜绝了拼接带来的注入可能性,这就好比你不是把材料和说明书混在一起给别人,而是先给出说明书,再单独把材料打包好递过去,对方绝不会搞错,使用数据库编程接口(如PHP的PDO,Java的PreparedStatement,Python的DB-API等)提供的参数化查询功能,是唯一可靠的方法。

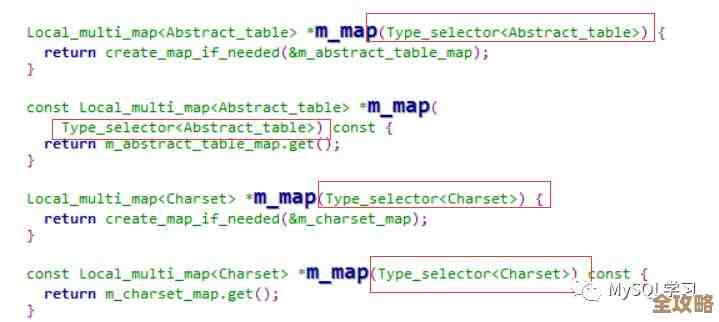

第二,如果你因为某些极其特殊的原因,绝对不能使用参数化查询(这种情况在现代开发中极少见),那么你必须严格使用数据库驱动提供的专属转义函数。千万不要自己用字符串替换函数(比如简单的Replace)来模拟转义! 因为不同数据库的特殊字符和转义规则可能略有不同,MySQL的转义函数是 mysql_real_escape_string()(或其现代替代品),PostgreSQL有 pg_escape_string() 等,这些函数比你更懂对应数据库的转义细节,能确保转义得彻底、正确。

第三,永远不要抱有侥幸心理,要树立一个观念:任何来自客户端(浏览器、APP)的用户输入都是不可信的,无论是表单输入、URL参数、Cookie还是HTTP头,只要这个数据最终要进入数据库,就必须经过严格的处理,不仅仅是登录框,搜索框、评论框、注册信息等等,所有入口都需要防护。

转义字符串之所以重要,是因为它是防止SQL注入攻击、保障数据库安全的生命线,而要想不出错,最保险、最省事的办法就是彻底放弃手动拼接SQL语句的习惯,全面拥抱和使用参数化查询,这不仅是避免错误,更是作为一名开发者对数据和系统安全负责任的表现。

本文由帖慧艳于2026-01-16发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/81677.html