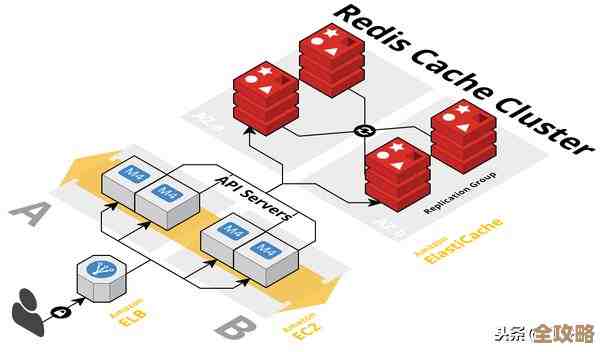

防止Redis被CC攻击的新技术,怎么搞才更有效果和实用

- 问答

- 2026-01-11 18:19:25

- 2

防止Redis被CC攻击,要想效果好又实用,不能只靠单一手段,必须建立一个从外到内、层层设防的立体防御体系,这个体系的核心思路是:在恶意请求到达Redis服务器之前,尽可能多地将其拦截和过滤掉,同时让Redis本身变得更“低调”和“坚固”。

第一道防线:网络层隔离与访问控制

这是最基本也是最有效的一步,目的就是让Redis“隐身”,根据“北京大学计算机科学技术研究所”在系统安全配置指南中反复强调的原则,绝对不应该将Redis服务直接暴露在公网上。

- 修改默认端口:攻击者通常会使用自动化工具扫描互联网上的6379默认端口,第一时间修改为一个不常用的高端口号,就能避开大部分无目标的自动化扫描。

- 绑定内网IP:在Redis配置文件中,通过

bind指令将服务绑定到服务器的内网IP地址(例如bind 172.16.0.10),而不是0.0.0,这样,只有同一内网环境下的应用服务器才能连接到Redis,公网无法直接访问。 - 设置防火墙规则:使用服务器自带的防火墙(如iptables、firewalld)或云服务商提供的安全组功能,严格限制访问Redis端口的源IP,理想情况下,只允许你的应用服务器IP地址访问Redis端口,拒绝所有其他IP的连接请求,这是最直接的物理隔离。

第二道防线:应用层网关与速率限制

即使Redis本身隐藏了,攻击者也可能通过你的应用程序来间接攻击Redis,疯狂调用一个需要频繁查询Redis的API接口,这时,防御的重点就要前移到应用层。

- 使用代理中间件:可以考虑使用像Twemproxy或Codis这样的Redis代理,这些代理本身可以实现连接池管理、请求路由等功能,更重要的是,它们可以在应用和Redis之间建立一个缓冲层,代理可以集中实施安全策略,比如限制单个IP的连接数,而无需修改Redis源码。

- 在Web应用层实现速率限制:这是应对CC攻击最核心的实用技术之一,其原理在“OWASP(开放式Web应用程序安全项目)应用安全验证标准”中有详细阐述,具体做法是:

- 针对API/IP限流:在你的应用程序代码或API网关(如Nginx、Spring Cloud Gateway)中,为每个API接口设置访问频率阈值,同一个IP地址对某个登录接口每秒最多请求5次,超过这个频率,就直接返回错误(如HTTP 429状态码),请求根本不会到达业务逻辑层,更不会去查询Redis。

- 利用Redis实现分布式限流:由于限流计数需要跨多个应用服务器实例共享,Redis本身正是实现分布式限流的绝佳工具,你可以用Redis的

INCR和EXPIRE命令,以客户端IP和API为键(key),轻松实现精确的计数和过期时间管理,这样,攻击者即使用大量代理IP发起攻击,只要每个IP的频率被限制,其总体破坏力也会被大幅削弱。

第三道防线:强化Redis自身配置与认证

这一层是最后堡垒,确保即使有少量恶意请求绕过了前两层,也无法造成严重破坏。

- 使用强密码认证:虽然Redis的

requirepass密码认证不算非常安全(因为密码在网络中明文传输),但这是最基本的一道门槛,必须设置一个高强度密码,可以防止简单的未授权访问,更安全的方式是结合SSL/TLS加密隧道。 - 重命名或禁用危险命令:CC攻击有时会尝试使用

FLUSHALL、FLUSHDB、KEYS等危险命令来破坏数据或拖慢服务,在Redis配置文件中,可以使用rename-command指令将这些命令重命名为一个复杂的、难以猜测的字符串,或者直接重命名为空字符串来彻底禁用它们。rename-command FLUSHALL ""。 - 限制最大内存和设置淘汰策略:在配置文件中使用

maxmemory参数限制Redis可使用的最大内存,设置一个合适的maxmemory-policy(如allkeys-lru),这样即使遭到攻击,大量无效数据被写入,Redis也会根据策略自动淘汰旧数据,避免内存耗尽导致服务崩溃或更严重的内存交换(swap)使服务器瘫痪。

第四道防线:持续监控与应急响应

没有一劳永逸的安全,持续的监控能让你在攻击发生时快速反应。

- 监控关键指标:使用监控工具(如Prometheus+Grafana)持续监控Redis服务器的关键指标:连接数(clients)、内存使用量(used_memory)、每秒操作数(instantaneous_ops_per_sec)和CPU使用率,如果这些指标出现异常飙升,很可能就是被攻击的信号。

- 分析慢查询日志:启用Redis的慢查询日志(slowlog),定期检查是否有异常复杂或频繁的慢查询,这可能是攻击者在使用

KEYS等命令进行扫描。 - 制定应急脚本:提前准备好简单的脚本,在发现攻击时能快速执行,一个脚本可以快速列出所有客户端IP和连接数,帮你识别攻击源;另一个脚本可以用于临时封禁某个可疑IP的访问(通过防火墙或API网关)。

防止Redis被CC攻击,最实用有效的方法是一个组合拳:先是网络层隔离“藏起来”,然后在应用层网关“设卡限流”,再强化Redis自身“练好内功”,最后通过持续监控“保持警惕”,这套层层递进的防御策略,能极大地提升Redis服务在面对CC攻击时的韧性和存活能力。

本文由畅苗于2026-01-11发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/78836.html