上云了,字节跳动怎么多云环境里搞安全运营,画张图大概说说

- 问答

- 2026-01-08 16:19:25

- 8

以下内容主要综合自字节跳动技术团队在其官方技术博客、火山引擎官方技术分享以及在一些技术大会(如QCon、GOPS)上的公开演讲内容。

上云了,特别是像字节跳动这样业务体量巨大、业务形态极其复杂的公司,使用单一云服务商是无法满足全球业务发展和成本优化需求的,采用多云(包括公有云和私有云)策略是必然选择,但多云也带来了巨大的安全挑战:每个云平台(比如AWS、谷歌云、火山引擎、阿里云等)都有自己的安全产品、控制台、API接口和安全模型,安全团队面对的不再是一个统一的战场,而是多个各自为政的“安全孤岛”,想象一下,以前管理一个国家的边防,现在突然要同时协调好几个国家的边防军,语言不通、规则不一,难度是指数级上升的。

字节跳动解决这个问题的核心思路,不是去给每个云平台配备一个独立的安全团队,那样效率太低且无法形成合力,他们采取的方法是:构建一个统一的安全运营平台,这个平台就像是一个“安全大脑”或“指挥中心”,能够无视底层云平台的差异,对全局的安全状况进行统一的感知、分析、决策和响应。 下面我试着画一张逻辑图,并用文字描述这个体系是如何运作的。

(逻辑图文字描述)

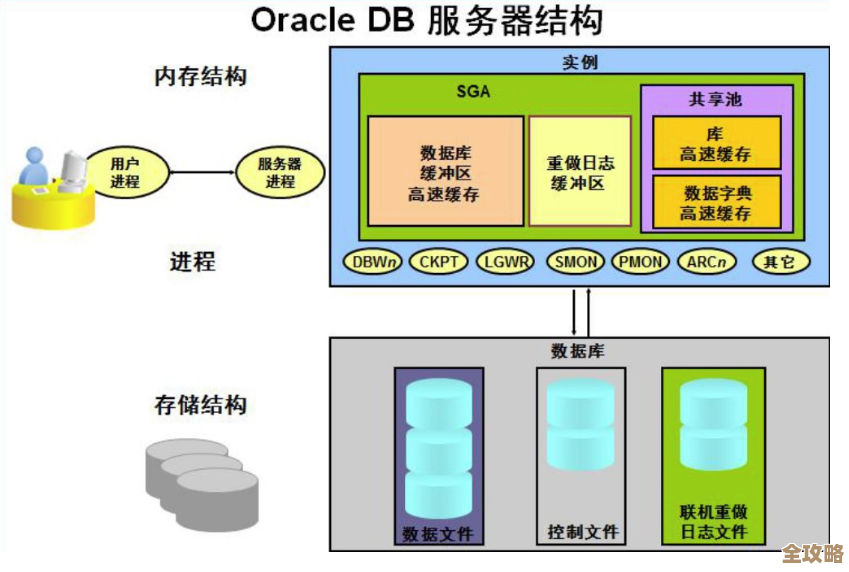

这个体系可以大致分为四层:云基础设施层、统一接入与控制层、安全能力中台层、统一运营与呈现层。

第一层:云基础设施层。 这一层就是字节跳动实际使用的各个云环境,包括内部的私有云,以及外部的多家公有云,每个云上都有海量的服务器(ECS/VM)、容器集群(Kubernetes)、对象存储(S3/OSS)、数据库、网络资源等,这些是安全需要保护的具体对象,每个云服务商都提供了一些原生的安全工具,比如云防火墙、安全组、WAF(Web应用防火墙)等。

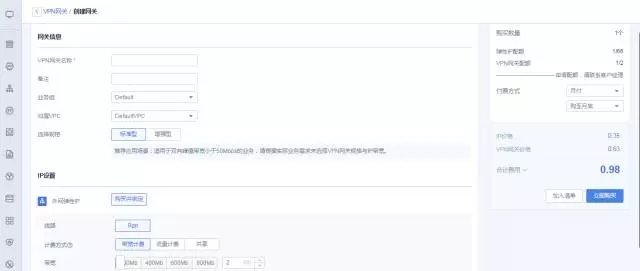

第二层:统一接入与控制层。 这是实现多云统一管控的关键技术层,字节跳动开发了大量的“连接器”或“适配器”。

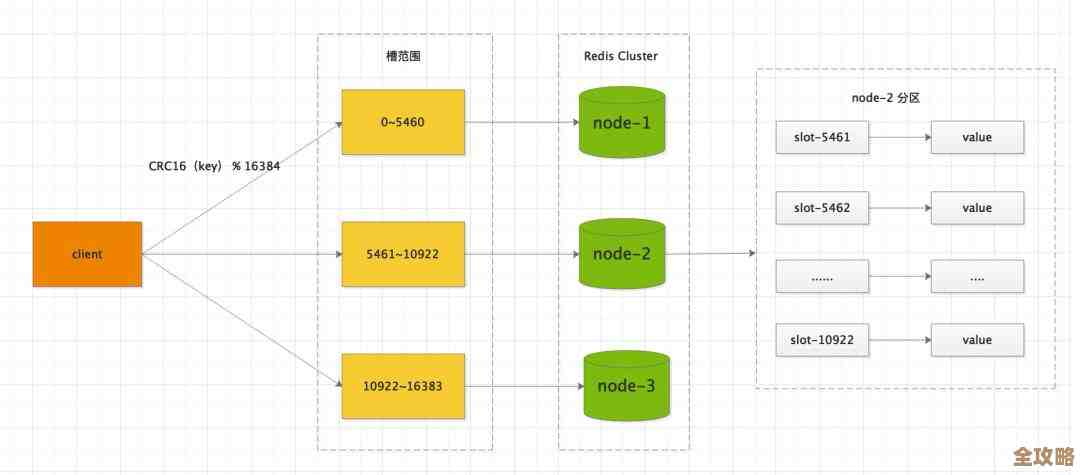

- 对于日志和数据采集: 他们使用类似Flink的流式处理引擎和自研的Agent(代理程序),标准化地从各个云平台的审计日志服务(如AWS的CloudTrail、谷歌云的Cloud Audit Logs)、主机安全Agent、网络流量镜像等数据源,实时地收集安全相关的数据,无论底层日志格式如何,都统一转换成一种内部定义的标准数据格式,然后送入一个中央化的、海量的数据管道(消息队列)中,这就解决了“数据孤岛”问题,把所有云的安全数据都说成了“普通话”。

- 对于控制指令下发: 同样,这个层也提供反向的API适配,当上层的安全平台需要执行一个安全动作时(比如在某个云上封禁一个恶意IP),指令会下发给这个统一控制层,由它来翻译成特定云平台能理解的API调用(比如调用AWS的Security Group规则更新API),这样,上层应用就不用关心底层到底是哪个云。

第三层:安全能力中台层。 数据和控制通路打通后,就需要真正的“安全大脑”来分析决策了,这一层包含了各种核心的安全分析引擎和能力组件,它们像积木一样可以被灵活调用。

- 安全数据湖: 从第二层过来的标准化数据,会被存储在一个超大规模的安全数据湖中,这里存储了全公司所有云环境在过去相当长一段时间内的安全事件日志、网络流量记录、用户行为数据等。

- 检测引擎: 这是核心,字节跳动采用了“规则引擎+机器学习模型”双轮驱动的方式。

- 规则引擎 负责处理已知的、明确的威胁,来自某个恶意IP的SSH登录尝试”、“敏感数据被异常批量下载”,这些规则可以一次性编写,然后应用到所有云环境的日志上,实现了检测策略的统一。

- 机器学习模型 负责发现未知威胁和异常行为,通过分析全球员工正常的登录时间、地点、访问习惯,建立一个行为基线,当发现某个账号在凌晨三点从从未出现过的国家登录,并试图访问高敏感项目时,模型就会产生一个异常分数很高的告警,这种基于行为的检测在多云环境下尤其有效,因为攻击者可能从一个云渗透到另一个云,但用户的行为模式是跨云一致的。

- 情报中心: 整合外部的威胁情报(如恶意IP、域名、文件哈希值)和内部的威胁情报,丰富检测数据,提高告警的准确性。

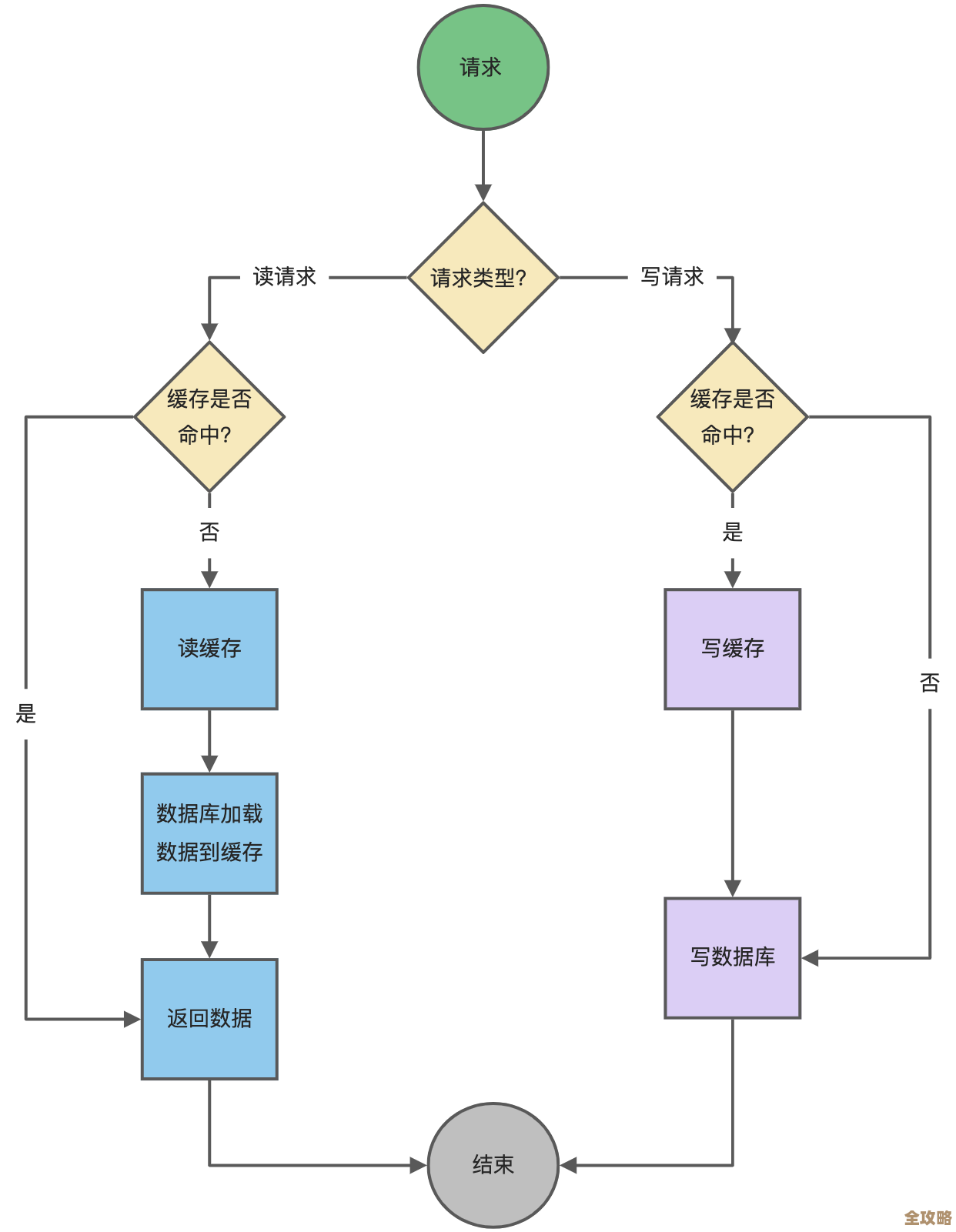

- 自动化响应引擎(SOAR): 这是提升效率的关键,对于大量重复性的、确认度高的安全事件,不再完全依赖人工处理,系统可以预设“剧本”(Playbook),当检测到一台云服务器被确认为挖矿木马感染时,剧本可以自动执行:第一步,自动隔离该服务器网络;第二步,自动创建工单通知业务负责人和安全工程师;第三步,自动拉取内存镜像用于后续分析;第四步,自动触发漏洞扫描检查同类问题,这个自动化过程是跨云的,无论服务器在哪个云上,响应流程都是一样的。

第四层:统一运营与呈现层。 这是安全工程师和运维人员直接交互的界面,一个统一的安全运营中心(SOC)门户。

- 统一告警中心: 所有云环境产生的安全告警,无论来源,都会在这里集中呈现,告警已经经过了检测引擎的排序和去噪,并附带了丰富的上下文信息(比如这个IP是初犯还是惯犯、受影响资产的重要性、过往类似案例等),帮助工程师快速判断事件的严重程度,工程师不再需要来回切换不同云的控制台去查日志。

- 态势感知大屏: 以可视化的方式,实时展示全局的安全态势:当前正在遭受哪些攻击、主要攻击来源、高危资产分布、自动化剧本拦截了多少事件等,管理层可以一目了然地看到整个多云环境的安全健康状况。

- 策略管理界面: 安全团队可以在这里统一管理所有云的基础安全策略,比如统一设置“所有面向公网的存储桶默认必须加密”这样的基线要求,然后由系统自动检查各个云上的合规情况并推动整改。

总结一下,字节跳动的多云安全运营,本质上是通过强大的技术中台能力,把复杂的多云环境“拉平”成一个逻辑上统一的资源池,他们不追求在每个云上都用上该云所有的顶级安全产品,而是更侧重于将各云的基础数据和控制能力“抽取”上来,在自己构建的统一平台上做更智能、更高效的分析和响应,这样做的好处是,安全策略一致、运营效率极高,并且能够发挥跨云数据关联的优势,发现更隐蔽的攻击链,随着公司业务不断增长和云环境继续复杂化,这套集中化、自动化、智能化的安全运营体系是他们能够平稳应对安全挑战的基石。

本文由革姣丽于2026-01-08发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/76909.html