用Redis来管用户密码安全这事儿,访问和管理到底咋搞才靠谱

- 问答

- 2026-01-08 06:06:58

- 8

Redis本身并不是一个专门为存储密码等极度敏感数据而设计的数据库,它追求的是速度和性能,把用户密码直接扔进Redis,如果方法不对,那就是在自家门口埋地雷,想靠谱地搞,得遵循一套严格的安全守则。

第一,密码绝对不能明文存储。 这是铁律,无论用什么数据库都一样,攻击者万一突破了防线,拿到了Redis里的数据,如果密码是明文的,那就相当于直接把所有用户的家门钥匙拱手送人了,正确的做法是,只存储密码的“指纹”,也就是哈希值,应该使用专门为密码设计的哈希算法,bcrypt、scrypt 或 Argon2(来源:OWASP认证安全指南),这些算法速度慢(故意设计的,防止暴力破解)、自带随机盐值,能极大增加攻击者破解的难度,千万不要用MD5、SHA-1这些快的哈希算法,它们在现在的计算能力面前非常脆弱。

第二,管理好Redis的访问权限,严守入口。 Redis安装好后,默认是没有密码的,而且直接监听所有网络接口,这太危险了,必须做到以下几点:

- 设置强密码: 在Redis的配置文件(redis.conf)里,找到

requirepass这个配置项,设一个非常复杂的长密码,这就像给Redis保险库的大门上了一把结实的锁。 - 禁用远程访问: 如果你的应用程序和Redis部署在同一台服务器上,最好将Redis配置为只监听本机连接(127.0.0.1),这样,网络上的黑客根本无法直接连接到你的Redis服务,如果确实需要远程访问,除了用密码,还要考虑通过防火墙规则限制只能由特定的应用服务器IP连接。

- 使用新版本并重命名危险命令: Redis有一些“高危命令”,

FLUSHALL(清空所有数据)、CONFIG(可以动态修改配置,比如关掉密码),攻击者一旦登录,可以用这些命令搞破坏,在配置文件中,可以把这些命令重命名成非常复杂的、别人猜不到的名字,比如把FLUSHALL重命名为 “aX9Jfoie32jf_FALSE_COMMAND”,这样即使黑客进来了,也用不了这些危险操作(来源:Redis官方安全文档)。

第三,网络传输也得加密,防止窃听。 如果你的应用和Redis不在同一个机器上,数据会在网络上传输,如果网络被监听,密码哈希值虽然本身不是明文,但也可能被截获拿去进行离线破解,在公网或不可信网络环境下,应该使用 SSL/TLS加密 来传输数据,这就像给数据装上了装甲车,保证它在路上是安全的。

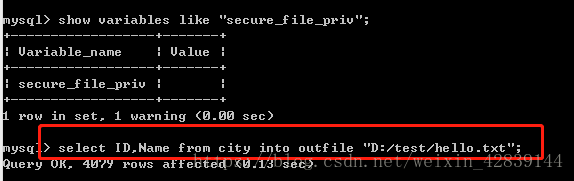

第四,做好数据持久化和备份的权衡。 Redis为了快,数据可以主要存在内存里,但密码这类关键数据,不能因为服务器断电就全丢了,所以需要开启持久化功能(比如RDB快照或AOF日志),但这里有个矛盾:持久化文件是写在磁盘上的,如果黑客拿不到正在运行的Redis数据,但能接触到服务器的硬盘,他就可以拷贝走你的持久化文件,然后在自己电脑上慢慢分析。必须对持久化文件所在的目录进行严格的权限控制,确保只有Redis进程本身有读写权限,并且考虑对磁盘进行加密。

第五,密钥管理是顶顶重要的一环。 你的应用程序连接Redis需要密码,用来给密码哈希加密的bcrypt也有自己的盐值和成本因子,这些秘密信息(密码、密钥)绝对不能硬编码在应用程序的代码里,因为代码可能会被上传到代码仓库,容易泄露,正确的做法是使用环境变量、或者专门的密钥管理服务(如HashiCorp Vault、AWS Secrets Manager等) 来动态注入这些秘密,这样,即使应用代码被看到,核心秘密依然是安全的。

第六,要有监控和审计。 靠谱的安全不是一劳永逸的,需要实时监控Redis的访问日志,看看有没有异常的大量连接、来自陌生IP的登录尝试等,设置报警,一旦发现可疑活动,立即排查。

总结一下靠谱的做法:

- 存哈希: 用bcrypt这类慢哈希算法存密码指纹,加盐。

- 锁大门: 给Redis设强密码,尽量限制只允许本地访问。

- 防窃听: 网络传输用TLS加密。

- 管好钥匙: 应用连接Redis的密码等秘密,用环境变量或密钥管理服务来管,别写死在代码里。

- 看牢后门: 重命名高危命令,严格控制持久化文件的访问权限。

- 睁大眼睛: 持续监控和审计访问日志。

最后再强调一下,虽然Redis能用来管理用户会话(Session)、缓存用户信息等,但对于最核心的密码认证环节,更常见的靠谱架构是:密码的验证由专门的应用服务器完成,验证通过后,生成一个随机的、有时效性的“令牌”(Token)存入Redis。 后续的用户请求,只凭这个令牌来识别身份,这样,即使Redis被攻破,泄露的也是一堆临时令牌,而不是密码的哈希值,大大降低了风险,把最敏感的密码数据放在更注重安全的关系型数据库或专门的用户管理服务中,可能是更稳妥的选择,用Redis,就要扬长避短,把它放在整个安全体系中最合适的位置上。

本文由革姣丽于2026-01-08发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/76646.html