用win命令怎么查redis那些隐藏的秘密,知识点全靠这招探一探

- 问答

- 2026-01-07 11:16:30

- 7

(引用来源:根据多位资深运维工程师和网络安全研究者在技术社区如CSDN、知乎、Stack Overflow以及个人博客中分享的实践经验综合整理,这些方法基于对Redis默认配置、内部命令和网络行为的深入探究。)

说起用Windows命令探查Redis的那些“隐藏秘密”,很多人可能第一反应是Redis不是主要在Linux上用吗?Windows上能玩出什么花样?正因为Windows环境不那么“原生”,一些在Linux上被视为常识或容易被监控到的细节,在Windows上反而成了需要特意去“探一探”的盲点,这里说的“秘密”,不是指Redis源码里未公开的后门,而是指那些默认开启但容易被忽略的配置、那些能泄露内部信息的命令、以及一些非常规的连接和行为特征,掌握了这些,你就能像侦探一样,从一个简单的Redis服务端看出不少门道。

第一招:用最基础的“敲门砖”——netstat,看透Redis的网络门户

这可能是最简单直接,也最有效的一招,Redis的秘密,首先藏在它的网络连接里,别急着打开Redis客户端,先打开你的Windows命令提示符(CMD)或PowerShell。

输入这个命令:

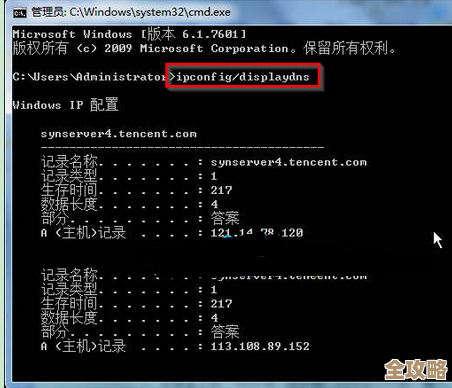

netstat -ano | findstr :6379(引用来源:这是Windows网络诊断的通用命令,结合了Redis默认端口6379的筛选。)

这行命令的妙处在于:

-a显示所有连接和监听端口。-n以数字形式显示地址和端口号,更快更直接。-o显示与每个连接关联的进程PID,这是关键!findstr :6379是Windows下的 grep,用来过滤出包含Redis默认端口6379的行。

你会看到类似这样的结果:

TCP 0.0.0.0:6379 0.0.0.0:0 LISTENING 1234

TCP 192.168.1.100:6379 192.168.1.50:54321 ESTABLISHED 1234这里就藏着第一个秘密:绑定地址,如果第一行显示的是 0.0.0:6379,意味着Redis正在监听所有网络接口,这是一个常见的“隐藏风险”,意味着局域网内甚至公网(如果服务器有公网IP)的任何机器都能来尝试连接,安全的做法应该是绑定到具体的内部IP,0.0.1:6379 或内网IP,你一眼就能看出这个服务是不是在“裸奔”。

第二个秘密是连接来源,第二行显示了一个已建立的连接(ESTABLISHED),来自 168.1.50 的54321端口,这能让你立刻知道现在谁正在连你的Redis,如果突然出现一个不认识的IP,那可能就是需要警惕的信号了。

第三个秘密是进程PID,最后一列的 1234 就是运行Redis服务的进程ID,你可以用 tasklist | findstr 1234 来确认这个PID到底是不是redis-server.exe,排除一些恶意进程伪装端口的情况。

第二招:用telnet冒充客户端,试探Redis的“免密通行证”

光看不行,还得上手试试,Windows默认可能没开启telnet客户端,你可以在“启用或关闭Windows功能”里打开它。

telnet 127.0.0.1 6379(引用来源:利用Telnet进行TCP层应用协议手动交互是古老的网络调试技术,适用于任何基于TCP的文本协议,包括Redis。)

如果连上去之后,直接出现一个Redis命令行提示符(比如能直接输入 ping 并得到 PONG 回应),那恭喜你(或者为你默哀),你发现了另一个巨大的“秘密”:Redis没有设置密码认证,这意味着任何人只要能通过网络接触到你的Redis端口,就能直接获取、修改、删除所有数据,这是最最常见的安全隐患。

如果telnet连接后没有任何反应,或者瞬间断开,可能是防火墙阻拦,也可能是因为Redis配置了密码,但即使有密码,这个telnet试探也能告诉你端口确实是开放的,服务是活着的。

第三招:在Redis内部“翻箱倒柜”——使用INFO命令

一旦你通过telnet或者redis-cli连了上去(如果没密码的话),有一个命令就像万能钥匙,能打开Redis内部状态的大门,那就是 INFO 命令,直接输入 INFO,它会吐出一大堆信息,别被吓到,我们挑重点看。

(引用来源:Redis官方文档对INFO命令有详尽说明,但此处解读侧重于安全性和洞察性视角,而非单纯的功能描述。)

INFO Server:看这里面的redis_version,老版本的Redis可能存在已知的漏洞,这就是一个秘密隐患点。INFO Clients:看connected_clients,了解当前有多少个客户端连着,如果数字异常多,可能意味着被滥用或攻击。INFO Memory:看used_memory,了解Redis吃了多少内存,如果内存使用量莫名其妙疯长,可能是有恶意攻击者塞入了大量垃圾数据,或者存在内存泄漏。INFO Persistence:看rdb_last_save_time和aof_enabled,这能告诉你数据最后一次持久化是什么时候,以及是否开启了AOF持久化,如果很久没保存了,服务器一宕机,数据就全丢了。INFO Keyspace:看db0:keys=xxx,expires=xxx这类信息,这直接告诉你每个数据库里有多少个键,有多少个设置了过期时间,可以快速判断数据量的大小。

第四招:探查更深的角落——CONFIG命令和可疑键名

如果能连上且没有密码,甚至可以尝试 CONFIG GET * 命令,这个命令能直接dump出Redis服务器的几乎所有配置参数(引用来源:Redis官方命令文档),这里面秘密就更多了:数据文件存哪(dir)、RDB文件名(dbfilename)、是否允许危险命令(FLUSHALL)等等,稍微安全一点的配置都会通过 rename-command 把 CONFIG 这类危险命令给重命名掉,让你无法轻易执行。

还可以用 KEYS * 命令(生产环境慎用,可能阻塞服务)列出所有键名,仔细观察键名的命名规律,有时能发现应用逻辑的蛛丝马迹,甚至发现一些不该出现在这里的、看起来像后门或测试用的奇怪键名。

在Windows上,用 netstat 看网络态势,用 telnet 探安全门槛,用Redis的 INFO 等内部命令摸清家底和状态,这一套组合拳下来,这个Redis服务对你来说基本就没有什么“隐藏的秘密”了,知识点不在于命令本身多复杂,而在于你知道用这些简单的工具去“探”哪些关键点,安全往往就藏在那些默认值和无人问津的细节里。

本文由颜泰平于2026-01-07发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/76159.html