用Redis集群配合JWT,安全性好像能提升不少,实际咋样还得试试看

- 问答

- 2026-01-05 21:48:13

- 10

你提到的“用Redis集群配合JWT,安全性好像能提升不少,实际咋样还得试试看”这个想法,其实点出了一个在实际项目中经常被讨论的技术方案,这个方案的核心,是想解决标准JWT(JSON Web Token)的一个固有缺陷,下面我们就来具体聊聊它到底是怎么一回事,以及在实际应用中效果如何。

我们得明白单纯用JWT会遇到什么问题,JWT的一大特点就是“无状态”,服务器生成一个Token发给客户端后,客户端每次请求都带着这个Token,服务器只要验证Token的签名是有效的、没有过期,就认为用户是合法的,服务器自己不需要在内存或数据库里保存任何会话信息,这使得应用很容易做水平扩展,加几台服务器就行了,非常方便。

但这种便利性也带来了安全上的一个麻烦:Token的有效期管理不灵活,一个JWT一旦签发出去,在它自然过期之前,服务器是没办法主动让它失效的,想象一个场景:用户发现自己的密码泄露了,赶紧修改了密码,或者管理员封禁了一个恶意用户,这时,你希望之前发给这个用户的所有Token立刻作废,但在纯JWT的方案下,你做不到,那个恶意的用户手里拿着的Token在过期时间到之前,依然是可以畅通无阻的,你只能干等着,或者把签发Token的密钥给换了,但换密钥会导致所有用户(包括好用户)的Token都失效,需要重新登录,这体验非常差。

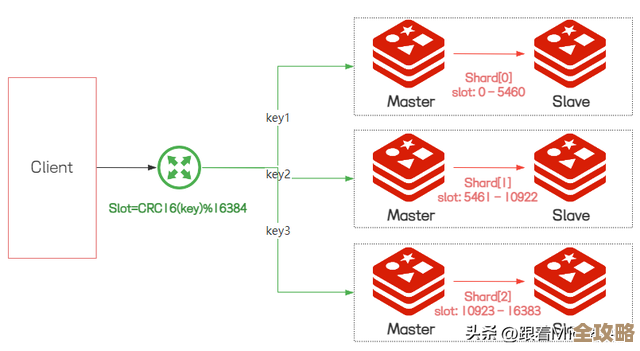

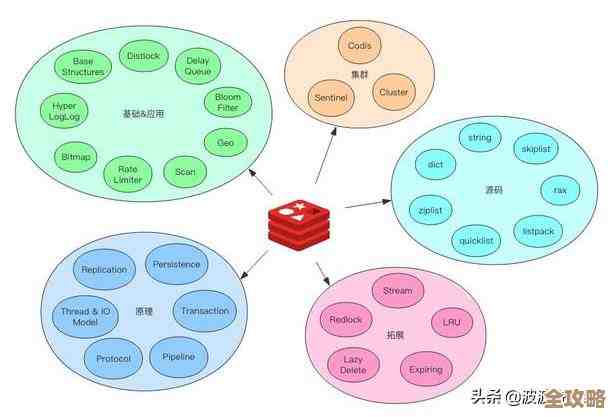

这就是Redis集群可以发挥作用的地方,这个方案的思路是,引入一个“中心化”的存储(也就是Redis集群),来记录Token的状态,从而给无状态的JWT增加一个有状态的“开关”,具体做法通常是这样的:

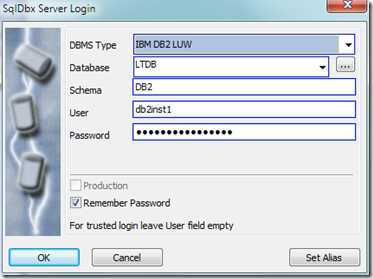

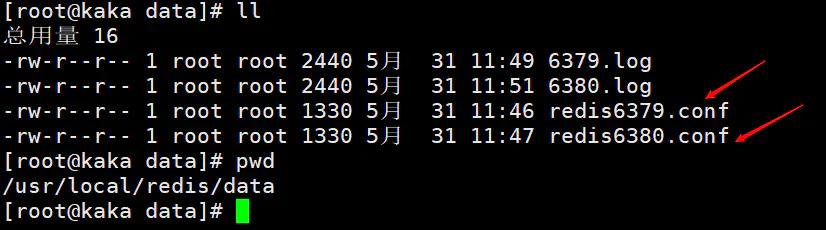

当用户成功登录,服务器生成JWT之后,并不只是简单地把Token返回给客户端就完事了,它会同时做一件事:把这个JWT的唯一标识(比如JWT的jti字段,或者干脆把整个Token作为key)存到Redis集群里,并设置一个过期时间,这个过期时间可以和JWT本身的过期时间一致,也可以略短一点,存入Redis的值可以很简单,比如就是true,表示这个Token是有效的。

关键的一步来了,在后续的每次请求中,当服务器端的鉴权中间件验证完JWT的签名和基本有效期之后,它不会直接放行,它会多做一个操作:拿着这个JWT的唯一标识,去Redis集群里查一下,如果Redis里存在这个key,并且值是有效的,说明这个Token没有被注销,请求才是合法的,允许访问,如果去Redis里查不到这个key,那么即使JWT本身的签名和格式都正确,也认为这个Token是无效的,返回401未授权错误。

当需要主动让某个Token失效时(比如用户退出登录、修改密码),操作就变得非常简单了:服务器只需要去Redis集群里,把对应的那个key删除掉就可以了,这样一来,下一次这个Token再被用来请求时,检查Redis就会发现它已经不存在了,访问就会被拒绝,这就完美解决了JWT无法主动失效的痛点。

我们来谈谈你关心的“实际咋样还得试试看”的部分,也就是这个方案的优缺点。

优点很明显:

- 实现了灵活的登出和令牌撤销:这是最主要的目的,达到了。

- 保持了JWT的大部分无状态优点:业务服务器本身还是不存储会话状态,状态转移到了Redis集群里,应用服务器的横向扩展依然很方便。

- 可以支持更细粒度的控制:除了简单的有效/无效,你还可以在Redis里存储更多信息,比如用户的权限列表,实现动态的权限校验。

但缺点和需要考虑的实际问题也同样突出:

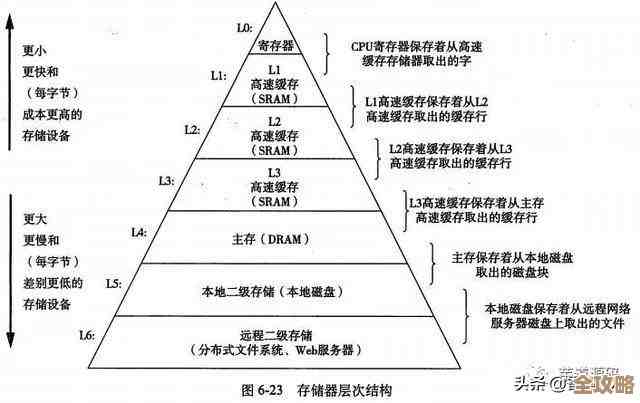

- 引入了网络依赖和性能瓶颈:每一次API调用,从原来本地校验JWT的极快速度,变成至少要多一次对Redis集群的网络请求,虽然Redis非常快,但网络延迟是实实在在的额外开销,这会对接口的响应时间产生影响,在高并发场景下,Redis集群本身也可能成为瓶颈。

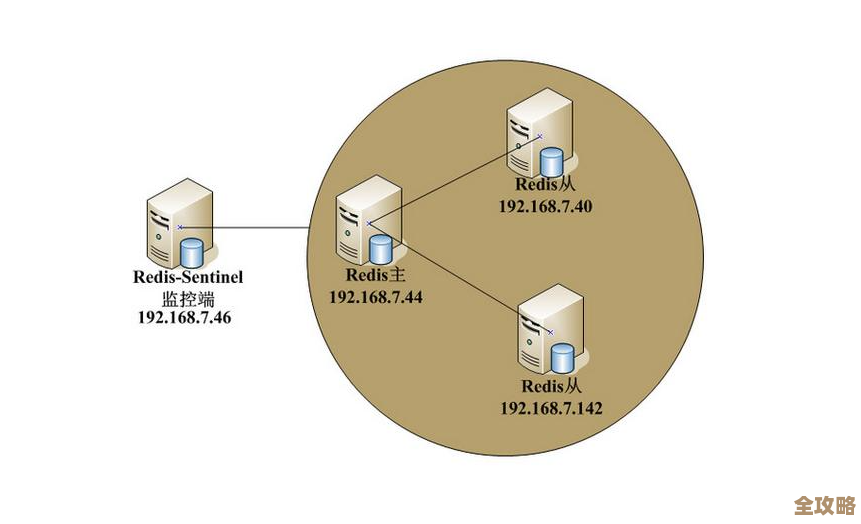

- 复杂性增加:系统架构变复杂了,你需要部署和维护一个高可用的Redis集群,因为一旦Redis挂掉,整个认证系统就瘫痪了(需要考虑降级方案,比如在Redis不可用时降级为只校验JWT本身,但这又会带来安全风险),这增加了运维成本。

- 并非完全无状态:本质上,你又回到了类似“会话存储”的模式,只是把存储从本地内存移到了集中的Redis,JWT宣称的无状态优势被部分削弱了。

- 集群环境下的数据同步:虽然使用Redis集群本身就是为了解决分布式数据一致性问题,但你仍然需要确保Token的写入和删除在集群中各节点间能正确同步。

回到你的问题“实际咋样还得试试看”,这句话非常对,这个方案绝不是“用了就必然提升安全性”的银弹,而是一种典型的权衡,你用系统的一定程度的复杂性、额外的网络开销和运维成本,换来了对Token生命周期更强大的控制力,从而提升了特定场景下的安全性。

是否要采用这个方案,完全取决于你的实际业务需求,如果你的应用对“主动踢人下线”、“即时撤销访问令牌”有非常强烈的需求(比如金融、管理后台等安全要求高的场景),那么这点性能牺牲和架构复杂性是完全值得的,但如果你的应用是一个普通的ToC产品,对登出后立即失效的要求不那么苛刻,容忍Token有个短暂的“宽限期”,那么忍受纯JWT的缺点,享受其极致的简单和性能,可能反而是更明智的选择,还是得通过实际的压测和业务评估来“试试看”,找到最适合自己当前阶段的平衡点。

本文由革姣丽于2026-01-05发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/75184.html