Redis集群里怎么搞安全的JWT,实际应用那些坑和注意点分享

- 问答

- 2026-01-05 12:25:16

- 4

Redis集群里怎么搞安全的JWT,实际应用那些坑和注意点分享 主要综合自个人项目经验、开源社区讨论如Stack Overflow、GitHub相关议题,以及《微服务安全实战》等技术书籍中的相关章节)

核心思路:为什么要把JWT和Redis扯上关系?

首先得搞清楚为啥要用Redis,JWT(JSON Web Token)本身设计是无状态的,也就是说,服务端签发一个Token后,就不管了,每次请求只靠Token本身的信息(比如签名、过期时间)来验证,那为什么还要用Redis呢?主要是为了解决以下几个实际问题:

- 无法主动让Token失效:这是最大的痛点,一个JWT签发后,在它自然过期之前,理论上都是有效的,如果用户修改了密码、或者管理员想踢掉某个恶意用户,你没法让那个已经发出去的Token立刻失效,这时候就需要一个“黑名单”机制,把还想用但已经不该用的Token记录下来,拒绝它们的访问,Redis因为速度快,非常适合干这个。(来源:常见于JWT最佳实践讨论)

- 存储额外的会话信息:虽然JWT的Payload可以放一些信息,但不宜过大,而且一旦签发就不能改,有时候我们需要存储一些经常变动的用户状态,比如用户的权限列表(可能随时被管理员修改)、登录设备信息等,把这些信息放在Redis里,通过Token关联,比直接塞进JWT更灵活。

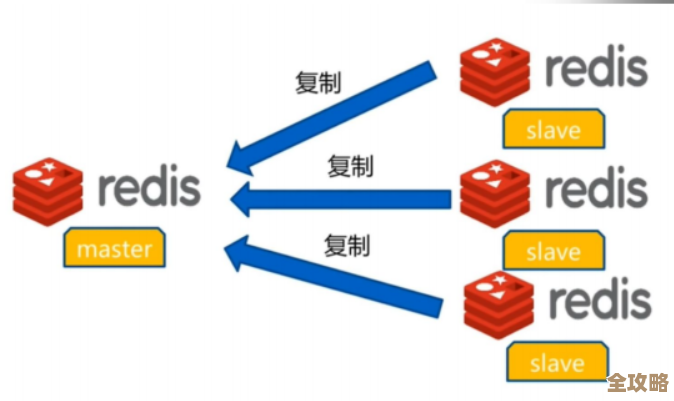

- 实现分布式会话:在微服务或集群环境下,用户请求可能打到任何一台服务器上,如果会话信息只存在某台机器的内存里,其他机器就无法识别,用Redis作为中央存储,所有服务节点都能访问同一份会话状态,实现了扩展性。

在Redis集群里搞JWT,核心目的不是改变JWT本身,而是用Redis来弥补JWT在“服务端状态管理”上的不足。

实际应用中的常见方案与坑点

Token黑名单/白名单机制

-

怎么做:

- 黑名单:用户注销或Token被强制失效时,将这个还未过期的Token(或者用Token的唯一标识JTI)存入Redis,并设置一个过期时间(这个时间应该大于或等于原JWT的剩余有效期),每次验证Token时,除了检查签名和有效期,还要去Redis黑名单里查一下这个Token是否存在。

- 白名单:更激进一点,用户登录后,不仅签发JWT,同时把一个标记(比如用户ID或Token指纹)存入Redis,并设置过期时间,每次验证Token时,必须保证Redis里这个白名单标记存在,这样注销时直接删除Redis里的标记即可,控制力更强。

-

坑点和注意点:

- 坑1:Redis键的设计和过期时间,这是最容易出问题的地方。

- 键的设计:不要直接用完整的Token字符串当Key,因为太长了,通常用Token的唯一标识

jti(如果生成Token时包含了的话),或者对Token计算一个简短的哈希(如MD5或SHA256的前几位)作为Key,Key的命名要有规律,jwt:blacklist:<指纹>或jwt:whitelist:<用户ID>,便于管理和排查问题。 - 过期时间:一定要设置过期时间! 如果你把失效的Token存入Redis后忘了设置过期时间,它就成了“永久的垃圾”,会一直占用内存,设置过期时间时,应该取这个JWT本身剩余的过期时间(

exp - current_time),这样即使你忘了清理,Redis也会自动清理,避免内存泄漏。(来源:Redis官方文档关于过期键的说明)

- 键的设计:不要直接用完整的Token字符串当Key,因为太长了,通常用Token的唯一标识

- 坑2:集群环境下的原子性问题,在Redis集群中,检查和写入操作如果不是原子性的,可能会在极短的时间内出现竞态条件,虽然JWT验证场景下概率极低,但为了绝对安全,可以考虑使用Redis的

SET key value NX EX seconds命令(当key不存在时才设置,并指定过期时间),确保操作的原子性。 - 坑3:性能开销,每次验证Token都要多一次Redis查询,虽然Redis很快,但毕竟增加了网络IO,对于超高并发的场景,这可能会成为瓶颈,需要做好Redis集群本身的性能优化和监控。

- 坑1:Redis键的设计和过期时间,这是最容易出问题的地方。

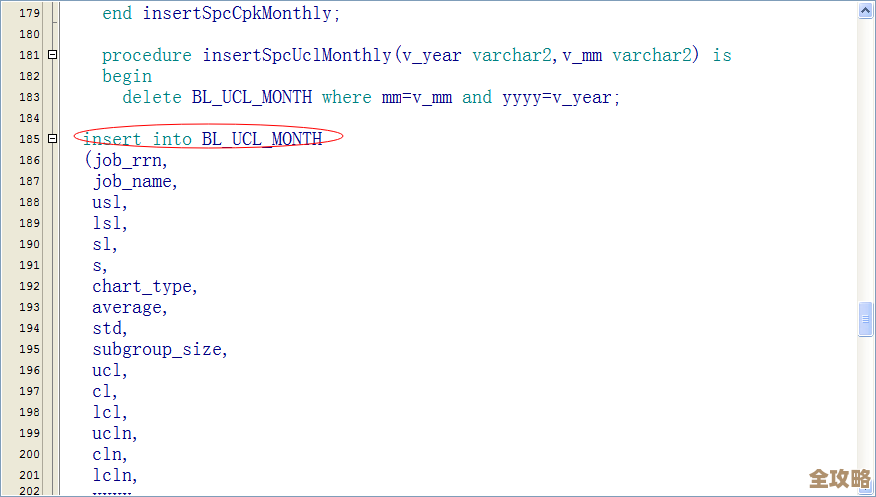

用Redis存储动态用户信息

-

怎么做:JWT的Payload里只放最核心、不常变的信息,如用户ID,然后将用户的详细权限、配置等信息以Hash等结构存储在Redis中,Key与用户ID关联,服务端拿到JWT解析出用户ID后,再去Redis里取最新的用户信息。

-

坑点和注意点:

- 坑:数据一致性,这就引入了状态,要面对数据一致性问题,管理员在A服务修改了用户权限,B服务可能短时间内读到的还是Redis里的旧数据(取决于缓存策略),这就需要设计缓存更新和失效策略,比如在权限修改后,主动清除或更新Redis中对应用户的数据。(来源:分布式系统数据一致性常见问题)

- 注意:这种方案下,JWT的过期时间可以设短一些(如15-30分钟),配合Refresh Token(刷新令牌)机制使用,Refresh Token是存在服务端(如Redis)的一个长期有效的令牌,用来获取新的JWT,这样既保证了安全性(JWT有效期短),又避免了用户频繁登录,但Refresh Token本身的安全存储和轮换又是另一个需要仔细设计的话题。

关于Redis集群的特定注意事项

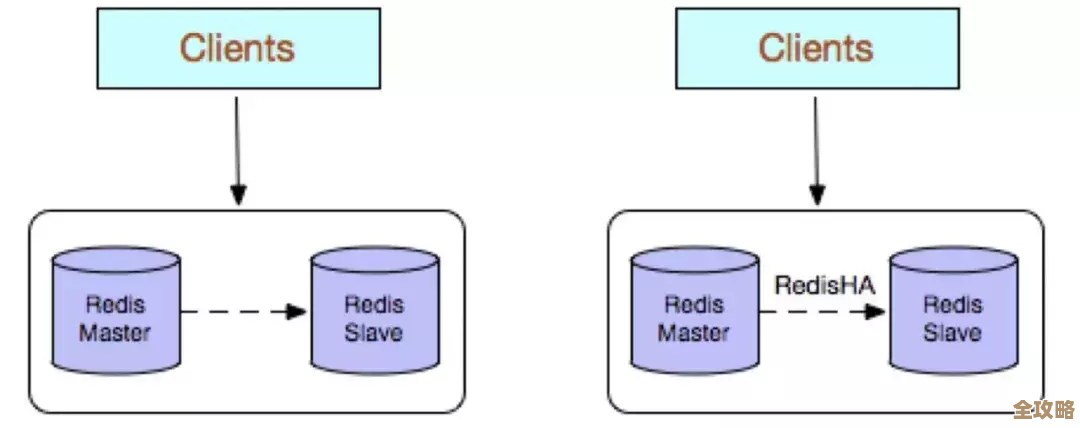

- 高可用是关键:Redis集群如果挂了,你的JWT验证机制就会受到严重影响,如果是黑名单方案,可能导致已注销的Token被放过;如果是白名单或存储会话方案,所有用户都会“被下线”。必须保证Redis集群的高可用性,做好主从复制、哨兵模式或Cluster模式下的故障自动切换,并且要有降级方案,比如在Redis不可用时,是严格拒绝所有请求,还是暂时放宽验证(仅校验JWT签名和基本过期时间,这有安全风险,需权衡)。(来源:生产环境故障排查案例)

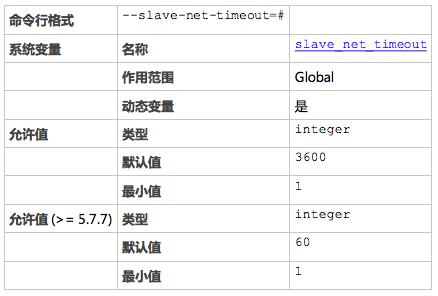

- 网络延迟:Redis集群节点可能分布在不同的物理机上,网络延迟会比单机Redis高,虽然通常影响不大,但在设计超时时间时需要考虑到这一点,避免不必要的超时错误。

- 监控和日志:必须对JWT验证过程中访问Redis的操作进行监控和日志记录,监控Redis的内存使用、响应时间、连接数等指标,记录下Token验证失败的原因(是签名错误?过期?还是在黑名单里?),这对于安全审计和故障排查至关重要。

总结一下核心思想:在Redis集群中管理JWT状态,本质上是在用Redis的“速度”和“可集中管理”的优势,来换JWT“无状态”的便利,你获得了主动管控的能力,但也引入了状态存储的复杂性、性能开销和对中间件可靠性的依赖,每一步设计都要想好:为什么要这么做?如果Redis出问题了怎么办?这个Key会不会永远删不掉?想清楚了这些,才能避开大坑,搭建一个既安全又稳健的认证系统。

本文由畅苗于2026-01-05发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/74947.html