用Redis集群来搞JWT安全,感觉能防点啥漏洞吧,不知道效果咋样

- 问答

- 2026-01-04 12:37:02

- 2

用户提到用Redis集群来搞JWT安全,这个想法其实挺有意思的,JWT这东西,现在很多网站和应用都在用,它就像一张电子门票,里面写着你是谁、有什么权限,还自带防伪标记,但用久了大家也发现一些问题,比如门票一旦发出去,除非等到它自己过期,不然没法中途作废,如果有人偷了这张票,在到期前都能随便用,这就麻烦了。

Redis是个内存数据库,速度飞快,特别适合记一些需要快速存取的东西,把它和JWT结合起来,主要想防几个常见的漏洞,最直接的就是想解决JWT无法主动失效的问题,正常情况下,JWT的有效期全靠它自己里面写的一个过期时间,如果用户退出登录,或者管理员发现异常想把某个用户踢下线,传统的JWT没啥好办法,这时候用Redis就能帮上忙,可以在Redis里弄一个黑名单,把那些需要提前作废的JWT令牌的ID(就是jti)或者干脆把整个令牌存进去,并设置一个过期时间,这个时间可以和JWT本身的过期时间一致,每次收到用户的JWT时,除了检查签名和过期时间,再加一步:去Redis黑名单里查一下这个令牌是不是已经被拉黑了,如果查到了,就算令牌看起来没问题,也直接拒绝掉,这样就能实现主动让令牌失效,比如强制退出登录或者禁用某个用户账号的时候,立刻就能生效,这个思路在很多讨论JWT安全的文章里都提到过,算是一个常见的优化方案。

还能防一下令牌被盗用的情况,假设攻击者通过某种手段(比如在不安全的网络里窃听)拿到了一个有效的JWT,他就可以冒充用户干坏事,如果系统用了Redis,可以尝试绑定一下设备或登录地点,用户成功登录后,除了返回JWT,还在Redis里记录一下这次登录发出的令牌ID和对应的用户当前使用的设备指纹(比如浏览器信息的一个哈希值)或者IP地址,下次这个用户带着JWT来访问的时候,系统不光校验令牌本身,还去Redis里查一下这个令牌通常是在哪个设备或从哪个IP发出的,如果发现这次请求的设备或IP和记录的不一样,就可能是令牌被别处盗用了,可以要求用户重新登录或者直接阻断请求,不过这个方法得小心点用,因为用户IP可能会变,用公共WiFi也可能导致误判,所以可能更适合对安全要求特别高、且能容忍一定灵活性的场景。

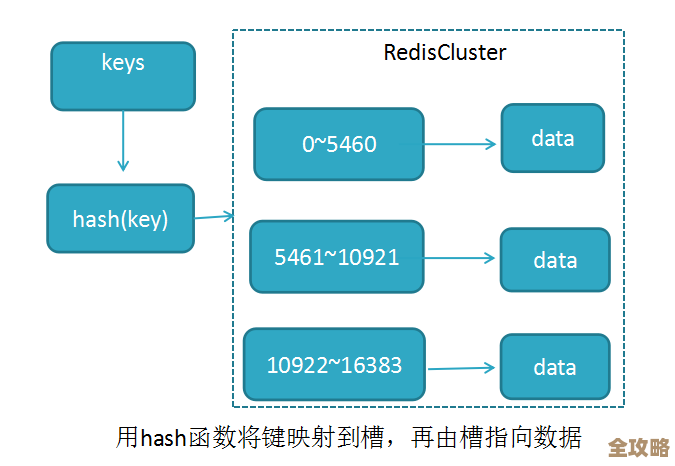

还有一点,Redis集群本身能分散压力,如果用户量很大,单机Redis可能撑不住,用集群的话,可以把黑名单数据分布到多台机器上,查询起来更快,避免这个地方成为性能瓶颈,不然的话,每次API请求都要去查一次Redis,如果Redis慢了,整个网站都跟着慢,那就得不偿失了。

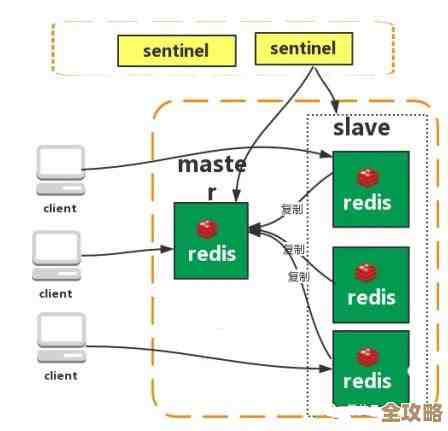

这么搞效果到底咋样,也得看实际情况,好处是确实能弥补JWT本身的一些短板,让安全控制更灵活,但也不是一点代价都没有,系统变复杂了,本来JWT号称无状态,服务器不用存东西,现在又得引入Redis,多了个依赖的组件,万一Redis宕机了,整个认证可能就瘫痪了,所以还得考虑Redis的高可用性,比如做主从复制、哨兵机制或者集群模式,这又增加了运维的复杂度,会稍微增加一点响应时间,因为每次验证都要多一步网络请求去问Redis,虽然Redis快,但网络总归有点延迟,对于超低延迟要求的应用可能就得权衡一下,上面说的防盗用绑定设备/IP的方法,如果做得太死板,可能会影响正常用户体验,比如用户换个网络就被要求重新登录,也挺烦人的。

用Redis集群来增强JWT安全,想法是好的,确实能防住“令牌无法主动撤销”这个最头疼的漏洞,对防盗用也有一定帮助,但具体效果取决于怎么设计这个机制,以及能不能接受它带来的复杂性和性能上的一点牺牲,没有完美的方案,都是在安全、用户体验和系统复杂度之间做取舍。

本文由盈壮于2026-01-04发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/74326.html