红色防御机制为什么会失效,redis漏洞到底藏了啥问题和原因

- 问答

- 2026-01-02 00:12:01

- 1

关于红色防御机制失效以及Redis漏洞背后的问题和原因,我们需要结合多个安全研究人员的发现和分析来看,这里主要参考了知道创宇的404实验室、腾讯安全威胁情报中心以及一些独立安全研究员(如Polynoe)发布的公开技术文章和漏洞分析报告。

所谓的“红色防御机制”并不是一个标准的官方安全术语,根据知道创宇404实验室的分析,它更像是在特定攻击活动中,攻击者为了对抗安全设备的检测而采用的一系列技术手段的统称,这些机制之所以会被讨论“失效”,是因为安全研究人员成功找到了绕过或破解它们的方法,失效的根本原因在于,这些防御机制本身可能存在设计上的盲点或实现上的瑕疵,攻击者可能会利用非常规的数据编码方式(比如一种叫做Base58的编码,而不是常见的Base64)来传输恶意指令,或者使用特殊的命令分割符来混淆安全设备的检测规则,安全设备如果只配置了检测最常见的攻击模式,那么面对这些经过精心变形的攻击流量时,就可能无法识别,从而导致防御机制被绕过,换句话说,攻击者总是在寻找防御体系的盲点,一旦某个“红色机制”的绕过方法被公开或广泛传播,而防御方没有及时更新检测规则,这个机制就“失效”了。

我们重点看Redis漏洞隐藏的问题和原因,近年来,Redis暴露出的安全风险主要集中在默认配置不安全、未授权访问以及由此引发的严重后果上,根据腾讯安全威胁情报中心等多方报告,问题根源可以归结为以下几点:

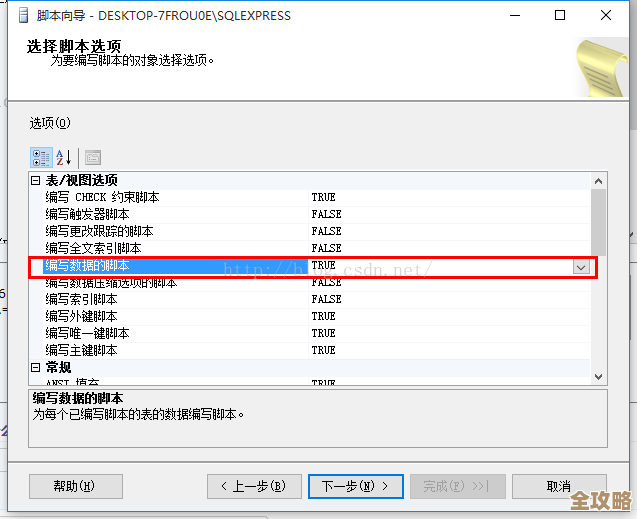

第一,也是最核心的问题,是Redis的默认配置存在极大的安全隐患,为了追求极致的性能和简化部署,Redis在安装后默认情况下是没有设置密码认证的,这意味着,任何能够通过网络访问到Redis服务端口的用户,都不需要输入密码就能直接连接到数据库,并拥有最高的管理权限,这相当于把家门钥匙直接插在门上,任何人都可以随意进出,虽然管理员可以手动配置密码和修改默认端口,但很多用户,特别是运维经验不足的开发者和企业,往往会忽略这一步,直接使用默认设置上线,留下了巨大的安全缺口。

第二,Redis的权限控制机制过于粗放,一旦攻击者通过未授权访问进入了Redis,他们几乎可以执行所有操作,包括但不限于读取、修改、删除所有数据,更危险的是,Redis提供了能够直接与服务器文件系统交互的命令,比如CONFIG命令可以修改数据持久化文件的路径,SAVE/BGSAVE命令可以触发数据写入磁盘,攻击者可以利用这些功能,将恶意代码(例如SSH公钥、Webshell等)写入到服务器的敏感位置,从而将简单的数据库未授权访问漏洞升级为严重的服务器远程代码执行漏洞,这种“小漏洞引发大问题”的特性,使得Redis的安全风险被急剧放大。

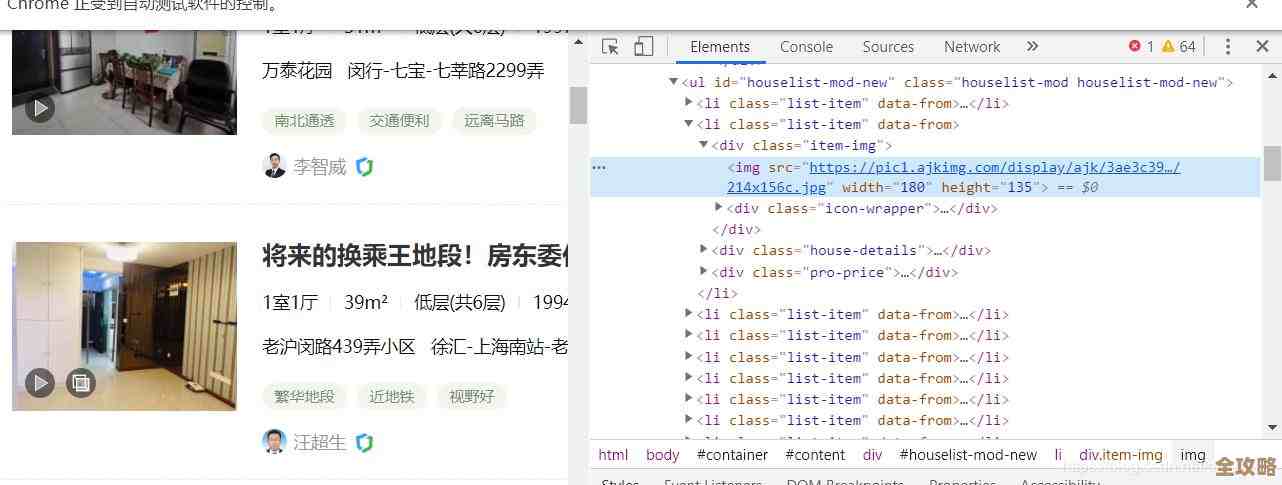

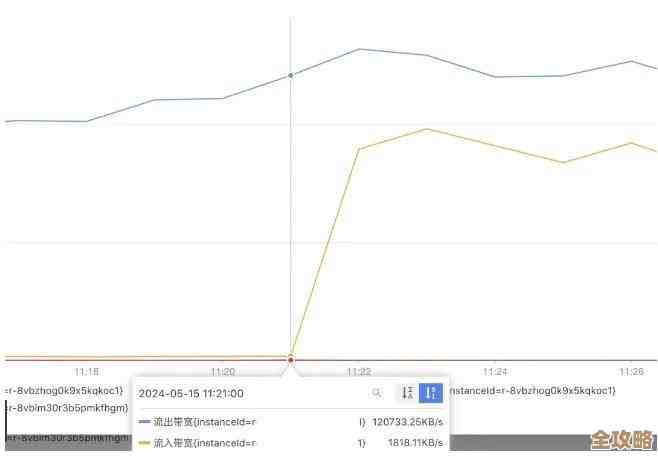

第三,网络边界的模糊与暴露,很多用户会将Redis服务绑定在0.0.0.0这个IP地址上,这使得Redis服务不仅允许本地连接,也允许来自互联网上任何地方的连接,如果同时结合了默认无密码的配置,那么你的Redis数据库就等于完全暴露在公网上,成为黑客扫描器轻易就能发现的“肉鸡”,攻击者利用自动化工具,可以在短时间内扫描全网大量存在此类问题的Redis实例,并发起攻击。

第四,漏洞利用方式的多样性和危害的持续性,除了写入SSH密钥和Webshell之外,攻击者还经常利用Redis进行挖矿木马的植入、发起DDoS攻击(通过将Redis作为流量反射放大器)、或者进行数据勒索——即清空原数据并写入勒索信息,要求支付赎金才能恢复,这些攻击手段直接威胁到业务的连续性和数据的安全性,造成的经济损失和声誉损害可能非常严重。

Redis漏洞之所以屡屡得逞,其根本原因在于软件本身“安全不是默认选项”的设计哲学,与使用者安全意识薄弱、运维疏漏形成了危险的组合,而“红色防御机制”的失效,则揭示了网络安全领域永恒的攻防对抗本质:没有一劳永逸的防御方案,任何安全机制都可能被新的攻击手法突破,持续的关注、及时的补丁更新和严格的安全配置管理才是应对威胁的关键。

本文由凤伟才于2026-01-02发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/72752.html