怎么通过设置全局组来加强SQL Server的安全防护和管理机制

- 问答

- 2026-01-01 11:30:58

- 1

在SQL Server的安全体系中,直接为单个用户账户分配权限是一种常见但效率低下且难以维护的做法,微软在其官方文档“数据库引擎权限入门”中明确指出,最佳实践是遵循“最小权限原则”,即用户只应拥有完成其工作所必需的最少权限,为了实现这一原则,并简化大规模环境下的安全管理,强烈推荐使用Windows全局组作为权限管理的核心载体。

核心思想:通过组来管理权限,而非直接管理用户

设置全局组来加强安全的核心逻辑在于“抽象”和“集中”,其优势体现在以下几个方面:

-

简化权限管理:当需要调整某一类角色(如“财务报告人员”)的权限时,数据库管理员(DBA)无需逐个修改几十个甚至上百个用户的权限,只需调整该全局组在SQL Server中的权限一次,组内所有成员将自动继承新的权限设置,这极大地减少了管理工作量,并降低了因疏忽导致权限配置错误的风险,微软在“保护SQL Server”的指导中强调,使用Windows组是管理大量用户访问权限的最有效方法。

-

提高权限配置的清晰度和一致性:通过创建具有明确职能定义的全局组(“G_SQL_Finance_ReadOnly”、“G_SQL_DB_Developers”),权限的分配变得一目了然,DBA可以清晰地知道哪个组对应哪些数据库权限,确保了权限分配的逻辑性和一致性,避免了因个人理解偏差导致的权限混乱。

-

增强安全性和合规性:当员工离职或转岗时,IT部门只需在Active Directory (AD) 中将其从相应的全局组中移除,该员工将立即失去对所有通过该组授权的SQL Server数据库的访问权,这种机制确保了访问权限的及时回收,满足了安全审计和合规性要求,反之,如果直接分配用户权限,很容易出现遗漏,造成“孤儿账户”和潜在的数据泄露风险,萨恩斯咨询公司在一次安全评估案例中提到,他们发现的大多数权限蔓延问题都源于缺乏基于组的规范化管理。

-

支持更复杂的权限模型:在大型组织中,权限需求可能很复杂,可以创建嵌套的组结构,可以先创建针对特定数据库的组(如“G_DB_ERP_ReadWrite”),再创建一个更高级别的角色组(如“G_ERP_Analysts”),并将数据库组作为成员加入角色组,这样,权限的层次结构更加清晰,便于应对复杂的业务部门划分。

具体实施步骤

根据微软“使用数据库角色”和“创建Windows登录名”等相关文档的指导,实施过程通常分为以下几个步骤:

-

在Active Directory中规划并创建全局组:这是第一步,也是最关键的一步,需要与业务部门协作,根据 job function(工作职能)而非具体人名来定义组。

G_SQL_ServerName_ReadOnly_Users:对特定SQL Server实例有只读访问权限的用户。G_SQL_DatabaseName_Developers:对特定数据库拥有开发权限(如DDL操作)的用户。G_SQL_DatabaseName_App_Users:被某个应用程序使用的服务账户集合。

-

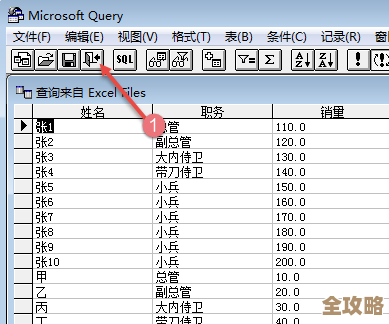

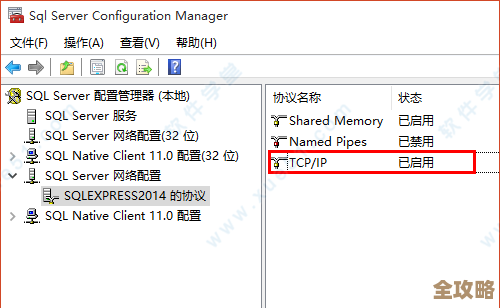

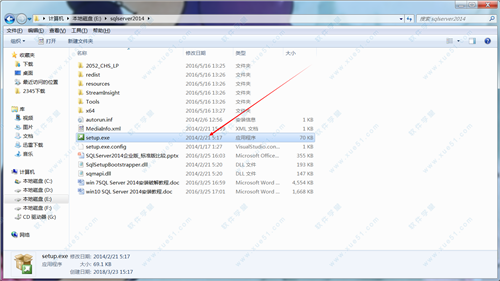

在SQL Server中为全局组创建登录名:在SQL Server Management Studio (SSMS) 中,使用Windows身份验证模式,为步骤1中创建的每个全局组创建登录名,注意,这里创建的是“组登录名”,而不是用户个人登录名。

-

将组登录名映射到数据库用户:在每个需要访问的数据库中,将上一步创建的组登录名映射为数据库用户,这个数据库用户将成为组在数据库内的代表。

-

向数据库用户分配权限:这是权限赋予的最终环节,权限可以通过两种主要方式分配:

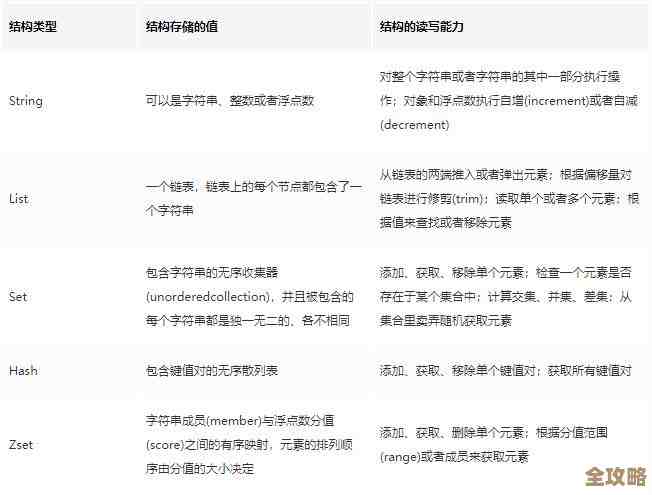

- 直接分配:将具体的数据库权限(如SELECT, INSERT, UPDATE, EXECUTE等)直接授予或拒绝给该数据库用户(即代表组的那个用户)。

- 通过数据库角色分配(更推荐):将数据库用户添加到数据库内置角色(如

db_datareader,db_datawriter)或自定义数据库角色中,自定义角色可以精确地组合一组权限,例如创建一个名为“InvoiceProcessor”的角色,授予其对特定几张发票相关表的读写权限,微软建议尽可能使用数据库角色来封装权限,这提供了另一层的灵活性和管理便利。

一个简单的实例说明

假设公司需要让财务部的所有员工都能查询“FinancialDB”数据库。

- 错误做法:DBA为财务部的10个员工分别在SQL Server中创建10个登录名和10个数据库用户,然后为每个用户重复授予10次SELECT权限。

- 正确做法:

- AD管理员创建一个名为“G_Finance_Dept”的全局组,并将10名财务员工加入该组。

- DBA在SQL Server中为“G_Finance_Dept”创建一个Windows登录名。

- DBA在“FinancialDB”数据库中,将该登录名映射为一个数据库用户,例如也叫做“G_Finance_Dept”。

- DBA将这个“G_Finance_Dept”数据库用户添加到内置的

db_datareader角色中。

完成以上步骤后,财务部的所有员工立即具备了只读权限,未来有新员工加入财务部,AD管理员只需将其加入“G_Finance_Dept”组,该员工无需DBA任何操作即可获得权限;有员工离职,AD管理员将其移出组,其权限自动失效。

通过设置和利用Windows全局组,可以将SQL Server的安全管理从繁琐的、易出错的“用户级”管理,提升到高效、清晰、安全的“组级”管理,这种方法直接贯彻了最小权限原则,极大地简化了管理员的日常维护工作,增强了系统在面对人员变动时的安全性,是构建稳健的SQL Server安全防护和管理机制不可或缺的基石,这种方法论在微软的整个Windows服务器生态安全指南中都被反复强调和推荐。

本文由召安青于2026-01-01发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/72425.html