说实话,Kubernetes 安全这事儿其实挺复杂,得从多方面入手才能真放心用起来

- 问答

- 2025-12-28 10:27:44

- 3

说实话,Kubernetes 安全这事儿其实挺复杂,得从多方面入手才能真放心用起来,这不像给一台电脑装个杀毒软件那么简单,它涉及的东西太多了,从你写代码开始,到把服务跑起来,再到日常维护,每一步都得留个心眼。

第一道坎儿:镜像本身干不干净

最基础也最容易出问题的就是容器镜像,容器镜像就像是打包好的软件包裹,但你得确保这个包裹里没被塞进什么乱七八糟的东西,很多人为了省事,直接从网上的公共仓库,Docker Hub,拉个镜像就用,这是非常危险的,这些公共镜像可能藏着恶意软件,或者用的软件版本有已知的安全漏洞。

靠谱的做法是(根据云原生计算基金会 CNCF 社区的最佳实践建议):第一,尽量使用官方提供的基础镜像,或者自己信任的、经过扫描的镜像,第二,定期用漏洞扫描工具(Trivy、Aqua Security 等)给你的镜像做“体检”,发现高危漏洞就得赶紧打补丁或者换镜像,第三,镜像越“瘦”越好,只安装运行所必需的东西,那些用不着的工具和库统统别要,这样能减少被攻击的可能性。

第二道坎儿:权限别给太大

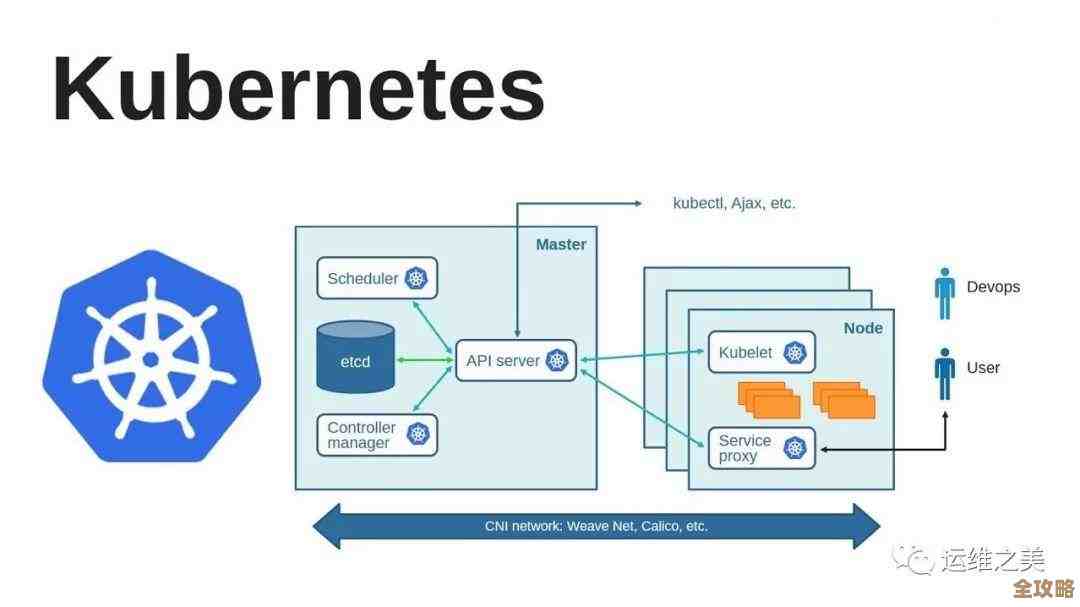

在 Kubernetes 里,权限管理是个重头戏,也是最容易配置出错的地方,这里主要说两个东西:Pod 的安全上下文和 RBAC(基于角色的访问控制)。

Pod 安全上下文,简单说就是规定你这个容器能以什么权限运行,最要命的就是用 root 用户(超级管理员)身份去跑容器,如果黑客攻进了这个容器,他就拥有了 root 权限,能在容器里为所欲为,甚至可能利用漏洞“逃逸”到宿主机上,那整个节点就危险了。(根据 Kubernetes 官方文档的安全建议)最佳实践是:在 Pod 的配置里,明确规定以非 root 用户运行,并且设置容器文件系统为只读(除非有必要写的目录),这能极大限制攻击者的行动能力。

RBAC 则是管“人”的(这里的人也包括服务账户),在 K8s 里,每个要跟 API 服务器打交道的主体(比如运维人员、CI/CD 系统、甚至 Pod 里的应用)都有一个对应的“服务账户”,RBAC 就是用来精细地控制这个账户能干什么、不能干什么,千万不能图省事,给服务账户授予 cluster-admin 这类全局管理员权限,这相当于给了它一把万能钥匙,能操作集群里的任何资源,一旦这个账户被泄露,整个集群就沦陷了,必须遵循“最小权限原则”,即只赋予完成其任务所必需的最小权限。(Kubernetes 官方安全文档多次强调此原则)

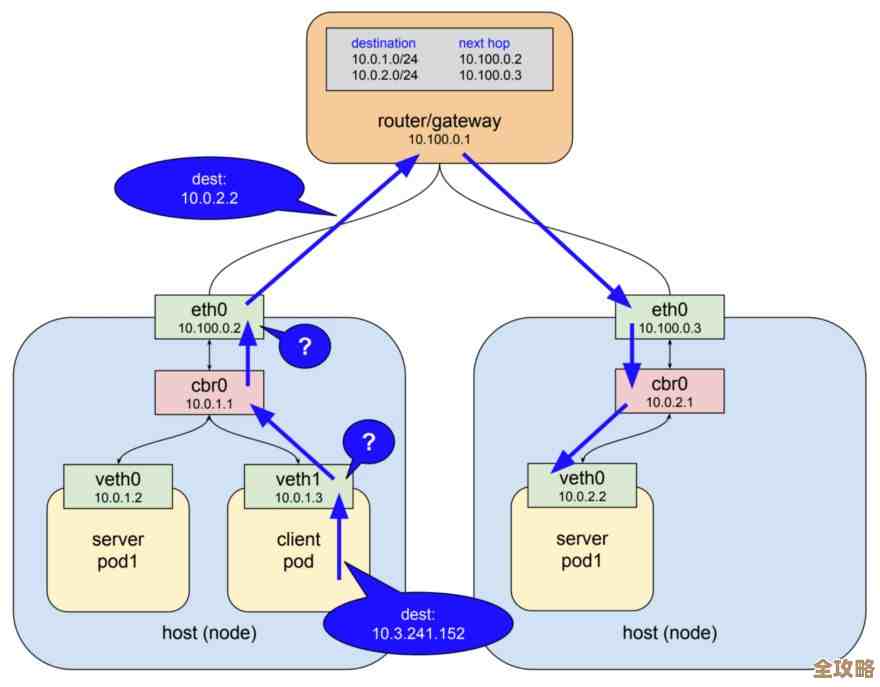

第三道坎儿:网络不能大敞四开

默认情况下,Kubernetes 集群里的 Pod 之间网络是通的,这很方便,但也很不安全,想象一下,如果你的前端网页服务能被后台数据库直接访问,一旦前端被攻破,数据库就暴露在攻击者面前了。

需要用网络策略(Network Policies)来充当“防火墙”,你可以制定规则,“只允许来自标签为 app=frontend 的 Pod 访问标签为 app=database 的 Pod 的 3306 端口”,这样就实现了网络层面的隔离,即使某个服务被入侵,攻击者也不能随意在内部网络里横向移动。(这一理念源于零信任网络的安全模型)

第四道坎儿:秘密信息别乱放

应用经常需要密码、API 密钥、证书这类敏感信息(在 K8s 里叫 Secret),这些信息绝对不能明文写在配置文件或者代码里,Kubernetes 提供了 Secret 对象来专门管理它们,Secret 虽然以 Base64 编码存储,但这并不是加密,只是简单的编码,所以依然要小心处理。(Kubernetes 官方对此有明确警告)关键是要:第一,确保 ETCD(K8s 的后端存储)中数据的加密;第二,严格控制有权限访问这些 Secret 的账户,更进一步,可以考虑使用外部的专业密钥管理系统(如 HashiCorp Vault)。

第五道坎儿:及时打补丁,审计留痕迹

软件有漏洞是常态,所以得保持 Kubernetes 组件(API Server、ETCD 等)和节点操作系统版本的更新,及时修复已知漏洞。

一定要开启并定期查看审计日志,Kubernetes 能记录谁在什么时候对什么资源做了哪些操作,这就像是集群的“监控摄像头”,一旦发生安全事件,审计日志是追查元凶、分析攻击路径的关键证据。(Kubernetes 审计功能是安全响应的核心组成部分)

总结一下

所以说,Kubernetes 安全不是一个开关,而是一个贯穿始终的过程,它需要开发、运维、安全团队的共同协作,从构建安全的镜像,到配置严格的权限和网络策略,再到管理好密钥和做好监控审计,这几个方面环环相扣,缺一不可,只有把这些方面都照顾到了,建立起一套完整的安全防护体系,才能真正放心大胆地用起 Kubernetes 来,想偷懒只做其中一两项,就等于给黑客留下了可乘之机。

本文由水靖荷于2025-12-28发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/69980.html