安全主流发展里那些云安全技术,咱们来慢慢聊聊它们到底是怎么保护数据的

- 问答

- 2025-12-25 04:36:59

- 4

咱们得从数据“住”的地方说起,在云上,数据主要在两个时候最容易“暴露”:一个是安静地“躺”在存储空间里的时候,我们叫它静态数据;另一个是在不同服务之间“跑来跑去”的时候,我们叫它动态数据,云安全技术就是针对这两个状态,设置了重重关卡。

第一道关:给数据仓库上把“物理”和逻辑的“超级大锁”

想象一下,你的数据存在云服务商的一个巨大仓库(数据中心)里,这家服务商,比如亚马逊的AWS、微软的Azure或者阿里云,他们会用最严格的物理安全措施保护这个仓库:围墙、警卫、指纹锁、虹膜扫描等等,确保没人能随便进去把存着数据的硬盘拔走,这是我们信任云的第一个基础,但这只是第一步。

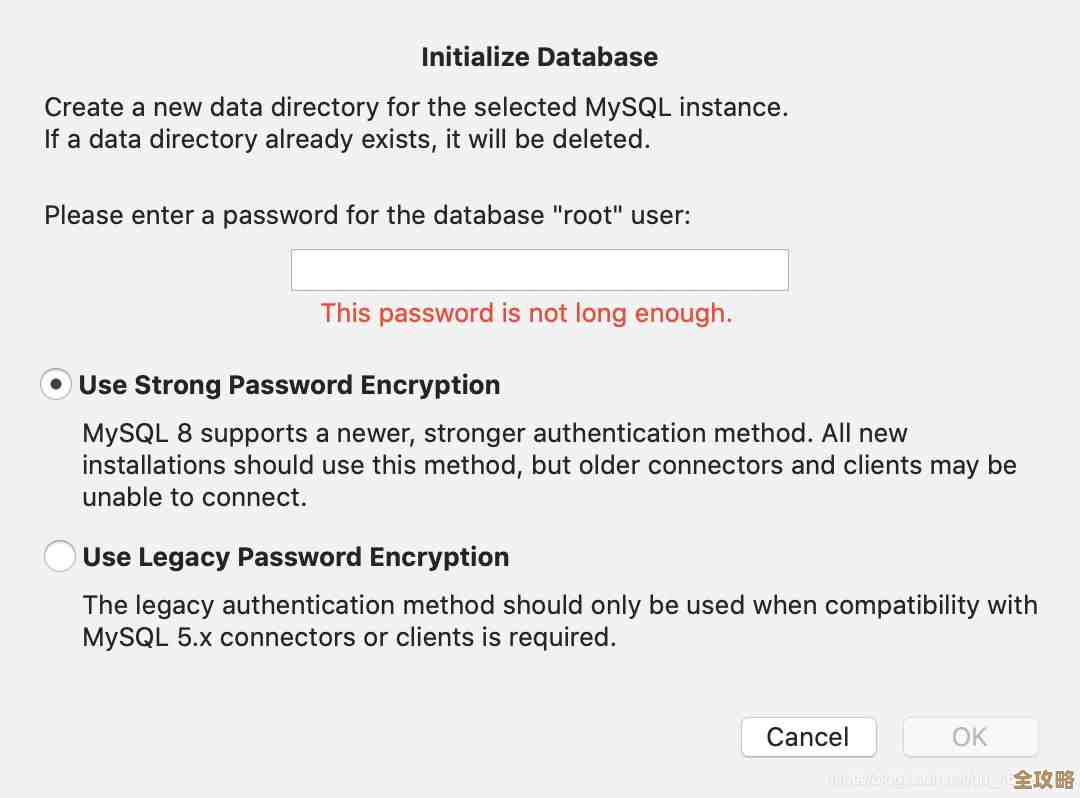

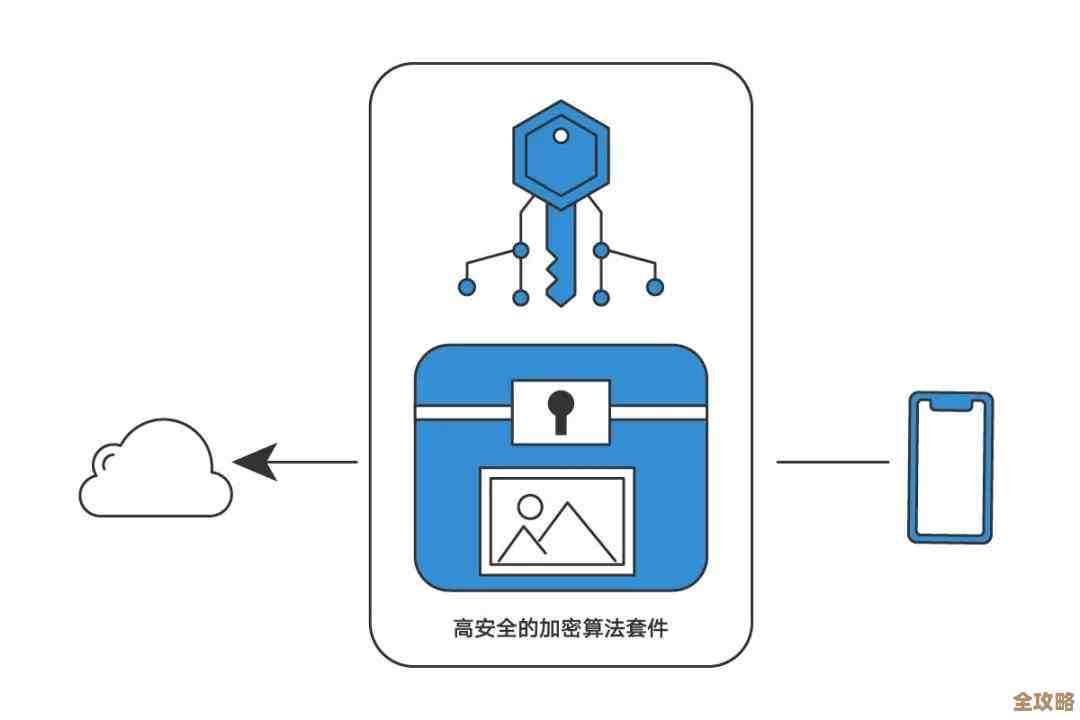

更关键的是逻辑上的锁,也就是加密技术,这就像给每个数据文件都配了一个独一无二的保险箱,即使有人神通广大拿到了你的数据文件,没有钥匙(也就是加密密钥)他也只能看到一堆乱七八糟的乱码,主流云服务商现在基本都默认对静态数据进行加密,这里有个有趣的分支叫客户管理密钥,意思是这把“保险箱钥匙”由你自己保管,云服务商都打不开,这就好比银行给你一个保险柜,但钥匙你拿着,银行只有在你本人操作时才能配合开门,大大增强了你的控制权。

第二道关:数据在路上,派“加密镖局”护送

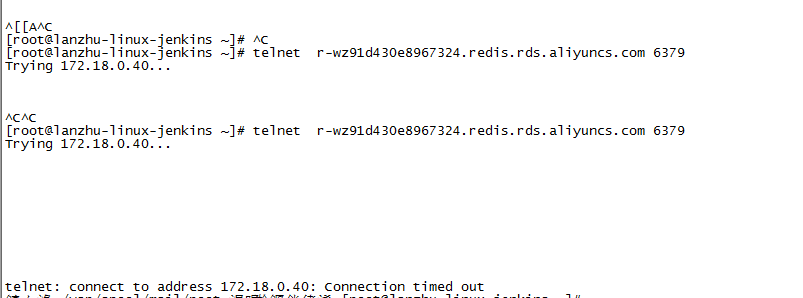

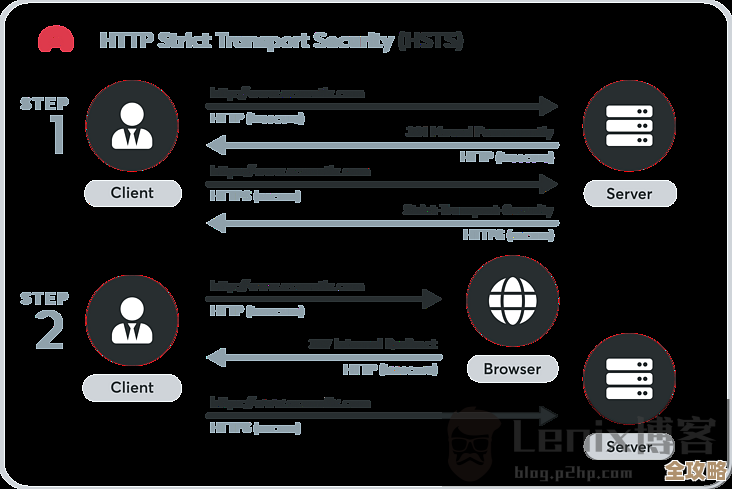

当数据需要被调用、在不同服务器间传输时(比如你从网盘下载一个文件,或者一个App在调用云端数据库),它就像是在路上运送的珠宝,这时候,云安全技术会使用像TLS/SSL这样的协议(就是你浏览器地址栏那个小锁头标志),给数据建立一个加密的隧道,任何想在半路拦截数据的人,看到的也只是加密后的信息流,这确保了数据在旅途中的安全。

第三道关:设置精明的“门禁系统”和“监察官”

光锁起来还不够,谁可以访问这些数据,能做什么操作,需要一套极其精细的管理体系,这就是身份与访问管理,它就像一个超级智能的门禁系统,你可以设定规则:只有A部门的员工才能进入B文件夹,而且他们只能看,不能复制也不能删除;而部门经理或许有删除的权限,通过多因素认证(比如除了密码,还需要手机上的验证码)这样的方式,大大降低了密码被盗用的风险,这样可以确保即使黑客拿到了一个员工的账号密码,也因为没有第二重验证而无法进入。

光有门禁还可能有漏洞,所以还需要一个时刻盯着监控屏幕的“监察官”,这就是安全监控与日志审计,云环境里几乎所有的操作,比如谁在什么时候登录了、访问了哪个文件、进行了什么操作,都会被详细记录下来,通过大数据分析和机器学习,这套系统能快速发现异常行为,一个平时只在上午9点登录的北京账号,突然在凌晨3点从国外试图登录并大量下载数据,系统会立刻报警甚至自动阻断这次访问,这种持续性的监控,构成了事后追溯和实时防御的基础。

第四道关:主动的“漏洞扫描器”和“虚拟防火墙”

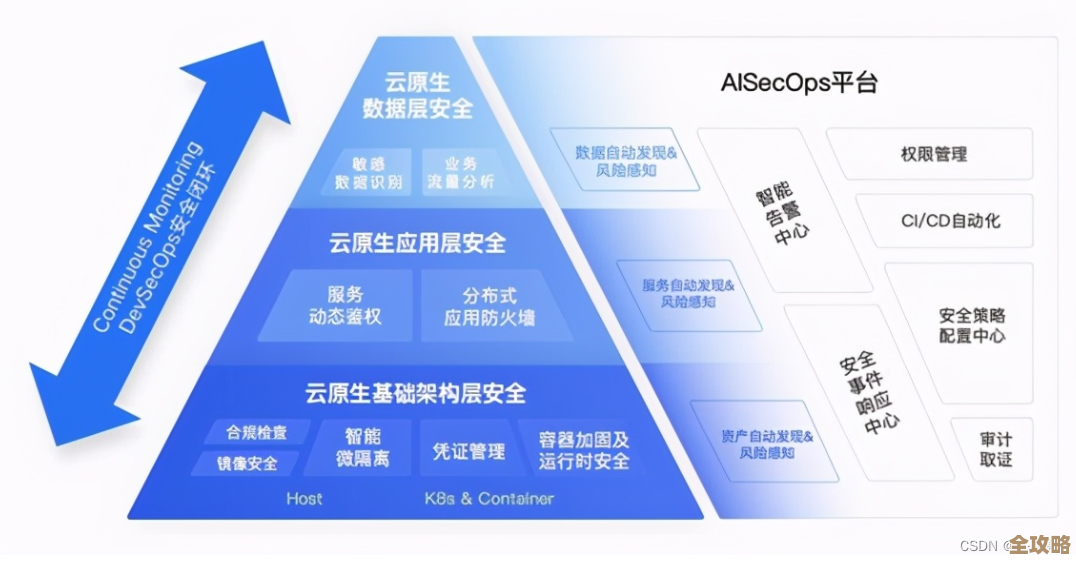

云上运行着大量的应用程序,这些程序本身可能有漏洞。云安全态势管理和云工作负载保护平台这类技术,就像主动的“安全医生”和“贴身保镖”,它们会持续扫描你的云环境配置是否符合安全最佳实践,比如存储桶是不是不小心设成了“公开可读”;同时也会检查虚拟机或容器里的应用程序是否存在已知的安全漏洞,并及时提醒你打上补丁。

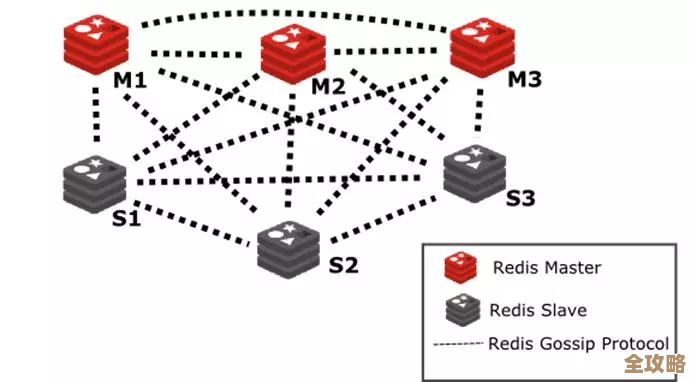

而微隔离技术,则像是在云内部修建了很多个防火隔间,传统防火墙只保护整个大楼的出口入口,但一旦坏人进来了,就能在大楼里横行无忌,微隔离则是在大楼内部每个房间门口都设了门禁,即使黑客攻陷了云环境里的一台服务器,微隔离也会阻止他轻易地横向移动到其他存有更重要数据的服务器上,把损失控制在最小范围。

总结一下

所以你看,云安全并不是一个单一的法宝,而是一套环环相扣的组合拳,从数据静止时的加密存储,到传输时的加密通道,再到精细到人的访问控制,加上7x24小时不眠不休的安全监控和日志审计,最后辅以主动的漏洞管理和内部的区域隔离,这些技术层层叠加,共同在变幻莫测的网络世界中,为我们的数据构筑起一座动态的、智能的、可成长的坚固堡垒,云服务商提供了这些强大的工具,但如何用好它们,根据自身业务进行配置和管理,也需要我们使用者具备相应的安全意识,双方共同努力,才能实现真正意义上的数据安全。

(注:以上技术概念和举例参考了主流云服务商如AWS、Azure、Google Cloud以及网络安全公司如Palo Alto Networks, CrowdStrike等公开分享的安全实践框架和理念。)

本文由畅苗于2025-12-25发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/67958.html