数据库被病毒盯上了,别慌,这些事你得赶紧知道才行啊

- 问答

- 2025-12-24 05:37:06

- 1

(来源:综合自多家企业安全服务商发布的应急响应指南与专家建议)

数据库被病毒盯上了,这绝对是任何一个公司或组织最不想遇到的噩梦之一,一想到里面存着的客户信息、财务数据、核心业务记录可能被锁死、被偷走甚至被删除,负责人肯定急得满头大汗,但越是这种时候,越不能自乱阵脚,慌,解决不了任何问题,反而可能让情况变得更糟,现在你需要做的,不是立刻去找杀毒软件,而是先冷静下来,按部就班地处理,下面这些事,是你必须赶紧知道的。

第一件事:千万别急着交钱!也别轻易断开网络!

发现数据库被加密,屏幕上出现勒索信,第一个本能反应可能是:“完了,赶紧交钱把数据赎回来吧!” 第二个反应可能是:“快!把网线拔了,别让病毒再传了!”

停!这两个反应都非常危险。 (来源:国内外多个网络安全应急响应中心的联合警告)

关于交钱:黑客要你支付比特币或其他虚拟货币,承诺给你解密密钥,但你必须明白,这完全是一场赌博,而且你输的概率非常大,有很多受害者付了钱之后,黑客直接就消失了,根本不会给你解密工具,你的钱打了水漂,数据依然被锁着,更糟糕的是,你支付赎金这个行为,等于是在告诉黑客:“我这招管用,这个公司愿意给钱。” 这会使你成为黑客们反复攻击的目标,甚至他们会把你的公司标记为“易得手目标”分享给其他犯罪团伙,无论压力多大,都不要把付钱作为首选方案。

关于断网:立刻断开受影响服务器的网络听起来很合理,但这可能会切断你追查病毒来源的唯一线索,安全专家需要通过分析服务器上的网络连接、日志记录来判断病毒是怎么进来的、它还尝试连接了哪些地方,如果你贸然断网,这些重要的证据可能就丢失了,正确的做法是,在确保安全的前提下,先进行必要的证据保全。

第二件事:立刻“隔离”病人,防止疫情扩散

把被感染的数据库服务器想象成一个得了烈性传染病的病人,你要做的不是立刻杀死它(可能会伤及数据),而是先把它隔离起来,避免传染给其他健康的“人”(公司内部的其他服务器和电脑)。

(来源:常见的企业安全事件响应流程)

这个隔离是物理上的,如果可能,你应该安全地断开这台服务器与公司内部网络的所有连接,但先别关机,为什么不能关机?因为一旦关机,服务器内存里正在运行的病毒进程就会消失,一些有用的调查线索也会随之湮灭,安全专家更倾向于在系统还在运行的时候进行“内存取证”,这能发现病毒在干什么、它的解密密钥是否暂存在内存里等关键信息。

你要立刻检查与这台数据库服务器有紧密来往的其他系统,连接这个数据库的网站服务器、应用程序服务器、员工使用的管理后台等,这些地方很可能也已经潜伏了病毒,或者被黑客留下了“后门”,必须对这些相关系统进行全面的安全检查。

第三件事:评估损失,搞清楚到底丢了什么

在隔离之后,你需要立刻弄清楚这次攻击的破坏面有多大。 (来源:数据泄露应对策略)

- 数据被加密了? 检查一下是不是所有数据文件都被加密了,还是只有一部分,尝试用备份的文件恢复一小部分数据,看看是否能正常打开,这能验证备份的有效性。

- 数据被偷走了? 这是比加密更严重的情况,勒索病毒现在常常是“双倍勒索”:先偷偷把你的数据复制走,然后再加密,黑客会威胁你,如果不给钱,就把你的客户名单、员工社保号、商业合同等敏感信息公开在网上或卖给竞争对手,你需要根据数据库的内容,判断如果数据泄露,会触犯哪些法律法规(比如国内的网络安全法、个人信息保护法,或者欧洲的GDPR),并做好向监管部门和受影响的个人发出通知的准备。

- 系统被破坏了? 检查病毒是否只是加密数据,还是连系统配置也一并破坏了,导致即使有解密密钥,服务器也无法正常运行。

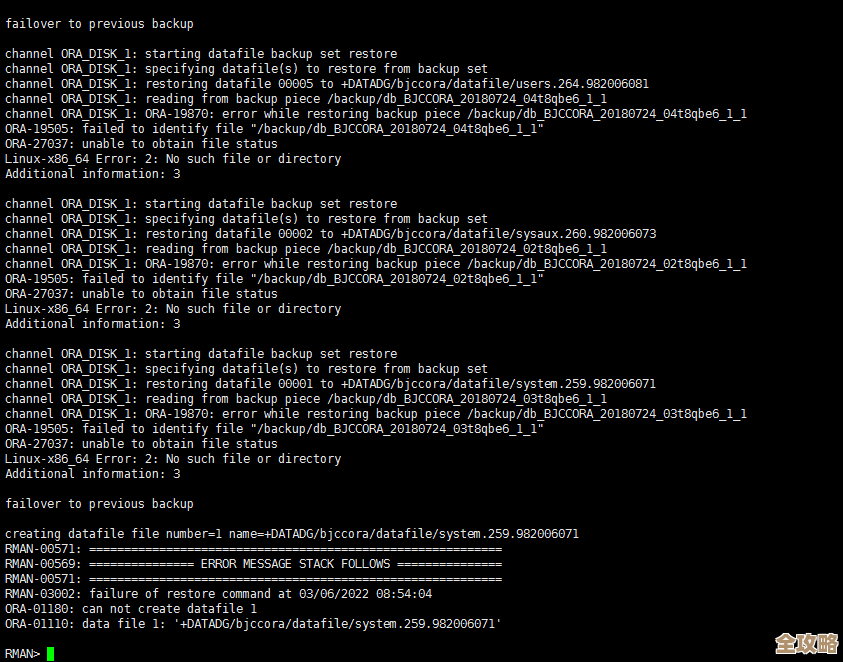

第四件事:唤醒“后悔药”——检查你的备份

这是整个救援行动中最关键的一步,你之前有没有定期、可靠地对数据库进行备份?而且这个备份是不是和主数据库网络隔离的? (来源:所有数据安全专家的核心建议)

很多勒索病毒非常狡猾,它们会先尝试寻找并加密或删除你网络里能找到的所有备份文件,一个有效的备份策略必须是“3-2-1法则”:至少保留3个数据副本,使用2种不同的存储介质(比如硬盘和磁带),其中1个副本要离线保存(比如断开连接的移动硬盘或云端隔离存储区)。

就是你检验备份系统是否靠谱的时候了,找一个最近一次的、确认是在病毒感染之前完成的干净备份,尝试在一個隔离的测试环境中进行数据恢复演练,确保恢复出来的数据是完整且可用的,如果你的备份是完好无损的,那么恭喜你,你有了最大的谈判底气,你可以选择不向黑客屈服,而是通过重建系统、恢复数据来解决问题,虽然这需要时间,但你的数据和尊严都保住了。

第五件事:该报警报警,该找专家找专家

不要觉得自己能默默搞定一切,数据库被勒索病毒攻击已经属于网络安全事件,应该立即向当地的公安机关网络安全保卫部门报告,报警不仅是你作为公民或企业的责任,警方也可能提供支持,并有助于从更大层面打击犯罪。

如果你内部没有专业的安全团队,强烈建议联系专业的网络安全公司或数据恢复机构,他们处理过大量类似案例,有专业的工具和经验来帮助你分析病毒种类、尝试寻找解密工具(有时安全公司会发布某些勒索病毒家族的免费解密工具)、彻底清除病毒残留并加固系统,靠自己摸索,可能会浪费宝贵的黄金处理时间。

也是最重要的事:秋后算账,堵上漏洞

在事件处理告一段落后,必须进行一次彻底的复盘。 (来源:事后的根本原因分析)

病毒不会凭空进来,它一定是通过某个漏洞钻进来的,常见的入口包括:

- 数据库本身的安全漏洞没有及时打补丁。

- 使用了弱密码,或者密码被泄露。

- 某个员工点击了钓鱼邮件,导致黑客控制了其电脑,进而跳转到数据库服务器。

- 数据库的远程访问端口直接暴露在公网上,且没有足够的防护。

找到这个根源,然后不惜一切代价把它堵上,加强员工的网络安全意识培训,建立更严格的备份和恢复演练制度,考虑部署更高级的威胁检测系统。

数据库中招固然可怕,但一个冷静、有序的应对流程能帮你把损失降到最低,记住核心要点:别付钱、先隔离、查备份、找专家、补漏洞,希望你这辈子都用不上这些知识,但一旦用上,它能救你的公司一命。

本文由歧云亭于2025-12-24发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/67364.html