黑客那些事儿,教你怎么搞定app漏洞顺便改数据库数据

- 问答

- 2025-12-24 00:13:07

- 2

(根据网络论坛与社群流传的非正式技术讨论整理)

开头先讲点实在的,很多人觉得黑客搞APP漏洞、改数据库数据是电影里那种敲几下键盘就完成的事儿,特别神秘,其实说白了,很多情况下不是他们技术多神,而是有些APP做得太糙,留了不少“后门”和“破绽”,咱们今天聊这个,不是为了教你去干坏事,而是让你明白这里面的门道,以后自己用APP也能多个心眼,知道风险在哪,用这些知识去做违法的事儿,后果非常严重。

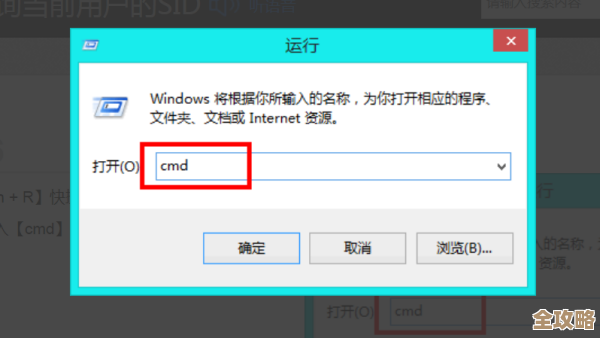

黑客盯上一个APP,第一步往往不是直接硬来,而是先“踩点”,这就跟小偷事先去看哪家窗户没关一样,他们会用一个叫“抓包工具”的东西(比如Charles、Fiddler,这些是软件名字),这个工具是干嘛的呢?你的手机APP和它背后的服务器(就是存数据的地方)不是一直在互相发消息嘛,比如你登录时,手机会把你的账号密码打包发给服务器验证,这个抓包工具就能在中间“偷看”甚至“截停”这些消息。

举个例子,你在一款购物APP里买个东西,原价100块,黑客用抓包工具看到手机发给服务器的消息里,可能就有一个数据写着“price:100”,这时候,他可能会尝试把这个数字改成“1”,然后再放行这条消息,看看服务器会不会傻乎乎地只收他1块钱,这种攻击手法,在圈子里常被叫做“中间人攻击”的一种应用,专门修改传输中的数据,很多早期或者测试不充分的APP,如果没对这类数据做严格的校验和加密,就可能中招,有些关于移动应用安全的老帖子会提到,十几年前有些游戏APP内购,就出过这种低级错误,被人用抓包工具改了支付金额,一块钱买了所有道具。

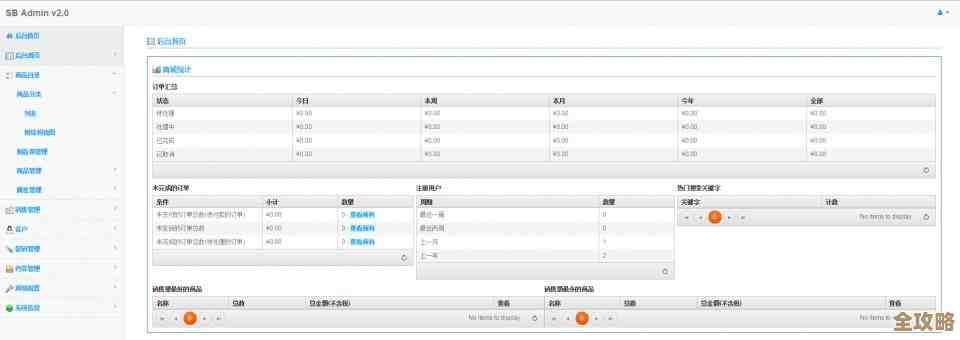

如果抓包改数据这招行不通,或者黑客想干票更大的,比如直接修改数据库里的用户信息(像积分、余额、会员等级),他们就会开始找APP本身的漏洞,这里面最常见的一类叫“越权访问”,这是什么意思呢?比如说,你登录APP后,你的权限只能查看和修改自己的信息,但APP在设计时可能有个缺陷:当你查看自己信息的时候,浏览器地址栏的网址可能是“www.xxx.com/user?id=123”,这个“123”就是你的用户ID,黑客会想,如果我把它改成“124”,是不是就能看到别人的信息了?如果服务器端没有检查这个“124”号用户是不是当前登录的人,那黑客就真的能看到别人的隐私了,更进一步,如果修改信息的接口也没做检查,黑客甚至能直接修改别人的资料、密码或者账户余额,在一些技术社区的历史案例分享中,不少社交APP和电商APP都曾被爆出过这类漏洞,导致用户数据泄露。

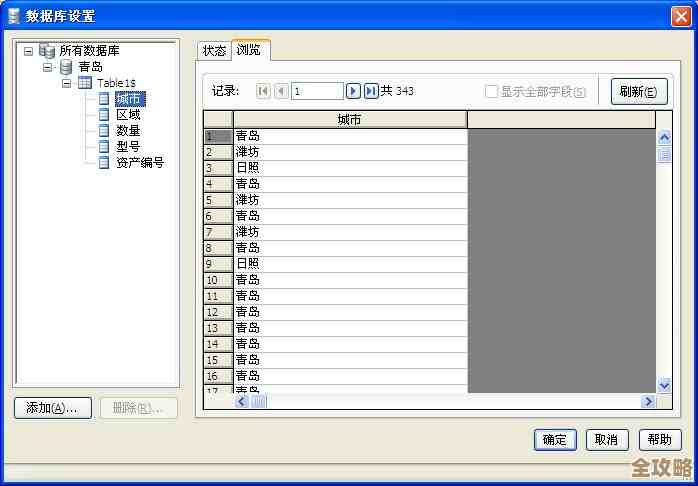

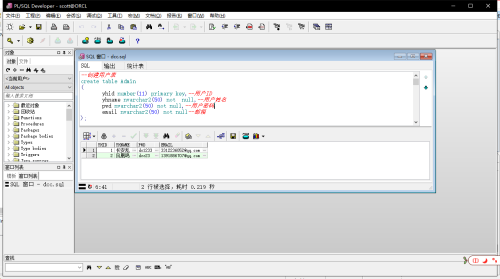

还有一种更狠的漏洞,叫“SQL注入”,这个听起来有点技术,但道理不难理解,数据库(比如MySQL)是用一种叫SQL的语言来对话的,比如APP登录时,服务器要查询数据库,SQL命令可能是:“SELECT FROM users WHERE username='张三' AND password='123456'”,黑客会在登录名那里不老实填“张三”,而是填一些特殊的字符,张三' OR '1'='1”,拼接到SQL命令里就变成了:“SELECT FROM users WHERE username='张三' OR '1'='1' AND password='xxx'”,因为‘1’=‘1’这个条件永远成立,数据库可能就会错误地返回所有用户信息,黑客可能就能绕过密码直接登录了,甚至是最高管理员的账号,通过这种漏洞,黑客理论上可以执行任何数据库操作,增删改查数据随心所欲,虽然现在成熟的开发框架基本都防住了这种古老漏洞,但一些开发不规范的小众APP、或者一些公司老旧的系统里,依然可能存在,一些网络安全爱好者会在合法授权的测试中偶尔发现这类问题。

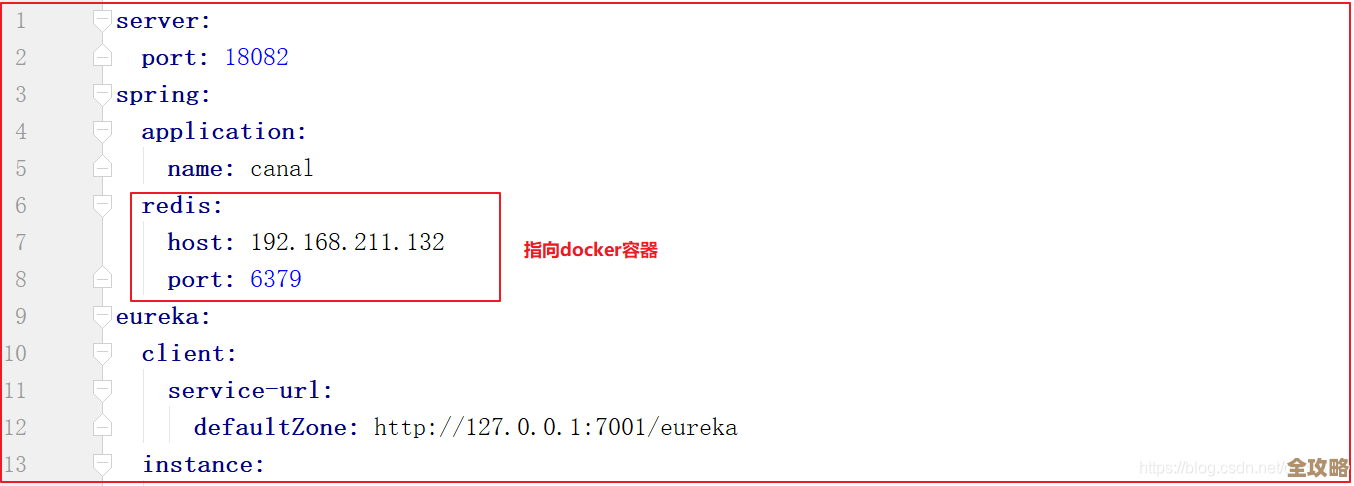

除了这些,黑客还会找“安全配置错误”,有些公司图省事,给测试用的数据库接口直接暴露在公网上,而且密码设得极其简单,admin/admin”,黑客用扫描工具扫到这种接口,就跟用钥匙开门一样直接进去了,或者,APP更新时不小心把存有机密信息(像数据库密码、API密钥)的配置文件一起打包发出来了,被人下载分析,就等于直接把家门钥匙给了别人,这类问题在所谓的“漏洞众测平台”上时有报告,属于非常低级的失误但危害巨大。

必须再三强调,上面说的所有方法,只要是未经授权对别人的APP和数据库进行操作,都是百分之百的违法行为,属于黑客攻击里的“入侵计算机系统”和“破坏数据”,轻则行政处罚、赔偿损失,重则面临牢狱之灾,现在国家在这方面的法律非常严格,到处都是监控,一抓一个准,正规的、有本事的网络安全工程师(白帽子),都是在得到企业授权的情况下,通过专门的渠道去帮助它们发现和修复这些漏洞,从而获得合法的奖励,这叫“白帽黑客”,了解这些知识,是为了提升我们自己的安全意识,知道一个合格的APP应该做好哪些防护,而不是为了去尝试,当你发现某个APP存在严重漏洞时,正确的做法是通过官方渠道联系对方公司安全部门,而不是自己动手去“测试”。

本文由歧云亭于2025-12-24发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/67220.html