解锁远程桌面核心命令:精准执行远程访问与控制的全流程实战解析

- 问答

- 2025-09-22 03:53:54

- 1

一场与代码的深夜对话

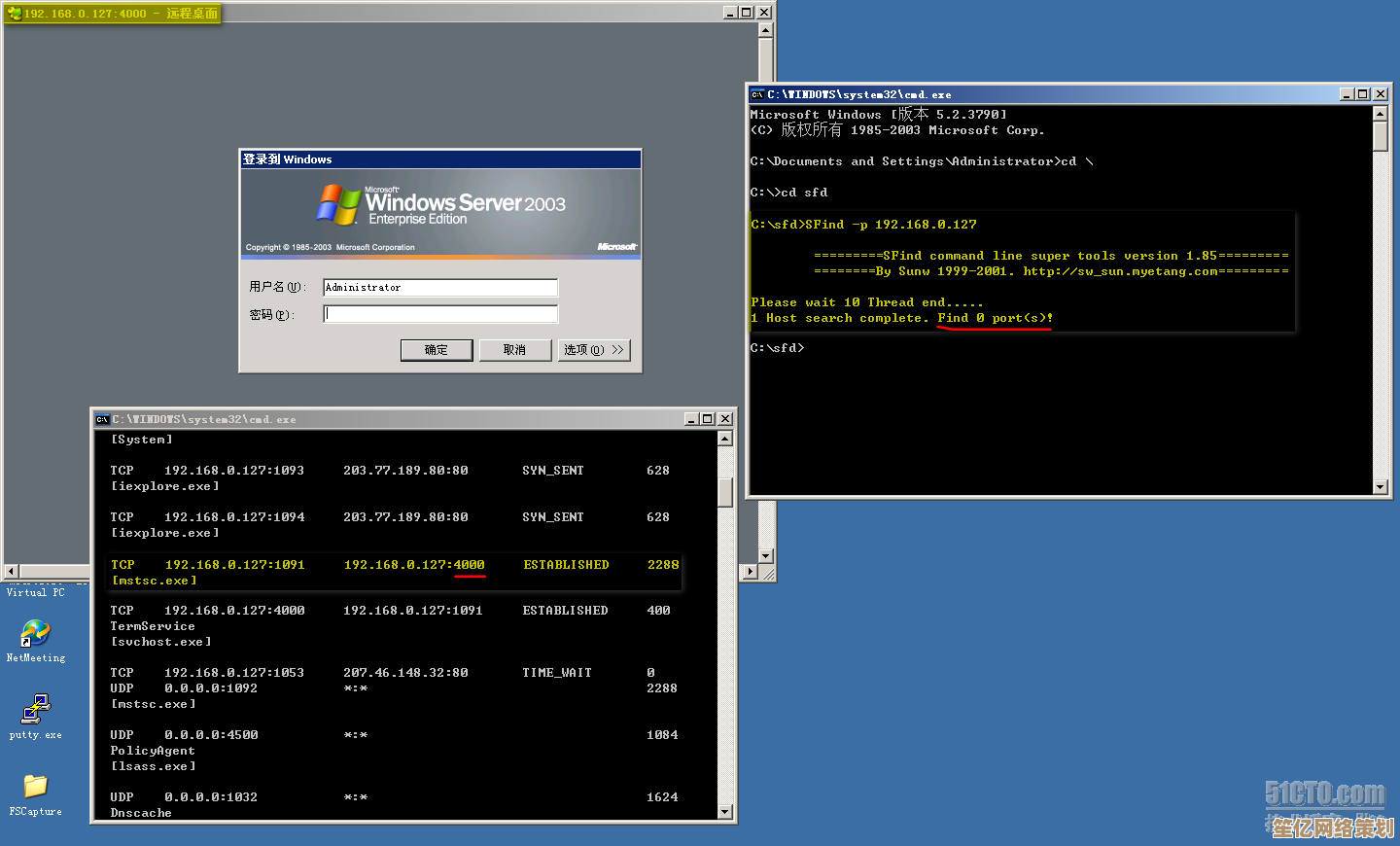

凌晨两点,屏幕的蓝光刺得眼睛发酸,第N次尝试通过远程桌面连接客户的服务器,结果卡在某个诡异的认证环节,我盯着命令行里那串冰冷的错误提示,突然意识到——远程访问这玩意儿,远不止是填个IP、点个"连接"那么简单。

那些教程里没告诉你的"潜规则"

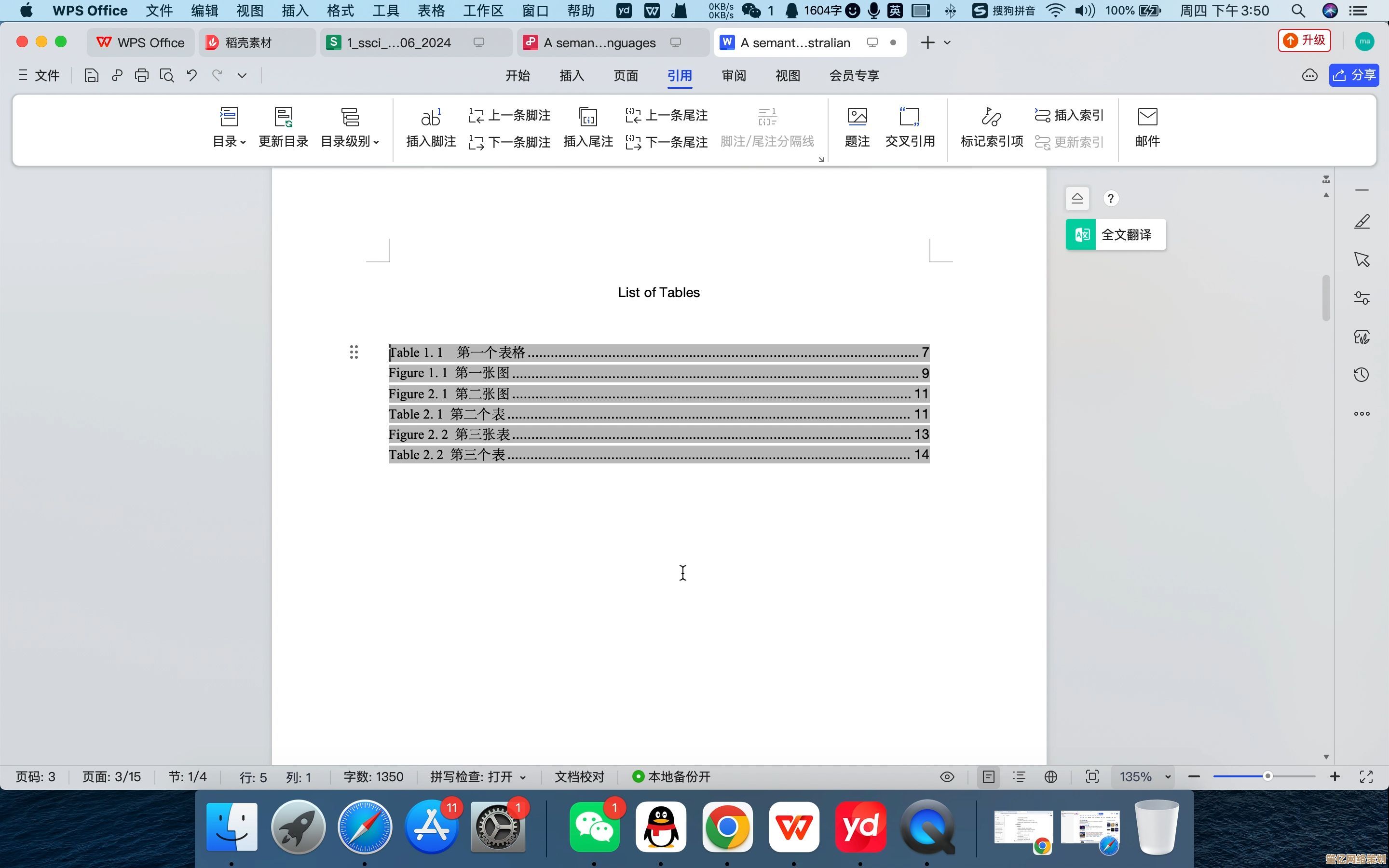

大多数教程教你用mstsc打开远程桌面,输入地址完事,但现实是,当你面对企业级防火墙、跳板机、或者那个总在更新的Windows组策略时,这种"傻瓜式操作"会瞬间失效。

比如上周,我帮一家设计公司迁移数据,他们的服务器藏在三层内网后,直接连?做梦,这时候得祭出netsh和route的组合拳:

# 先查路由表,确认跳板机路径 route print # 设置临时端口转发(别问我为什么不用GUI,有些服务器连桌面都没有) netsh interface portproxy add v4tov4 listenport=3389 connectaddress=内部IP connectport=3389

老板在旁边看得一脸懵:"你们IT不是点几下鼠标就行吗?" 我苦笑——真实世界里的远程访问,更像是在迷宫般的网络架构里摸黑找开关。

权限:那个让你头皮发麻的"灰色地带"

有一次,客户坚持用Administrator账号直接远程登录,理由是"方便",结果三个月后中了勒索病毒,全员加班恢复备份,血的教训:

-

别用默认端口:改掉3389,至少能挡掉80%的自动化扫描

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp] "PortNumber"=dword:00000d3d # 改为3389的十六进制值,或者随便换个

-

限制登录IP:在高级防火墙规则里加一条,只允许特定IP连RDP

New-NetFirewallRule -DisplayName "限制RDPIP" -Direction Inbound -LocalPort 3389 -Protocol TCP -Action Allow -RemoteAddress 192.168.1.100

(写到这儿突然断电,文档没保存…重来,这就是为什么我恨Windows的自动更新。)

当一切失灵时:救命的后门命令

某次在客户现场,远程桌面服务(TermService)莫名崩溃,连本地控制台都卡死,最后靠sc命令强行重启服务:

sc config TermService start= auto sc stop TermService sc start TermService

——结果发现是某个组策略在后台偷偷改了服务权限,这类问题就像幽灵,你永远不知道下次它会以什么形态出现。

我的私人工具箱

qwinsta/rwinsta:查看/踢掉远程会话(比任务管理器快10倍)xfreerdp:Linux下救急用,支持NLA认证的替代品- 注册表里藏着的

AllowConnections键值:某些Windows版本会莫名其妙关闭远程访问

尾声:代码之外的人性战场

最难的从来不是技术,是说服客户别用"password123"当登录密码,是解释为什么半夜两点我还在帮他们解锁被组策略锁死的会话,是面对"这功能不是应该自动好吗"的灵魂质问时保持微笑。

远程桌面的本质,其实是信任的桥梁——而命令,只是修桥的工具,我得去补觉了,毕竟天快亮了,而下一个故障永远不会迟到。

本文由召安青于2025-09-22发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/6047.html