深入解析Linux系统root账户的权限管理与安全应用策略

- 问答

- 2025-10-28 09:16:52

- 58

root账户的本质与权限

root账户是Linux系统中拥有最高权限的用户账户,通常其用户ID为0,可以把它理解为系统的“超级管理员”或“上帝模式”,拥有root权限意味着可以对系统进行任何操作,包括但不限于:

- 读写任何文件:可以查看、修改甚至删除系统核心文件和其他用户的私人文件。

- 安装和卸载软件:可以对系统级的程序和库进行安装、更新和移除。

- 管理系统进程:可以启动、停止或强制结束任何正在运行的程序和服务。

- 更改系统配置:可以修改网络设置、用户账户、安全策略等所有系统级别的配置。

- 绑定特权端口:可以开启1024以下的网络端口(如Web服务的80端口)。

这种无所不能的权力是一把双刃剑,它是系统管理和故障排查所必需的;任何微小的误操作或恶意命令,都可能导致系统崩溃、数据丢失或安全漏洞。

第二部分:root权限管理的核心原则与策略

鉴于root权限的巨大风险,必须遵循“最小权限原则”,即:在日常使用中,除非绝对必要,否则不应使用root账户,具体的策略包括:

-

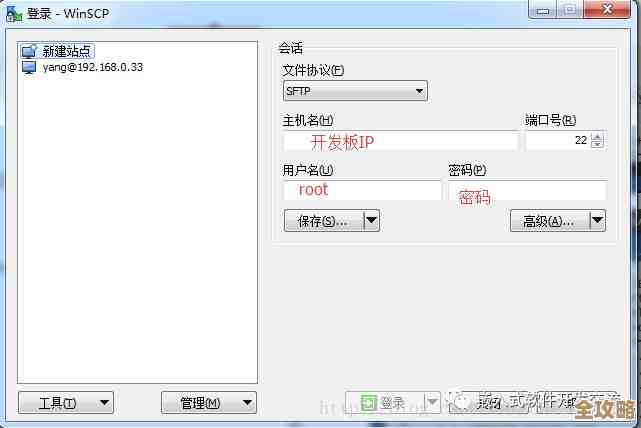

禁止root直接远程登录 这是最基本也是最重要的安全措施,攻击者常通过暴力破解等方式尝试登录root账户,应通过修改SSH服务配置文件(如

/etc/ssh/sshd_config)将PermitRootLogin设置为no,这样,即使攻击者猜到了root密码,也无法直接进入系统。(来源:常见的Linux安全加固指南) -

使用普通用户账户与sudo机制

- 日常使用普通用户:为每个系统管理员创建一个独立的普通用户账户,用于日常登录和操作。

- 利用sudo提权:当需要执行特权命令时,在命令前加上

sudo,系统会临时赋予该普通用户root权限来执行这一条命令,并在执行完成后收回权限,这既满足了操作需求,又记录了谁在什么时候执行了什么特权命令(日志位于/var/log/auth.log等位置),实现了权限的可追溯性。(来源:sudo官方文档及Linux权限管理实践)

-

精细控制sudo权限 并非所有需要使用sudo的用户都需要完整的root权限,可以通过编辑

/etc/sudoers文件(使用visudo命令编辑以确保语法正确),为不同用户或用户组分配特定的命令权限。- 示例1:允许用户

zhangshan仅能重启Web服务器:zhangshan ALL=(root) /bin/systemctl restart nginx - 示例2:允许

wheel用户组的成员拥有所有权限:%wheel ALL=(ALL) ALL这种精细化授权进一步降低了风险。(来源:sudoers文件格式说明)

- 示例1:允许用户

-

使用强密码并定期更换 无论是root账户本身的密码,还是那些拥有sudo权限的普通用户密码,都必须是强密码(长字符、包含大小写字母、数字和特殊符号),并制定策略定期更换。

第三部分:高级安全应用策略

对于安全性要求极高的环境,可以采取更严格的措施:

-

使用密钥认证替代密码登录 对于SSH登录,彻底禁用密码登录,强制使用公钥-私钥对进行认证,私钥保存在用户本地且通常有密码保护,这比单纯的密码要安全得多,能有效防范暴力破解。(来源:SSH密钥认证最佳实践)

-

限制su命令的使用

su命令允许用户切换身份,包括切换到root,可以通过限制只有特定的用户组(如wheel组)才能使用su命令,来减少潜在的攻击面,这同样在/etc/pam.d/su等配置文件中设置。 -

利用审计工具 使用如

auditd这样的内核级审计工具,可以详细记录所有与安全相关的事件,特别是哪些用户尝试访问了哪些敏感文件或执行了哪些特权命令,便于事后审查和入侵检测。(来源:Linux Audit Daemon官方文档) -

定期审查日志 安全策略不是一劳永逸的,必须定期检查系统日志(如

/var/log/secure,/var/log/auth.log)和sudo日志,监控是否有异常登录尝试或可疑的特权命令执行。

管理Linux系统的root权限,核心思想是“敬畏权力,最小化使用”,通过禁止root远程登录、强制使用sudo、精细化授权这三项基本措施,可以构建起坚固的第一道防线,在更高安全需求下,结合密钥认证、限制su和启用审计,能够形成一个深度防御体系,从而在保证系统可管理性的前提下,最大程度地保障系统的安全。

本文由寇乐童于2025-10-28发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/49604.html