深化密钥管理:解析KMS如何助力企业提升数据安全与合规性

- 问答

- 2025-10-02 15:12:23

- 1

KMS如何让企业数据安全不再“纸上谈兵”

记得去年和一个做金融科技的朋友聊天,他吐槽说公司上了那么多安全系统,结果审计时还是被揪出一堆密钥管理的问题——“密钥硬编码在代码里、权限混乱、轮换全靠手工,简直像用纸糊的墙挡洪水。” 这话虽然有点夸张,但背后的问题很真实:很多企业把“加密”当作万能解药,却忽略了管好密钥才是真正守住大门的钥匙。

密钥管理(Key Management)听起来技术又枯燥,但它的确是企业安全架构中最容易被忽视、却最能“一招毙命”的环节,而KMS(密钥管理系统),在我看来,就像是一个既严格又灵活的“密钥管家”——它不光帮你保管钥匙,还得确保每把钥匙在正确的时间、被正确的人用来开正确的锁。

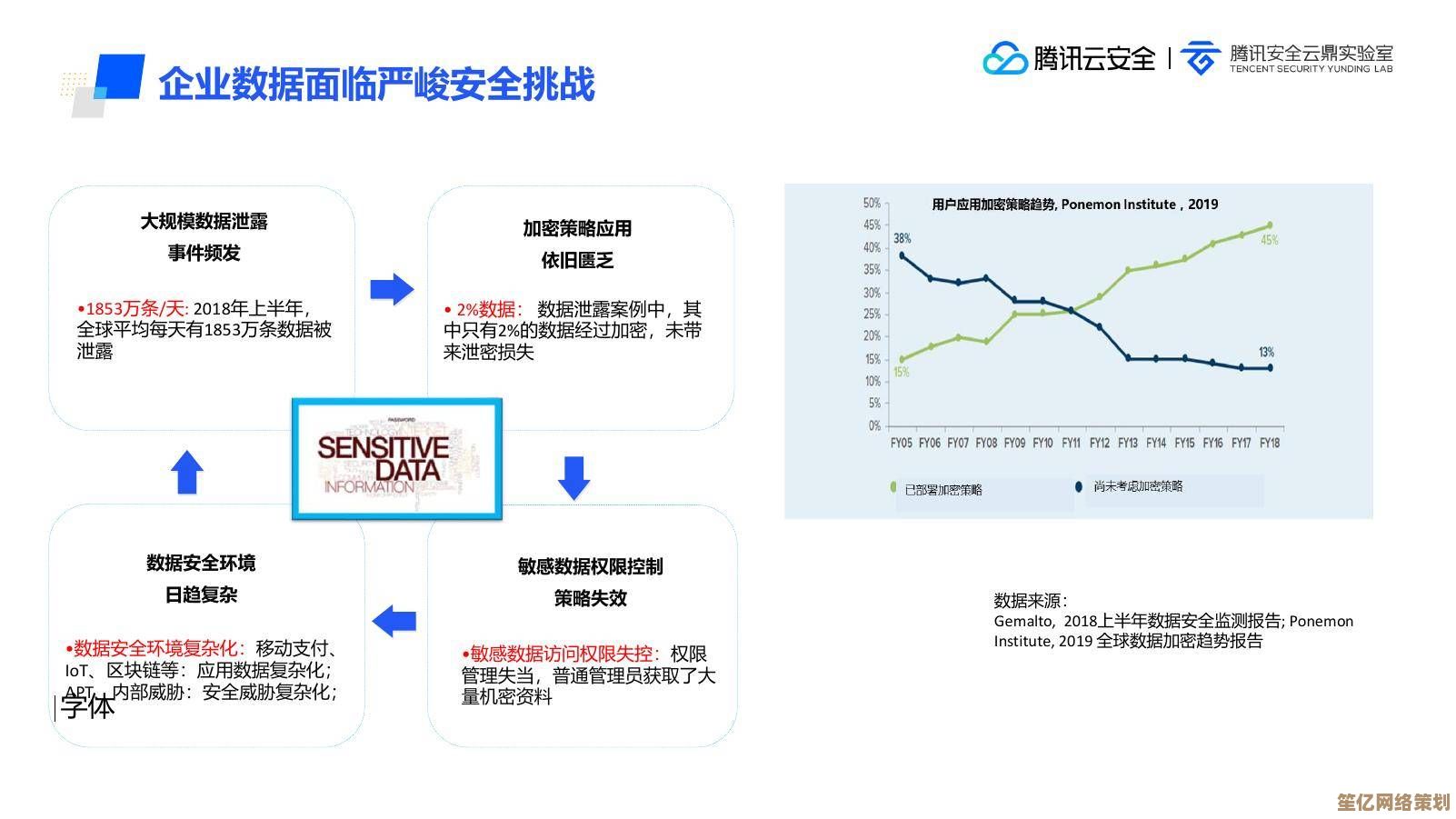

为什么企业总在密钥管理上“翻车”?

传统做法里,密钥管理常常是开发或运维团队“顺手”做的事,比如直接把密钥写进配置文件、用Excel表格记录密钥用途、甚至用内部聊天工具传密钥……这些操作听起来离谱,却比比皆是,一家电商公司曾因为测试环境的密钥泄露,导致用户数据被爬取,事后才发现那个密钥已经三年没轮换过,访问权限竟然还挂着离职员工程号。

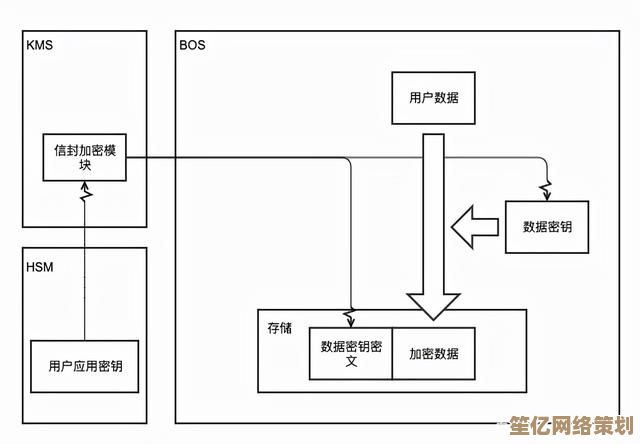

问题核心在于:密钥本身也是数据,如果密钥得不到保护,加密就像把保险箱的密码贴在箱子上,而KMS的思路是把密钥和加密操作从业务系统中剥离出来,形成一个独立的、受控的安全层——你可以理解为给密钥专门建了一个“金库”,每次使用需按流程申请,全程留痕。

KMS不只是技术工具,更是合规“抓手”

我以前觉得KMS就是个API接口,调一下就拿密钥,但后来发现它的价值远不止于此,尤其是在合规严苛的行业(比如金融、医疗),KMS能帮你把散落各处的密钥管控统一起来,形成可审计的证据链。

比如某医疗云服务商在通过HIPAA认证时,原本手工维护的密钥体系根本无法满足“密钥定期轮换”和“访问分钟级追溯”的要求,后来他们用KMS定制了自动轮换策略,每次密钥使用都关联到具体操作人和业务场景,审计时直接导出日志报告,反而成了通过认证的加分项。

这种“合规驱动”的需求在国内也越来越明显——等保2.0、数据安全法都对密钥生命周期提出了明确要求,而KMS的标准化操作(生成、存储、轮换、销毁)恰好能把这些要求落地成具体动作,而不是堆砌文档。

真实场景:KMS如何解决“既要又要”的难题?

理想中企业希望安全策略万无一失,但业务部门常抱怨“流程太复杂影响效率”,KMS如果能设计得好,其实可以在安全和效率之间找平衡。

举个反例:某公司为了“绝对安全”,要求每次调用密钥都需三个管理员审批,结果一次促销活动因为密钥申请卡批导致系统延迟,营收损失比安全事件还惨重。

后来他们换了一种思路——用KMS做分级策略:核心交易链路用硬件加密机+多因素认证,而普通业务数据采用自动审批+短期密钥。安全策略不能一刀切,得跟着数据价值走,这也是为什么我觉得KMS实施前必须厘清业务场景:哪些数据值得用“重兵把守”,哪些可以适当放宽。

我的观察:KMS的未来不在“更复杂”,而在“更智能”

现在很多KMS产品都在堆功能,但企业真正需要的是“能理解业务的安全能力”,比如能否结合访问行为自动识别异常?能否在密钥泄露风险升高时主动触发轮换?甚至能否预测哪些业务即将面临合规检查?

我见过最巧妙的一个案例是某游戏公司用KMS结合风控系统:当检测到异常登录时,不仅冻结账号,还自动触发相关数据密钥的临时失效,直到身份复核通过,这种动态响应机制才是未来方向——安全体系不该是静态的铁板,而该像免疫系统一样随时反应。

密钥管理是场持久战,没有终点

说到底,KMS不是买来就能高枕无忧的工具,它需要配套的制度、培训,甚至需要改变团队协作习惯,就像我那位金融科技朋友后来说的:“上了KMS反而暴露了我们流程的漏洞——但这是好事,总比漏洞藏在暗处强。”

或许最好的密钥管理状态是:你感觉不到它的存在,但它一直在默默工作,而当我们不再把密钥管理当成技术问题,而是看作一种安全文化和运营纪律时,企业才能真正做到“加密之外,更有保障”。

写到这里,突然想起之前某位工程师吐槽:“密钥管理?不就是把钥匙藏好嘛!”——但现实往往是,藏得越好,自己找不着的时候越多,或许这就是数字时代的黑色幽默吧。

本文由酒紫萱于2025-10-02发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/17013.html