基于Win2003平台构建高效企业信息安全管理体系的关键步骤

- 问答

- 2025-09-30 06:45:47

- 1

基于Win2003平台构建高效企业信息安全管理体系:一场与时间赛跑的务实之旅 😅

可能有人会笑:“都什么年代了,还在搞Win2003?” 但现实往往比想象骨感得多,就在去年,我协助本地一家中型物流公司做安全评估时,惊讶地发现他们核心的货运调度和财务系统,依然顽固地运行在几台老旧的Win2003服务器上,不是不想换,而是那套定制化的行业软件,供应商早跑路了,新系统迁移的成本和风险高得吓人,老板拍着我的肩膀苦笑:“老弟,安全这块,你就在这‘老古董’上,给我整出点‘新花样’吧!” 💼 这场与时间赛跑的加固之旅,就此开始。

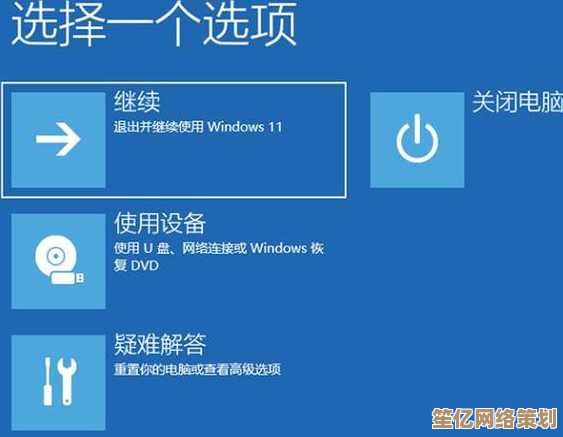

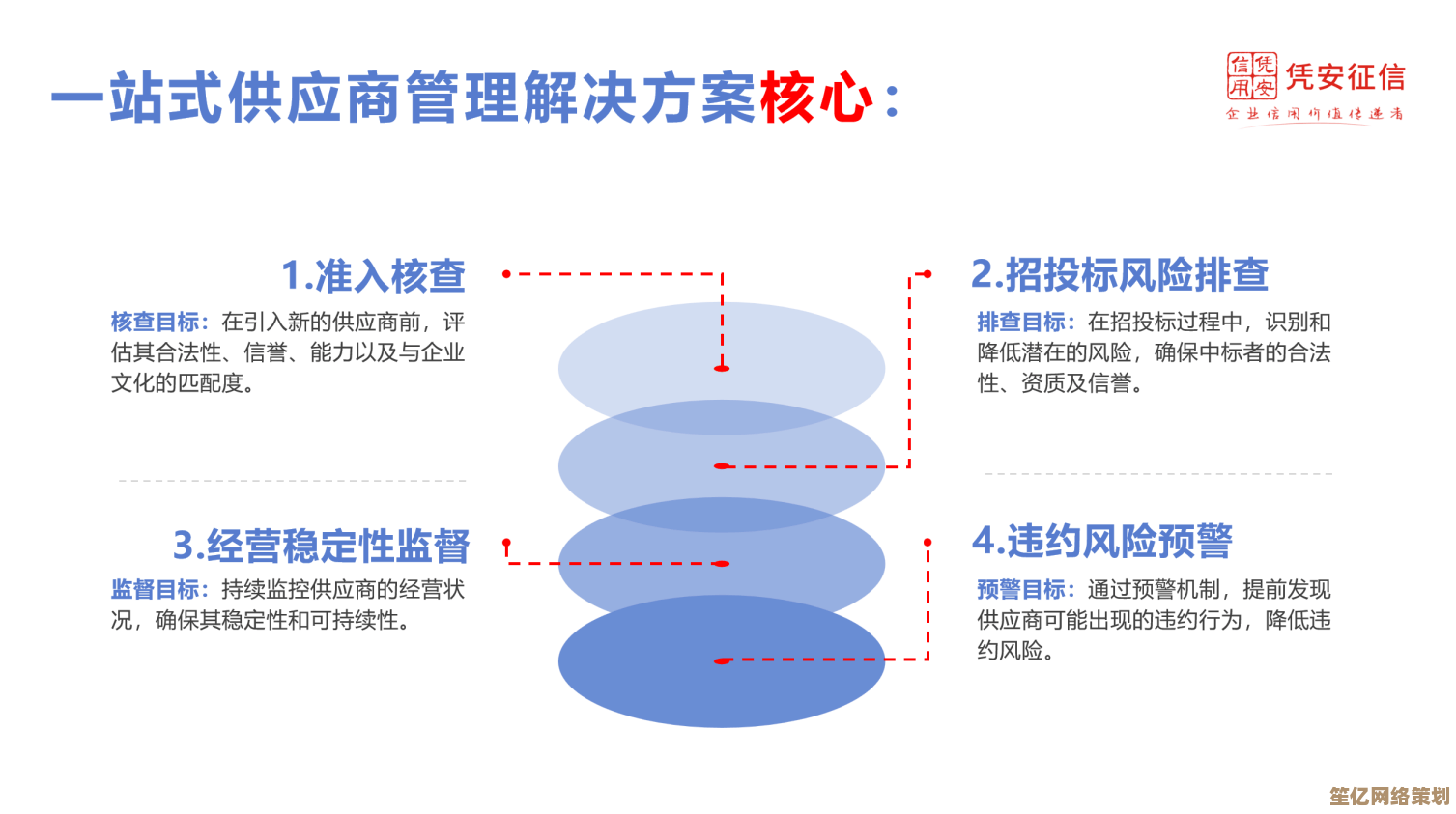

第一步:认清现实,放弃幻想,摸清“老家底” (别指望自动扫描工具全搞定!) 别一上来就想着用Nessus扫一扫完事,Win2003太老了,很多现代扫描工具要么不支持,要么结果错漏百出,我们花了整整一周,手动+半自动结合:

- 物理定位+贴标签: 带着实习生小刘,钻机房、捋网线,一台台确认哪些物理服务器和终端还在跑2003,老机房线路乱得像盘丝洞,找到一台角落里的服务器时,上面灰尘厚得能写字——它居然还在跑着老版本的数据库服务!立刻贴上醒目的“高危-待处理”标签。📍

- 应用与数据流人工梳理: 和业务部门泡在一起,拿着流程图,用最笨的“人肉”方式,搞清楚关键业务(如财务结算、运单跟踪)到底依赖哪些2003服务器,数据怎么流动,结果发现,那套“古董”调度系统,竟然每晚还要通过一个古老的FTP脚本(明文存储密码!😱)把数据推送到另一台Win10机器做报表,这个隐蔽通道成了重大风险点。

- 账号权限“考古”:

net user,net localgroup administrators这些命令敲了无数遍,发现一个惊人的现象:为了“省事”,近一半的办公电脑,用户日常竟都用本地管理员权限登录!理由是“装驱动、改配置方便”… 历史遗留的共享目录权限更是乱成一锅粥。

第二步:极限加固:在“螺蛳壳里做道场” (微软抛弃了它,我们得自己缝缝补补) 微软早停了支持,补丁?别想了,得用非常规手段:

- 网络层“画地为牢”: 在核心交换机上,给所有Win2003服务器划了严格的VLAN,只允许访问绝对必要的IP和端口,比如那台数据库服务器,只允许应用服务器的IP访问特定端口,其他一律DROP,防火墙规则细得像筛子,用Windows自带的

netsh advfirewall写了堆脚本,虽然语法古老,但胜在原生可靠。🛡️ - “降权”运动: 强制推行“最小权限”,说服老板下了死命令:所有日常办公,禁用本地管理员登录! 为此专门写了个简陋的批处理,放在登录脚本里,自动把用户从本地管理员组踢掉 (

net localgroup administrators [username] /delete),初期抱怨声一片,运维老张电话被打爆,但挺过两周,大家也习惯了,特殊需要?走审批流程开临时权限。 - 日志“土法炼钢”: 2003的日志功能弱且难集中,我们用

eventcreate命令自定义了一些关键事件记录,再写了个VBS脚本,定时把重要的安全日志、系统日志、应用日志,压缩后SCP到一台加固的Linux日志服务器上,虽然延迟几个小时,但总比没有强,发现异常登录尝试,就靠这笨办法追查。 - 物理/USB管控“简单粗暴”: 关键服务器所在机房,加装门禁和摄像头,对所有还能接触这些老机器的运维人员,严格登记USB使用,在组策略里直接禁用了所有USB存储类设备的安装(靠

usbstor.inf等文件的权限控制),要用?填纸质单,专人陪同操作并记录,很原始,但有效。

第三步:监控与响应:人眼+“笨”脚本,盯紧风吹草动 (没有SIEM?那就人肉SIEM!) 没有钱上高大上的安全信息和事件管理(SIEM)系统监控这些老家伙:

- 关键进程守护脚本: 写了个循环检查关键服务(如数据库、调度服务)的批处理,如果挂了,自动尝试重启一次,并发邮件+短信告警,有次数据库服务半夜崩溃,脚本重启失败,短信把我和老张从梦里揪起来,避免了次晨的业务瘫痪。📞

- “异常登录”人工盯梢: 定期(每天下班前)手动查看导出到Linux服务器上的安全日志,用

grep过滤“失败登录”事件,有次发现一个已离职员工的账号,在凌晨多次尝试登录财务服务器,IP还是外地的!立刻封禁账号,深挖下去发现是账号清理遗漏,惊出一身冷汗。 - 文件完整性“快照”比对: 每周用

dir /s导出关键系统目录和应用的文件夹列表(包含文件大小、修改时间)到只读介质保存,下次再导出,用fc命令简单比对,虽然粗糙,但有一次确实发现system32下多了个奇怪的dll,一查是某个“万能驱动”安装包偷偷塞的。

第四步:持续“输血”与逃生路线:承认脆弱,准备后路 (加固不是终点,迁移才是救赎) 我们很清楚,再加固,Win2003也是千疮百孔:

- 应用层隔离与代理: 说服业务部门,把那个需要明文FTP的老报表程序,迁移到了Win10机器上,老2003服务器只负责生产数据,新机器通过更安全的SFTP去拉取数据。在老旧系统和新世界之间,架设了一道“代理”桥梁。

- 虚拟化“棺材”: 将几台物理老服务器,用P2V工具迁移到了独立的ESXi主机上(严格隔离网络),虽然系统还是2003,但硬件故障风险大大降低,备份恢复也快多了。💾

- “逃生舱”计划制定: 与高层反复沟通,制定了清晰的核心业务系统替代/迁移路线图和时间表,并争取到了预算,把老系统的风险量化(一旦被勒索,日损失预估XX万”)摆在桌面上,是最有力的推动剂,准备了最坏情况下的手工业务流程(纸质运单?想想就头大,但总比完全停摆强)。

写在最后:一场注定失败的战斗?不,是务实的风险缓释 🏁

在Win2003上构建“高效”安全体系,本身就是个充满妥协的命题,它注定无法“完美”,更像是在老旧城墙的裂缝处,用我们能找到的任何材料——水泥、木板、甚至泥巴——去尽力填补,同时拼命在城内修建新的、更坚固的堡垒,这场物流公司的实践,充满了“土办法”和“人肉运维”的无奈,但也体现了在资源和技术限制下,务实的安全风险管理思维:认清资产、极限加固、持续监控、准备退路。

每当深夜被老旧服务器的告警惊醒,揉着惺忪睡眼处理问题时,确实会骂一句“这破系统!” 😤 但看到业务依然平稳运行,数据尚未泄露,又觉得这些缝缝补补的付出,在完成最终迁移前,为这家企业赢得了宝贵的喘息时间,安全有时无关炫技,而在于在现实的泥泞中,守护住那条虽不完美却至关重要的底线,毕竟,企业的生存与发展,才是终极目标,这场与老旧技术的赛跑,终点必然是彻底的革新,而过程中的每一步加固,都是为抵达终点争取机会。

本文由颜泰平于2025-09-30发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/14538.html