全面探讨IP地址更动的实际需求及安全实施策略分享

- 问答

- 2025-09-29 16:41:24

- 1

全面探讨IP地址更动的实际需求及安全实施策略分享

我至今记得那个凌晨三点,在金融公司数据中心里,空调嗡嗡作响,我盯着屏幕上即将被替换的旧IP地址,手指悬在回车键上迟迟不敢落下,隔壁同事的咖啡杯空了又满,空气里弥漫着紧张和咖啡因的味道,那次看似简单的核心数据库IP变更,差点让整个交易系统在开盘前瘫痪——仅仅因为一个被遗忘的备用接口配置,那一刻我冷汗都下来了,深刻体会到IP地址这串数字背后,牵动着多么复杂的网络生命线。

为什么非得动那串数字?IP变更的硬需求

IP变更绝非技术人员的“自找麻烦”,背后往往是业务推着走:

- 业务扩张的物理烙印: 去年我们电商平台用户量暴增,原有服务器集群直接撑爆,新采购的几十台服务器塞进机房,旧网段地址池根本不够分,不动IP?新机器只能当摆设,更别说跨地域部署了,北京、上海、深圳三地机房,各自独立的地址规划是刚需,否则路由表会乱成一锅粥。

- 安全升级的“换锁”逻辑: 经历过一次惨痛教训,某次安全扫描发现,老旧的财务系统(用的还是Windows Server 2008!)存在高危漏洞,偏偏它绑定的还是那个用了快十年的“著名”公网IP,简直是黑客的活靶子,安全团队急吼吼地要求隔离迁移,第一步就是给它换个“新门牌号”,切断外部扫描的惯性路径,IP变更在这里,就是最直接有效的安全隔离手段。

- 架构迭代的必然阵痛: 公司拥抱云原生,拆解巨石应用为微服务集群,原来一个VIP(虚拟IP)扛所有流量,现在要细分为订单、支付、用户等十几个独立服务IP,更麻烦的是混合云场景,本地IDC和公有云VPC之间,IP地址规划和路由打通简直是噩梦,不动IP架构根本玩不转,你懂的,上云不是简单搬家,是重构。

- 合规与优化的无形之手: 集团收购了另一家公司,两边网络要合并,好家伙,两边都用着192.168.1.0/24这个“爆款”网段,不改IP?内网直接冲突瘫痪,还有那次ISP(互联网服务提供商)优化建议,调整公网IP段以获取更优的BGP路由,对海外用户访问速度提升显著,这钱花得值。

别让变更变“事故”:那些年我们踩过的坑

IP变更的雷区,往往藏在细节和“我以为”里:

- DNS的“延迟陷阱”: 那次给官网负载均衡器换VIP,明明在DNS管理台改了A记录,TTL也设得很短(300秒),结果呢?全球各地用户反馈访问异常持续了快一小时,后来才揪出来,某些地区Local DNS根本不尊重TTL,缓存死活不更新!血的教训:改IP,DNS生效监控必须全球覆盖,光看管理台“已生效”三个字太天真。

- 硬编码的“钉子户”: 给某部门换应用服务器IP,自认为通知到位,结果第二天投诉来了——他们某个边缘小工具(N年前实习生写的Python脚本)里,居然把老IP地址写死在代码里了!翻遍文档都没提过这茬,从此学乖,变更前必须全网扫描,用nmap也好,用日志分析也罢,把那些偷偷依赖旧IP的“暗桩”全挖出来。

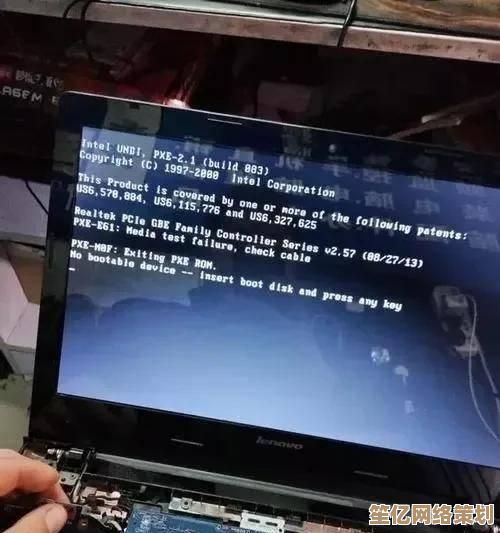

- 防火墙的“沉默杀手”: 迁移一台关键业务服务器到新网段,IP改完,应用测试也OK,结果半夜告警响了——它与另一台备份服务器的数据同步断了,排查两小时,最后发现新IP根本没加入备份通道的防火墙白名单!防火墙规则不会自动适应IP变更,它只会默默阻断。

- 人的“惯性依赖”: 运维小张习惯用Xshell保存了一堆服务器的会话,地址都是旧的,IP变更后,他手快连上了“老地址”,实际连到的已是另一台无关机器,还顺手执行了重启命令… 灾难!变更沟通必须落实到具体操作者,清除所有个人环境里的旧痕迹。

安全实施:给IP变更穿上“防弹衣”

踩坑多了,也摸索出几条保命的核心策略:

- 规划先行,地图要准: 别急着敲命令!先画图——新IP规划表、受影响的设备/服务清单(主机、网络设备、应用、依赖方)、详细的切换步骤(Step-by-Step)、回滚方案(关键!),这张“作战地图”必须经过核心人员(网络、系统、应用负责人)会审签字,磨刀不误砍柴工。

- DNS/缓存的“双杀”策略: 提前大幅降低相关域名的TTL值(比如降到60秒),变更时,先修改DNS记录,然后立即执行IP切换,别等!利用新旧IP短暂共存期(如有),或者靠负载均衡器引流,变更后,用全球分布式监测工具(如Gomez、Pingdom)持续验证DNS生效情况,盯着TTL过期时间。

- 变更窗口与灰度发布: 核心业务变更,死守维护窗口期,流量低谷时动手,能用灰度最好——比如负载均衡器先导10%流量到新IP池,观察监控指标(错误率、延迟、系统负载)稳如狗了,再逐步切全部,别总想着一刀切,风险太高。

- 验证清单,一条条打钩: 变更后验证不是点一下能访问就完事,我的清单包括:基础网络连通性(ping/telnet)、应用核心功能(登录、下单、查询)、关键后台作业(数据同步、报表生成)、所有相关监控项(Zabbix、Prometheus看板是否恢复绿色)、日志有无报错(ELK里搜error),一条条过,一条条确认。

- 回滚预案,真能救命: 每次变更,回滚步骤必须和主步骤一样清晰、可执行,明确回滚触发条件(比如错误率超5%持续5分钟),关键配置(旧IP的防火墙规则、路由条目)别急着删,先注释(disable),等稳定期过了再清理,手里有“后悔药”,心里才不慌。

- 沟通!沟通!还是沟通! 变更前邮件、群公告轰炸N遍,列出影响范围、时间、可能的中断,变更中,拉个作战群(企业微信/钉钉),实时同步进展和问题,变更后,发总结通告(成功/失败/遗留问题),别怕啰嗦,信息同步不到位是事故最大帮凶,那次财务系统迁移,就因为没通知到财务部某个老会计用的本地打印服务配置,害得人家月度结账差点耽误。

写在最后:IP变更的本质是协作

折腾了这么多年IP地址,我越来越觉得,技术层面的规划与操作固然重要,但成败的关键往往在“人”和“流程”,一次安全的IP变更,本质是网络、系统、应用、安全乃至业务部门的一次精密协作,清晰的流程是骨架,充分的沟通是血液,严谨的技术方案是肌肉,而那份对潜在风险的敬畏之心,则是让整个系统安全运转的灵魂。

每一次敲下回车执行变更指令,都像一次微小的冒险,那些深夜的故障排查、紧急回滚的肾上腺素飙升、问题解决后的如释重负,都成了职业记忆里独特的烙印,IP地址不过是一串数字,但变更它的过程,却映照出技术工作的真实重量——在复杂系统的脆弱与韧性之间,寻找那条安全的窄路。

祝各位的每一次变更都平稳着陆,少掉坑,多安心。

本文由寇乐童于2025-09-29发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/13945.html

![[雷电下载]革新下载技术,安全流畅实现大文件高速传输](http://waw.haoid.cn/zb_users/upload/2025/09/20250929181228175914074878460.jpg)