智能破解技术辅助,合法解锁受保护的无线网络密码

- 问答

- 2025-09-28 09:34:03

- 1

一次“解锁”WiFi密码的内心挣扎

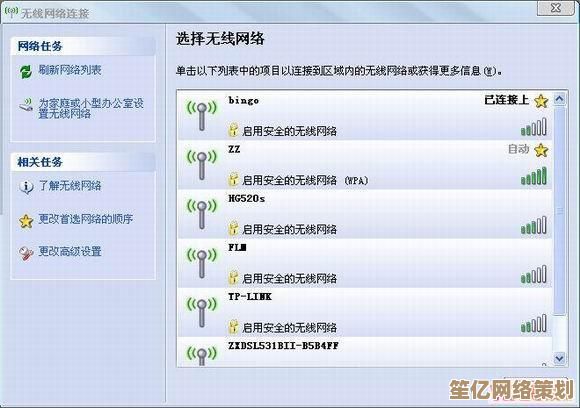

那天在老友家聚会,手机信号突然罢工,朋友挠着头,一脸尴尬:“密码?我早忘了,上次设置还是三年前搬进来的时候…” 客厅瞬间陷入一种微妙的沉默,只剩路由器指示灯在角落固执地闪烁,说实话,那一刻,我指尖发痒——包里那台刷了Kali Linux的旧笔记本,还有U盘里沉睡的Aircrack-ng套件,像有了自己的心跳。

工具在手,诱惑在侧:技术中立的冰冷与现实温度

“就试一下?反正也是他自己的网络…” 这念头像藤蔓一样缠绕上来,Aircrack-ng这类工具,本质是无线网络协议分析器,用于检测WiFi安全漏洞,在授权渗透测试中,它是安全人员的眼睛和耳朵,理论上,只要目标网络使用WPA/WPA2-PSK(且密码不够复杂),配合足够强大的字典文件(比如融合了常见弱口令、本地化词汇组合的RockYou加强版)和一张支持监听模式(Monitor Mode)的无线网卡,捕获到足够的数据包(握手包)后,暴力破解或字典攻击确实存在成功可能。

但当我真的摸出笔记本,指尖触到冰凉的金属外壳时,另一种重量压了下来,这不再是一个实验室里的沙箱环境,也不是签了授权书的合规测试,这是朋友的家,是他每月真金白银付费的网络服务,即使目的单纯(只是临时用一下),即使对象熟悉,“未经授权”这四个字像烧红的烙铁,烫得我缩回了手,技术本身或许没有原罪,但越过授权边界的那一步,就是深渊的开始,工具包里那张写着“仅用于合法授权测试”的标签,此刻显得格外刺眼。

“合法解锁”的狭窄通道:授权是唯一的通行证

那次聚会最终以朋友翻箱倒柜找出贴在小纸条上的原始密码告终,但几周后,一个真实的“合法解锁”场景找上了门,亲戚新接手一家小咖啡馆,前任店主交接不清,关键设备(收银系统、智能咖啡机)连接的隐藏WiFi密码成了谜,设备重置成本高昂且影响营业,这次,流程清晰了:

- 明确授权: 亲戚作为店铺合法现任经营者和网络服务付费方,签署了书面授权书,明确允许我对该特定网络进行密码恢复操作。

- 目标锁定: 仅针对店铺内那台无法轻易重置的专用路由器(SSID已隐藏,但设备需连接),目的纯粹是恢复访问权限以维持运营。

- 工具选择: 优先尝试非入侵性方法,幸运的是,通过物理访问路由器(在亲戚在场见证下),长按Reset按钮恢复出厂设置,再根据路由器底部标签信息重新配置,是最快速、最合规的解决方案,技术工具(如可能的密码恢复软件)成了备选而非首选。

这次经历像一盆冷水,浇醒了之前对技术能力的某种幼稚迷恋。真正的“解锁”,其合法性完全系于那一纸薄薄的授权。 没有它,再精妙的命令行,再庞大的彩虹表,都只是构筑非法访问的砖石,咖啡馆里咖啡机重新启动的嗡鸣声,比任何破解成功的提示音都更让人安心——这是被许可的“修复”,而非隐秘的“窃取”。

深夜的凉风与键盘的回响:技术人的那道坎

至今记得朋友家那个夜晚,最终没碰笔记本的我,走到阳台吹风,夏夜的风带着点凉意,楼下街道偶尔有车灯划过,指尖残留着键盘的触感,但心里那块石头落了地。技术赋予的能力越大,脚下那条名为“合法授权”的细线就越需要绷紧神经去感知。 我们摆弄代码,深究协议,拆解硬件,或许能窥见系统深层的缝隙,但真正的“解锁”,永远始于对他人数字边界的尊重。

那个没有启动的Kali Linux界面,像一面沉默的镜子,它映照出的,不仅是路由器的信号波纹,更是一个技术从业者面对诱惑时,内心必须划清的那条线——线的一边是冰冷的工具理性,另一边则是滚烫的、正当性”的人性抉择。 咖啡馆的授权书是这条线的实体化,它轻飘飘的,却重若千钧,每一次合规的操作,都是对这条线的加固,而每一次越过它,即使动机看似无害,都是在侵蚀整个行业赖以生存的信任基石,深夜的凉风里,我忽然明白,最难的破解,从来不是WPA2的加密算法,而是我们心中那份对技术力量保持敬畏的坚持。

本文由黎家于2025-09-28发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://waw.haoid.cn/wenda/12595.html